Lo Último en IP@P

- Actualizaciones del Programa de Afiliados de TEMU: ¡Hasta MX$500,000 al mes!

- ¿Aún es rentable invertir en oro en comparación con la inversión en criptomonedas?

- ¡Netflix sigue siendo el rey! Estas son las plataformas de streaming con más usuarios en el mundo

- De la palanca a la pantalla: la evolución de las máquinas tragamonedas y el auge de los juegos online

- Estos son los mejores beneficios de la IA en el diseño de Logos: Innovación y Eficiencia

Los virus informáticos son tan antiguos como los equipos que infectan. Ya a mitad del siglo pasado se escribía sobre ellos y, desde luego, no nos han abandonado. Al contrario, conforme más usamos la tecnología más elaborados se vuelven, a la vez que negativos y destructores.

Estos no son más que softwares dañinos que se introducen en los sistemas informáticos con intenciones criminales o, cuanto menos, molestas para el usuario.

Desde los más básicos a golpe de disquete introducido a la fuerza hasta aquellos que sólo requieren de un clic de ratón un milímetro más arriba o más abajo hecho deliberadamente por el usuario que será afectado, vamos a verlo todo sobre el malware.

¿Qué son los virus informáticos? Definición y ejemplos

Los virus informáticos son softwares, programas, con un objetivo malicioso que lleva consigo la alteración en el funcionamiento, de uno u otro modo, de un dispositivo informático, sin que su usuario sea consciente ni mucho menos haya dado su consentimiento consciente para ello.

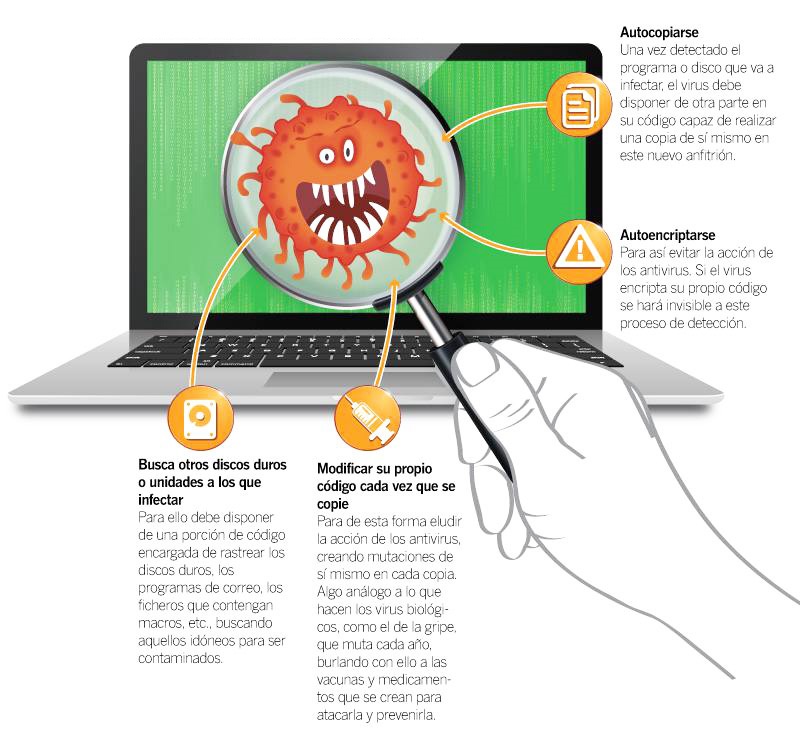

Su funcionamiento es bastante sencillo, como también lo es su programación (actualmente). La base es la ejecución de un software infectado con un código malicioso programado con una finalidad específica. Dicha ejecución hace que se desencadenen los efectos del código, los cuales son muy diversos y se pueden dar de manera automática o estar programados.

Entre sus características comunes tenemos:

- Requieren de un importante consumo de recursos, lo cual hace que se den cortes en la comunicación, se dañen datos o se ralenticen los equipos.

- Se diseminan por copias y réplicas. Internet, por supuesto, hace que esta característica se convierta en un mal brutal, pues, sin conexión, todo el daño queda en nuestro equipo pero cuando este se conecta propaga al mundo entero el mal tiene (si el virus se ha programado para ello).

- Su objetivo siempre es dañino para aquel que ha sido infectado, ya sea de manera directa o indirecta.

Generalmente, la primera actuación de estos es la de propagación. Ello se consigue enviando emails automáticamente o uniéndose a programas que permitan dicha propagación.

Por lo general, lo que estos hacen, independientemente de si se han propagado ya o no, es lo siguiente:

- Hacer que los equipos sean más lentos (ello es un daño colateral del alto consumo de recursos de muchos de ellos).

- Disminuir el espacio de nuestro disco duro.

- Lanzar ventanas en tu sistema operativo para dejarlo inutilizado por el usuario.

- Lanzar mensajes que ejecutarán programas automáticamente.

- Instalar de softwares que hayan sido modificados previamente sin tu consentimiento.

- Generar y lanzar más mensajes engañosos para conseguir nuevos clics y, con ello, esparcimiento del virus informático.

- Corromper archivos alojados en nuestro dispositivo, desde los que vamos agregando a voluntad hasta aquellos que son vitales para su funcionamiento.

- Descargar contenido basura.

- Reiniciar el equipo (o apagarlo) una y otra vez.

- Llamar a contactos y otros números con coste adicional.

- Borrar la información almacenada en el disco duro.

- Memorizar (o, directamente, enviar en tiempo real) información que el usuario genera o visita.

- Bloquear las redes.

Llegan a nuestros equipos de dos maneras:

- Alguien (o algo) nos lo envía específicamente a nosotros como usuarios. Nos llegan a través del correo de amigos infectados o de perfiles de otras personas en diversas plataformas. Estos correos o mensajes que recibimos son automáticos, nuestro conocido no ha enviado nada conscientemente; clicamos creyendo que nuestro conocido nos envía algo de buena fe. Otra manera de hacernos llegar este malware es a través de correos electrónicos, esta vez de desconocidos, que nos incitan a clicar en ellos con señuelos diversos.

- Somos nosotros quienes lo “buscamos”. También está el caso en el que somos nosotros quienes andamos buscando algo específico por la red y nos topamos con un archivo (o incluso todo un sitio web) corrupto, de manera que terminamos ejecutándolo creyendo que se trata de otra cosa.

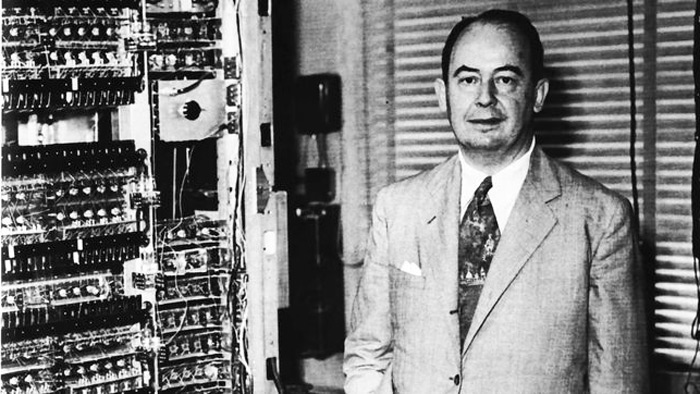

Su estudio y el conocimiento de estos ya se dio antes de alcanzar la mitad de siglo, siendo John von Neumann un conferenciante que hablaba de “softwares de ordenador auto-replicantes” y que publicó un trabajo, que era un ensayo, en el que se afirmaba cómo un programa puede diseñarse de manera que se reproduzca a sí mismo. Así es como se creaba el primer virus de la historia.

Curiosamente, el siguiente hito en este tema se da con la creación de un juego en el que un programa debe competir con otro para controlarlo a base de sobreescribirlo o inutilizarlo.

Después tenemos la creación de un virus por parte de la conocida Siemens, que lo programó en Assembler para lograr un análisis profundo de él que permitiese una descripción exhaustiva y profunda para plasmarla en un artículo.

Otros puntos destacables son la “premonición” de J. Brunner en su novela “El jinete de la onda de shock“, publicada en 1975, donde nos habla del riesgo de estos programas malignos y de su posible impacto, la comparación de Jügen Kraus hace de estos, en una tesis universitaria en 1980, respecto a los virus biológicos o la primera programación de un malware llevada a cabo por un menor, de 15 años, cuya puesta en marcha corrió por parte de Apple y que se considera el primer virus tanto de expansión de arranque como que tuvo una expansión real, es decir, que se extendió fuera de un ambiente teórico o de un ensayo.

Características y clasificación de los virus informáticos

En función del elemento que infecten podemos hacer una clasificación sencilla que incluye virus cibernéticos infectadores de archivos, virus infectadores del sector o sistema de arranque y virus Multipartite.

Infectadores de archivos

Muy bien definidos, trabajan sobre los archivos que tenemos en nuestro sistema, tanto los de origen como los que vamos introduciendo nosotros mediante dispositivos externos o descargas.

A su vez los podemos dividir en:

- Virus residentes: Estos se quedan en nuestros dispositivos latentes, haciendo uso de una pequeña parte de nuestra memoria RAM, a la espera del momento oportuno para actuar sobre los archivos.

- Virus de acción directa: Van a infectar tus archivos cuando estos sean arrancados.

Infectadores del sector de arranque

Estos permanecen en el sector de arranque de los equipos, en el disco duro, siendo esta su centralita para lanzar los ataques

Multipartite

Estos pueden trabajar de manera indiferente de cualquiera de las formas anteriores y son más peligrosos debido a su naturaleza de ser impredecibles.

¿Cómo actúan realmente estos virus cibernéticos y que tipos hay según su comportamiento?

Por otro lado, los podemos clasificar, esta vez un poco más específicamente, en función de su comportamiento. Así, nos encontramos con aquellos que son uniformes, furtivos, de sobreescritura, de encriptación, oligomórficos, polimórficos y metamórficos.

Uniformes

Se van autoreplicando, reproduciéndose sin control y afectando de manera exponencial al equipo.

Furtivos

Actúan de manera que el usuario no es consciente de su presencia debido a que los síntomas quedan ocultos. Puede que esto sea temporal y vayan apareciendo cuando ya hay un daño importante o que nunca lleguen a presentar síntomas hasta cumplir su cometido.

De sobreescritura

Hacen uso de su código para, una vez infectado un archivo, sobreescribirlo a voluntad. De este modo, no sólo se nos instala en el equipo un elemento dañino sino que perdemos la funcionalidad de ese que ocupa, el cual pasa a ser una especie de zombie.

De encriptación

Funcionan encriptando su código, ya sea en su totalidad o sólo una parte. De esta manera, resulta más difícil analizarlos y descubrirlos. Esta encriptación puede ser de dos tipos.

- Encriptación fija: Cada nueva copia del virus tiene la misma clave.

- Encriptación variable: El código de encriptación va cambiando para cada nueva copia, de manera que es más difícil localizarlos.

Oligomórficos

Disponen de unas pocas funciones y eligen entre ellas, aleatoriamente, cuál utilizar para alojarse y funcionar infectando el equipo en cuestión.

Polimórficos

Para cada réplica cambian su rutina, cambiando secuencialmente para crear copias dañinas que, para más inri, son diferentes. Ello implica que sean realmente difíciles de detectar y, por ello, causan grandes estragos hasta que logramos darnos cuenta de su existencia y, más aún, hasta que los conseguimos eliminar.

Metamórficos

Tienen la capacidad de ir reconstruyendo su código conforme se va haciendo cada réplica.

¿Qué tipos de virus informáticos hay y cuáles son los más peligrosos?

Atendiendo ya a estos como productos con identidad propia, tenemos que se pueden encontrar varios tipos de virus informáticos. Los que veremos a continuación son los considerados puros, si bien, actualmente ya nos topamos con softwares maliciosos híbridos, con características de unos y otros.

De boot o arranque

De nombre específico, es un malware que va a infectar la partición destinada a que nuestro sistema operativo se inicie, activándose cuando encendamos el equipo y se cargue el SO.

De macro

Lo que hace es vincular las acciones a diferentes archivos para que, en el momento en que un software cargue el archivo en cuestión, ejecutando sus instrucciones, dé prioridad a las que estén relacionadas con el malware; esto es, el virus se ejecuta primeramente.

Tienen características similares a otros como son, por ejemplo, su código se reproduce cuando se da una situación X, es capaz de causar daños físicos, da mensajes específicos o emula cualquier otro software; todo es cuestión de la programación que se dé para él.

Bomba de tiempo

Son los que, independientemente de su objetivo, trabajan a partir de una activación que se programa para que se dé en un momento determinado.

Troyanos

Lo que hacen es entrar en tu equipo sin que te des cuenta, disfrazados de otra cosa la cual cuenta con un código extra, que es este software malicioso. Su objetivo es la recolección de datos y, después de conseguirlos, los envían, desde el propio equipo, a través de la red, a un tercero.

El troyano solía instalarse a partir de la actuación de otro virus instalador de malwares. Sin embargo, esto ya no se hace así sino que es el propio usuario quien, sin saberlo, se lo instala al ejecutar archivos que hemos descargado.

Un troyano puro no se replica, es decir, no se va a multiplicar ni a infectar más archivos; la única manera en la que puedes tener varios es habiéndolos ejecutado uno a uno, ya sea porque te los envían o porque los cuelgan en internet y tú los descargas.

Gusanos

Son aquellos cuyo objetivo es su propagación, su replica, aun sin afectar a los sistemas. Esta se produce, además, sin que sea necesario afectar archivo por archivo, la propagación se realiza por ejecución. Los hay que sólo llenan tu equipo y otros más sofisticados que también pueden enviarse por correo electrónico, haciendo que el contagio se dé en todas direcciones.

La intención principal es, simplemente, dar a conocer este mal y, con ello, la capacidad de los ciberdelincuentes, posiblemente buscando crear pánico y que se les tenga en consideración, preparando el terreno para un ataque posterior con otro tipo de malware.

Aun así, algunos, además de una propagación rapidísima, también tienen un carácter destructivo, estando capacitados para dañar archivos o incluso borrarlos. En cualquier caso, toman su nombre por la facilidad para removerse y multiplicarse, siendo muy gráfica la visión del trabajo y la convivencia de un buen puñado de gusanos.

Hijackers

Toman en control de lo que sucede en tu navegador, cambiando la página de inicio y haciéndola fija, haciendo que aparezca publicidad en ventanas o popups de manera muy invasiva e incluso imposibilitando que podamos entrar a determinados sitios, siendo el especial lugar de capado cualquier espacio con software antivirus, dificultándote el que te puedas deshacer de él.

Keyloggers

Su esencia es de troyano, por el método en el que lleva a tu sistema. Tras ejecutarse, permanecen en tu sistema sin hacer acto de presencia, de manera que no llegas a saber que están ahí. Lo que hacen es memorizar lo que tecleas, con la intención principal de obtener contraseñas y nombres de usuario o cuentas a las que acceder. Su transformación va en aumento y ya nos topamos con aquellos que graban las páginas que se visitan y el puntero del teclado, conociéndose, de hecho, como screenloggers.

Backdoors

Es un tipo de troyano que, haciendo honor a su nombre, permite que el hacker tome el control del sistema en el que se haya conseguido instalar a través de una puerta comunicativa que hace de canal máquina-intruso. ¿La motivación? Como en la mayoría de los casos, robar datos o meter más archivos dañinos.

Zombies

Son todos aquellos que consiguen que el sistema donde se alojan quede a merced de un tercero y el método de acceso suele ser una brecha en la seguridad del sistema operativo o del firewall, por falta de actualización. La finalidad, obviamente, es criminal y lo común es diseminar más virus desde el equipo afectado.

|

Tabla de todos los tipos de Virus informáticos y estafas |

||

|---|---|---|

| Ransomware | Troyano | Acceso Directo |

| Backdoors | Keylogger | Spyware |

| Gusanos | Malware | Exploits |

| Adware | Sniffers | Cracks |

| Nukers | Hijacking | Flooders |

| Dialers | Carding | SIMjacker |

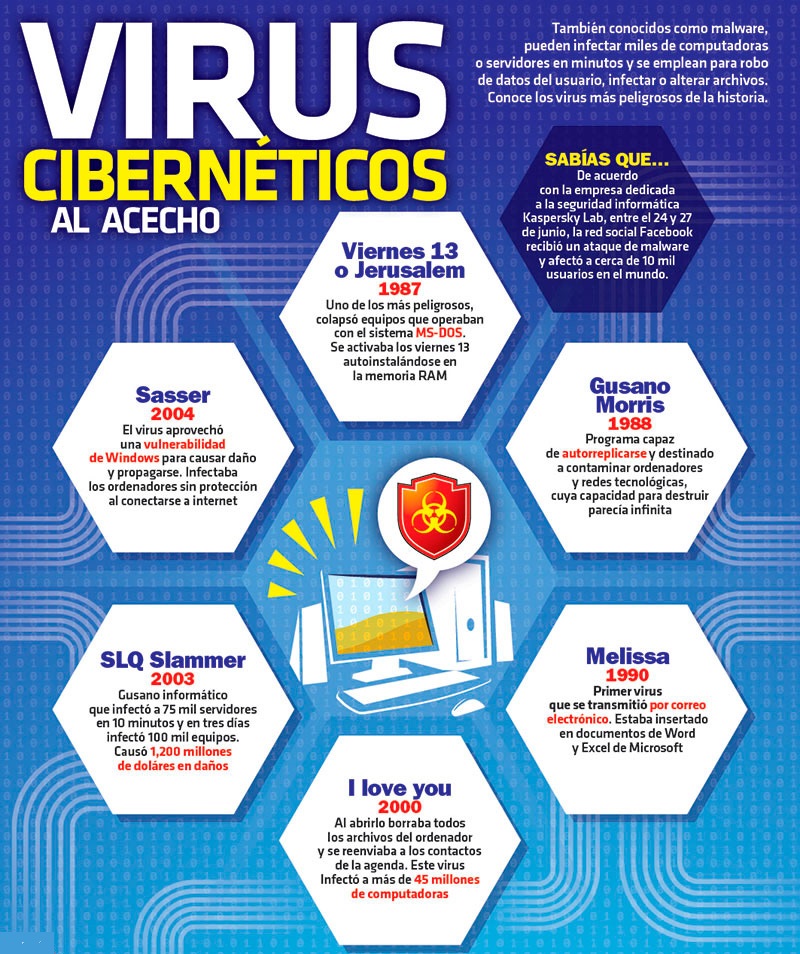

¿Cuáles son los nombres de los virus informáticos más famosos y conocidos?

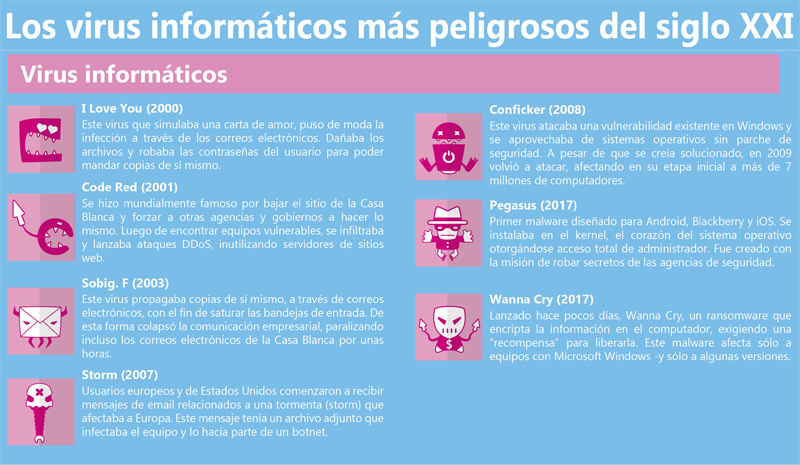

En la era digital, son cientos de miles los malwares que se ejecutan diariamente alrededor de todo el globo. Sin embargo, resulta evidente que esto ocurre a muy diferentes escalas y con objetivos que nada tienen en común.

Así, podemos decir abiertamente que en las últimas décadas se han dado ciertos ataques informáticos que se han dado a conocer en el planeta entero tanto por su magnitud en cuanto a cantidad de equipos afectados como por la originalidad y dificultad del trabajo, por las horas de inoperancia conseguidas o por robos masivos de información sensible.

Veamos cuáles han sido los más sonados, siempre considerando la fecha de los ataques:

I LOVE YOU, 2000

Conocido principalmente por la rapidez con la que se expandió, infectando, a nivel global, en unas pocas horas.

Con el interesante asunto “I LOVE YOU“, resultó una caramelo (en forma de email) imposible de alejar de la boca de los más curiosos, que creían que tenían algún admirador que se les declaraba en la red.

Este resultaba ser un virus de tipo gusano que sobreescribía las imágenes de los usuarios y se enviaba a 50 de sus contactos.

Code Red, 2001

Más en Informática

- ¿Cómo limpiar un disco duro de archivos innecesarios para tener más espacio en mi ordenador? Guía paso a paso

- Tercera Generación de Computadoras; origen, historia y evolución

- ¿Cómo usar solo software Open Source y liberarse de las herramientas de pago? Guía paso a paso

- ¿Cómo crear una cuenta con ID de Apple fácil y rápido? Guía paso a paso

- Programación informática: ¿Qué es, para qué sirve y cuáles son sus conceptos básicos?

SÍGUENOS EN 👉 YOUTUBE TV

Valiéndose de un fallo de seguridad, este sorprendió a los mejores expertos colándose en el servidor de información de Microsoft, lo cual se aprovechó para hacer cambios en sitios webs de importancia, como en el de la Casa Blanca, y haciéndolos caer.

Slammer, 2003

Este gusano consiguió liberar una abismal cantidad de paquetes de red hasta un punto n que la transmisión de archivos era tal que las actividades de servidores, tanto de funcionamiento público como privado, se suspendieron. Algunos afectados fueron el 911 o el Bank of America.

Fizzer, 2003

Diferente a los anteriores, que no hacían más que alborotar, este tenía un objetivo económico.

Lo que hacía era, desde tu correo, enviar otros que su objetivo no era sólo su propagación sino que también se enviaba spam de productos como pastillas o porno.

A esto, que lograba generar beneficios, hay que añadir que el hecho de no ser tan rimbombante ni rápido como el anterior hizo que no se le diese tanta importancia, por lo que, finalmente, terminó impactando de manera considerable.

My Doom, 2004

Un millón de equipos llegaron a infectarse con este virus que, haciendo uso de una negación masiva, hacía que estos recibiesen información desde varios emisores. La propagación fue la más rápida de la historia.

Poisonlvy, 2005

Es un troyano remoto que hace que, una vez infectado un equipo, se pueda tomar control sobre él. Así, se grabó información a raudales, amén de modificarla.

Curiosamente, se le consideró una herramienta de novatos y no se le dio la importancia que tuvo, tal que afectó a miles de empresas de renombre de Occidente.

Zeus, 2007

Fue un bombazo y a día de hoy se sigue utilizando con el objetivo de conseguir información personal, principalmente archivos y contraseñas, lo cual supone el movimiento de dinero a otras cuentas, compras o la creación de cuentas bancarias sensibles.

Se hace una encriptación de esta información, generalmente de la mano del que ya tiene nombre propio, Cryptolocker, y el cual se acomoda en nuestros equipos mediante una práctica que está a la orden del día, el phishing, una estafa que se realiza por correo electrónico.

Agent.btz, 2008

Tal fue su alcance que, tras hacer que todo volviese a la normalidad, se creó un departamento militar nuevo en EE.UU debido a que se sospechó que fue el trabajo de espías extranjeros.

Lo que consiguió fue expenderse a partir de memorias que ya estaban infectadas y que eran capaces de instalar un malware ladrón de información.

Virus Conficker, 2009

También conocido como el virus de Windows debido a que sólo era capaz de trabajar en equipos que tenían instalado este sistema operativo. Otros nombres dados fueron supergusano o superbicho debido a que no se podía parar, creciendo y creciendo sin control hasta el punto de tener que crear una operativa de expertos que trabajasen específicamente para ello.

Los equipos que se infectaron se contaron por millones, de los cuales se robó una cantidad de información absolutamente impresionante pero que, curiosamente, nunca se ha utilizado.

Stuxnet, 2009/2010

Su objetivo era el daño real, físico, de ciertos sistemas industriales, habiendo actuado especialmente en plantas nucleares hasta el punto de hacer que máquinas perdiesen el control y acabasen autodestruyéndose.

ZeroAccess, 2012

De diferentes maneras, llega a hacer que accedamos a webs donde se encuentra el archivo dañino. Los afectados en esta ocasión también fueron, y son, usuarios que usan Windows, sistema que pasan a ser un bot controlable, trabajando, de diferentes maneras, a conveniencia, en una red para los ciberdelincuentes que lo han captado.

Actividades recurridas son el fraude con anuncios online, la descarga de otros malwares encubiertos como antivirus o la creación de criptomonedas.

Mirai, 2016

Su objetivo es la infección de cámaras ip y routers, haciendo uso, nuevamente, de Windows como puerta de acceso. Los efectos, venidos por un control remoto, eran una funcionalidad reducida de los aparatos e incluso una inoperancia.

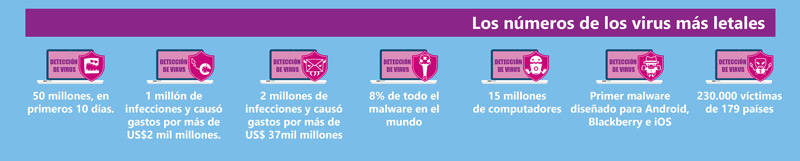

Infografía – Virus cibernéticos más peligrosos

¿Cómo podemos protegernos ante los virus? Métodos de protección

Mantener nuestro ordenador a salvo de virus informáticos es realmente sencillo si hacemos un uso responsable de este. Veamos cómo conseguirlo.

Antivirus

Estos son softwares que, como indica su nombre, tienen como objetivo proteger el equipo donde se instalan de diferentes tipos de virus. Trabajan mediante la detección de trazas del malware, tratando de detectarlo por seguimiento. A su vez, también realizan mantenimiento del sistema para estar alerta ante la presencia de nuevo software, el cual es inmediatamente analizado antes de ejecutarse. También se realizan análisis periódicos del equipo para echar un vistazo, muy útiles si ya estamos infectados o si hemos pospuesto análisis anteriores.

Este programa crea notificaciones en función de los ficheros encontrados o de actividad sospechosa y te pregunta de qué manera quieres actuar, pues es posible que tú sepas la procedencia de un ejecutable y estés seguro de querer lanzarlo en tu sistema y que el antivirus, por el motivo que sea, lo detecte como inseguro (por ejemplo, una copia ilegal de algún programa con derechos). Sea como sea, esa notificación incluye información sobre el problema y las opciones posibles, de entre las cuales eliges a voluntad.

|

Tabla de Mejores Antivirus según plataforma o dispositivo |

||

|---|---|---|

| Antivirus para Android | Antivirus para iPhone | Aplicaciones Antivirus |

| Antivirus para Windows 10 | Antivirus para Windows 8 | Antivirus para Windows 7 |

| Antivirus para Mac | Antivirus para Linux | Antivirus para Laptop |

| Antivirus portables | Antivirus para USB | |

Filtrado de ficheros

Se general filtros específicos para los ficheros dañinos, los cuales se utilizan, generalmente, si estamos conectados a internet. Lo adecuado de esto es que el usuario no necesita intervenir, haciendo más cómoda la navegación a la vez que más selectiva.

Actualizaciones de seguridad

Las actualizaciones de seguridad son esenciales para mantenernos a salvo. A nadie le gusta ponerse delante de la pantalla y ponerse con un update. Sin embargo, esos minutos de actualización suponen la diferencia entre un equipo formidable y un pisapapeles de tamaño gigante.

Lo mejor, desde luego, configurar las actualizaciones automáticas para que estas se den en cuanto estén disponibles o a una hora que establezcas en función de tus intereses, de manera que no sean molestas para el desarrollo de tu actividad.

Bloqueadores en el navegador

Hay muchos bloqueadores de elementos emergentes que se utilizan en el navegador. Hazte con uno y hazle caso; son muy útiles, son consumo es ínfimo y no repercuten negativamente en ningún aspecto.

Configurar tu privacidad adecuadamente

Dedica un tiempo a configurar tu privacidad antes de lanzarte al mar de internet. De esta manera, eres tú y sólo tú quien decide qué pasa por qué filtro y hasta dónde llega así como qué dejas que se envíe desde tu equipo, eso entre otras muchas cosas, claro.

Activar el Control de cuentas de usuario

Independientemente del sistema operativo que uses, dispones de una infraestructura que permite el la configuración y el control de cuentas de usuario con el objetivo principal de que ningún malware haga cambios en el equipo.

Hacer limpieza de la caché

De vez en cuando haz limpieza de la caché y también del historial de navegación. Ello se debe a que a veces se alojan en directorios.

No abrir archivos no reconocidos

No abras el correo basura, ni tan siquiera aquel que llegue a tu bandeja de entrada y entiendas que proviene de un desconocido. Por supuesto, si das con un correo de un desconocido con un documento adjunto, nunca lo abras, no importa lo que se supone que pueda haber dentro.

Quien te manda algo agradable te conoce; nada que te pueda enviar un completo desconocido, que no sabe quién eres, puede ser bueno. En cuanto a los archivos que se encuentran en webs, si te arriesgas a descargarlos y el antivirus no te salta, encárgate de comprobar qué tipo de archivo es. Por lo general, los virus van en ejecutables así que ojo con esto.

Investigar la procedencia de los softwares

Si “no te queda otra” más que abrir un software para ejecutarlo (lógico si estás descargando, por ejemplo, un programa), trata de recopilar información sobre su procedencia, de leer opiniones de personas que hayan conseguido el contenido previamente, etc.

Otros dispositivos

Aunque lo cierto es que un porcentaje máximo de malware está pensado para afectar a computadoras (ya sean ordenadores de sobremesa o portátil o bien máquina de industrias y otros sistemas), lo cierto es que, poco a poco, se van viendo casos de otros aparatos afectados.

Por ello, no dejes de prestar atención al resto. En una sociedad que cada vez trabaja más con dispositivos inteligentes plagados de softwares y firmwares el malware tiene cada vez más cabida. Cuanto más usemos un aparato más interés tendrá un hacker en obtener información de él, de manera que teléfonos, tablets e incluso televisores se atacan también. Mucho ojo y aplica los consejos anteriores también en cada uno de los aparatos en los que manejes información personal, por mínima que sea.