Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

¿Cuántas veces no hemos escuchado que alguna empresa, plataforma web o equipo ha sido atacado por ciberdelicuentes? Seguro que mucho. Esto se debe a que un atacante logró vulnerar el sistema y robar sus datos. Comúnmente las posibilidades que tienen para llevar a cabo este delito es aprovechándose de una debilidad en este.

A estos delincuentes muchas veces se les hace muy fácil tal hecho, pues usan estos pequeños errores para infiltrarse, siendo su herramienta preferida los famosos Exploits. Pero, ¿qué son realmente? Básicamente trata de un programa o código que se aprovecha de un agujero de seguridad.

Como ves este término se relaciona con amenazas y ataques, razón por la que debemos saber muy bien las consecuencias que puede generar y cómo podemos evitarlos para resguardarnos las espaldas. En este artículo a continuación te daremos todos los detalles que necesitas, ya que para nosotros tu seguridad resulta importante.

¿Qué son los exploits y para qué sirven en informática?

Esta palabra tiene origen inglés y significa explotar o aprovechar; en informática tiene un significado similar, más sin embargo, hablamos de un fragmento de software que se vale de una insuficiencia para tener una conducta imprevista dentro de un sistema de información.

Estas herramientas como ya mencionamos son muy útiles para los ciberdelincuentes, ya que pueden usar vulnerabilidades en programas muy populares. Los mismos son capaces de conseguir permisos de administrador o ser capaces de tomar el control y evadir las medidas de seguridad para generar una infección.

Si imaginamos esto en otro contexto, podríamos representar al sistema como el modelo de una cerradura, donde si esta tiene un defecto en su diseño nos permitiría crear llaves (exploits), para abrirla y por ende acceder a lo que se intenta proteger.

La finalidad de este está en el destruir o inhabilitar el sistema al que se le realiza el ataque, cuando se violan sus medidas para realizar actividades que sean beneficiosa para terceros.

¿Cómo funciona un exploit para detectar vulnerabilidades en nuestro equipo informático?

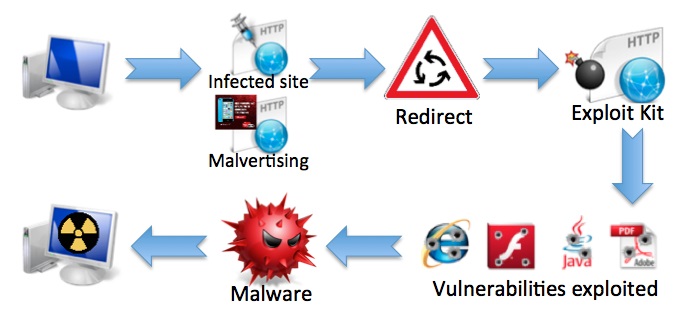

Principalmente debemos tener en cuenta que esto puede llegar a nuestros ordenadores de distintas formas, debido a que por lo general no solo son acciones generadas por hackers, si no también por expertos de seguridad, razón por la que saben muy bien lo que hacen.

Algunas veces esto puede llegar por consecuencias propias, siendo el hecho de que abrimos correos electrónicos de procedencia sospechosa, cliqueamos en enlaces maliciosos, entramos sitios web peligrosos, etc. Otras veces puede llegar con un anuncio inofensivo arrojado en una página.

Como los software son creados y desarrollados por nosotros los humanos, resulta muy común que estos puedan tener errores en los códigos; estos por lo general son llamados bugs. Es por ello que al momento de encontrarse una equivocación o vulnerabilidad en un software de correo, al realizar por ejemplo una solicitud al servidor del mismo, un hacker podría crear un archivo para explotar dicho error y acceder a la información del usuario con facilidad.

Exploits y malwares ¿Cómo están relacionados ambos términos?

Cuando hablamos de virus informáticos lo asociamos directamente con todo tipo de software malicioso, pero debemos saber que hoy día estos son piezas poco peligrosas dentro de las amenazas que se pueden encontrar en la red.

Actualmente podemos hallar distintos términos que parecen ser familiar, como el caso de los exploits y malwares, pero hay que tener claro que estas expresiones tienen funciones diferentes.

Un malware es un código malicioso, el cual puede generar cualquier tipo de problema en nuestros ordenadores para ocasionar un daño y tomar el control de las operaciones de este. El mismo esta formado por troyanos, ransomware o gusanos. Aunque no pretende dañar el hardware del equipo, si roba, borra y cifra tu datos.

Por su parte, los exploits son programas que tienen como fin explotar los fallos que existen; como ya hemos dicho, se aprovechan de los errores de diseño o programación de un determinado sistema para entrar en el.

Como vemos, si hay diferencias entre uno y otro, aunque ambos pueden emplearse para cometer cualquier tipo de acto no adecuado. El exploits por si solo no resulta malicioso, los criminales lo usan como un componente extra dentro de su código malicioso para obtener un ingreso ilegal. Igualmente muchos malwares se valen de los exploits para lograr su objetivo y tomar control del sistema.

¿Cuáles son los tipos de exploits que existen y en qué se diferencian?

Más en Informática

- Corrientes y tipos de corrientes ¿Qué son, y cuáles son todas las que existen en electrónica?

- Snapcraft ¿Qué es, para qué sirve y cómo utilizar esta herramienta de gestión de paquetes?

- ¿Cómo crear carpetas en cualquier ordenador? Guía paso a paso

- ¿Cuáles son todos los productos, herramientas y servicios que Apple ofrece? Lista 2024

- ¿Cómo han evolucionado las computadoras Apple desde su primer lanzamiento? Lista 2024

SÍGUENOS EN 👉 YOUTUBE TV

Existen varios tipos de exploits, cada uno de ellos es importante que los conozcas, ya que estos se basan en las diferentes formas de acceso que se logran tener y según el objetivo que tenga el atacante.

Dentro de ellos se distinguen los siguientes:

- Exploit remoto: Es aquel en donde no es necesario que el atacante se encuentre de forma física frente al ordenador que quiere realizar el daño. Lo que quiere decir que puede ejecutarlo desde cualquier tipo de red local en donde se este conectado, incluso puede realizarlo desde una conexión de Internet.

- Exploit local: El mismo es realizado cuando el atacante se encuentra frente al ordenador que quiere atacar. Aunque en sí no es necesario que esté presente físicamente, sino que puede también realizarlo de forma remota.

- Exploit cliente: En este el atacante debe encontrarse obligatoriamente frente al computador de forma física. En la actualidad es uno de los más comunes, debido a que mediante un correo electrónico se puede enviar un archivo adjunto malicioso, y una vez que este sea descargado pueda ejecutarse.

Consejos para protegerte de los exploits y evitar ataques informáticos

Una vez explicado qué significa este programa, cuáles son sus tipos y cómo funcionan, puedes entonces aplicar ciertas opciones y consejos para así evitar que el mismo pueda afectar el desenvolvimiento de tu sistema operativo.

Cabe destacar que el hecho de instalar una herramienta que te indique cuando existe cualquier tipo de amenaza resulta muy importante, pues esto ayudará a que el equipo se mantenga en perfectas condiciones.

Toma nota de estos consejos que te ofrecemos:

Mantener todas nuestras aplicaciones y sistemas actualizados

Como hemos dicho, estos se aprovechan de los agujeros de seguridad de nuestro ordenador, es por ello que debemos cerrarlos de forma inmediata. Por esta razón mantener todo nuestro sistema y lo que este contiene actualizado a las últimas versiones resulta provechoso, esto para evitar que pueda ser aprovechado por los atacantes.

Las actualizaciones no solo incorporan mejoras en las funcionalidades si no que también incluyen correcciones que sirven para cerrar posibles agujeros.

Para asegurarnos que estas estén al día y no perdernos de una actualización, podemos utilizar un administrador que haga que nuestra seguridad se mantenga al realizar ajustes automáticos.

Aminorar cualquier tipo de efecto de exploits que pueda ser ejecutado sin nuestro permiso

En ocasiones quienes crean las aplicaciones no realizan actualizaciones para solventar cualquier tipo de problema que se tenga, razón por la cual se logran emplear diferentes tipos de instrumentos para evitar cualquier tipo de virus que pueda dañar el sistema operativo y así obtener una respuesta adecuada.

El tener una solución a la mano es esencial para conseguir y bloquear cualquier tipo de amenaza que no permita ninguna vulnerabilidad en un archivo.

Instala un antivirus

Hoy en día es esencial instalar un buen antivirus que se actualice constantemente y de forma automática, esto con la intención de que tu equipo tenga la seguridad que necesita. Ten en cuenta que debes utilizar uno que sea capaz de detectar y bloquear los exploits; por nuestra parte te recomendamos ESET Smart Security, pero si quieres ver otras opciones puedes ingresar al siguiente enlace para conocer los mejores antivirus.

Instala medidas de resguardo

Siempre deberás instalar programas que brinden la seguridad necesaria a tu ordenador, debido a que los hackers pueden utilizar estas expiaciones con la finalidad de entrar a tu equipo cuando así lo deseen.

Ten cuidado con los archivos adjunto

Cada vez que ingreses a tu correo electrónico y necesites abrir un archivo adjunto es indispensable que verifiques que no venga de ninguna fuente con riesgo. Esto debido a que puedes instalar de forma inconsciente cualquier tipo de archivo malicioso que pueda perjudicar tu equipo.