Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

En la red nadie está a salvo, es algo que tenemos que asumir y cuanto antes lo hagamos, mejor para todos. También es necesario crear consciencia en toda la familia sobre la importancia de la privacidad, tanto a nivel personal como a cualquier otro y de lo vulnerables que somos, por mucho que consumamos contenido y por muy experimentados que nos creamos.

La seguridad en Internet supone mucho más de lo que imaginamos y queremos que conozcas en qué consiste al detalle. Con este concepto podemos hacer referencia a muchísimas cosas, haciendo larguísima la lista e interminable este post.

Sin embargo, trataremos de abordarla desde los puntos más generales, de manera que, cuando termines esta lectura sepas, como poco cuán seguro estás en la red, a qué te expones y cómo puedes evitarlo.

¿Qué es la seguridad en Internet?

La seguridad en Internet es un compendio de acciones con las que cualquier usuario reduce, en la medida de lo posible, la vulnerabilidad a la que se expone por el simple hecho de haberse conectado, con cualquier dispositivo, a una red.

Así, pues, podemos decir que son todos esos mecanismos que se pueden utilizar a nuestro favor para que no nos estafen, roben, no se conozca nuestra información más allá de la que deseemos dar, no se introduzcan en nuestros aparatos y softwares elementos maliciosos, etc.

Estos pueden ser tanto internos como externos y sirven, como decimos, para reducir y eliminar esos elementos que nos hacen vulnerables frente a equipos, personas, procedimientos.

Una manera más sencilla de entender la seguridad informática, tecnológica o industrial (siempre dependiendo de dónde la apliquemos) es conocer, precisamente, a qué estamos expuestos así como las soluciones que existen para evitarlo: esa sería la seguridad que tanto deseamos conseguir.

¿Cuáles son los principales peligros de los que debemos protegernos al navegar en la red?

Aunque hay muchísimo donde indagar, existen ciertas prácticas que son las más utilizadas a nivel doméstico y de pequeña escala, es decir, a las que nos sometemos todos los usuarios comunes de Internet día a día:

Robo de información malicioso

El robo de información de manera maliciosa y agresiva se realiza con varios fines. Por lo general, se busca suplantar, de una u otra manera, la identidad del usuario, ya sea para crear perfiles en plataformas de cierto tipo, intentar acceder a sus cuentas, a información sensible, hacer chantajes... Los otros grandes fines son la venta de esa información o el acceso directo a nuestros sistemas.

Las maneras de conseguir estos datos son muy variadas y más o menos profesionales y meticulosas. Desde crear una "amistad" con el futuro afectado para sonsacarle la información de manera "legal" hasta introducir malware en tu equipo que copie tus contraseñas, por ejemplo, pasando por descargar tu información para tratar de acceder, con ella, a espacios donde puedas tener otra información de interés o el phishing.

¿Y, a su vez, cómo hacen todo esto? Se hacen pasar por trabajadores o entidades para pedirnos algún dato (lo que se conoce como ingeniería social), creando perfiles falsos en Internet, mediante correos electrónicos o SMS atractivos con los que se anima a clicar en un enlace...

Captación no deseada de información

No se debe confundir con lo anterior. También se nos roba información, seamos claros (o, al menos, es cómo lo sentimos). Sin embargo, en este caso se hace de una manera en la que se supone que el usuario da su consentimiento y su finalidad, al menos en la actualidad, se supone que no es maliciosa.

Hablamos de los datos que Google recoge de nuestras búsquedas y que sirven para que luego nos salgan anuncios, por ahí, precisamente de cosas que hemos buscado o similares, o esa información que Facebook vendió hace unos años y que ha hecho que se modifique la ley; ¿te suena?

La configuración de la privacidad de tus perfiles en cualquier página, el uso de unas u otras extensiones, la caché, el tipo de pop-ups que aceptas, las cookies almacenadas. Todo eso supone una información que se utiliza para analizarte y crear para ti recursos atractivos.

Toda esta información son datos que nosotros no estamos ocultando, porque los tecleamos, obviamente, pero nadie nos dice que se van a utilizar... ¿o sí?

Lo cierto, y más desde que ocurrió el famoso juicio de Facebook por el uso de datos, es que sí se nos informa y también consentimos cuando "leemos las políticas de privacidad de Facebook" y demás información que se nos da al instalar apps, extensiones o incluso juegos, cuando participamos en sorteos o simplemente, la política de un sitio web que está colgada, a la vista de todos, y que te indican que debes leer y que, con la aceptación de la creación de un usuario, estás aceptando.

Nadie lo hace, nadie lee 10, 20 o 50 páginas sobre uso de datos; todo hacemos scroll y aceptamos y, con ello, estamos consintiendo, nos guste o no. Sin embargo, has de saber que, en ocasiones, se han dictaminado como abusivas ciertas circunstancias en las que esta información de uso de datos era rebuscada, difícil de entender o estaba demasiado oculta. Aun así, no te relajes, si aceptas, es tu culpa.

Lo bueno de todo esto es que hay muchas soluciones a cada una de las circunstancias. Nadie te obliga a hacerte un usuario en un sitio cuya política no te guste o a instalar una extensión recaudadora de información, puedes ir borrando tu caché, configurar la privacidad de tus perfiles o de la navegación que llevas a cabo en cada sitio, etc.

Estafas en Internet

Como en todo, las hay más y menos elaboradas, pero las hay, y muchas, decenas, cientos, miles. Desde el rey africano que necesita tu ayuda para limpiar su dinero para salir del país y te dará un porcentaje hasta los procesos piramidales pasando por la venta de productos milagro o que nunca llegan.

Las inversiones fantasmas, préstamos con unas condiciones que no podemos ni creer de lo buenas que son, ofertas de trabajo en la que te piden dinero o el envío de algo, directamente, estafas en Internet sentimentales, alquileres y, evidentemente, la suplantación de identidad con la finalidad de cualquier estafa (robo de datos, captación de clientes que firmen un acuerdo abusivo, etc).

Que estafas hay en todas partes; el timo de la estampita o la donación de bienes a las sectas son dos claros ejemplos que todos conocemos ya, pero, en la red parece que aún no nos acostumbramos. La gente con malas intenciones abunda y, si hay un canal, habrá un método; no estamos a salvo en ningún sitio y, por ello, desconfía de todo lo que suene demasiado bien.

Acoso

Hay muchas formas de acoso en la red. Cada una tiene sus objetivos, su metodología y sus particularidades, si bien, hay un aspecto principal común: una víctima que sufre un trato vejatorio y de inferioridad de una u otra manera.

Te presentamos una pequeña lista de acosos en Internet:

- Extorsión. La extorsión es el uso de recursos como la amenaza, la intimidación o la violencia para conseguir algo. Cuando la finalidad es sexual se denomina sextorsión, que es el uso de esa superioridad para obtener sexo, ya sea físico, en encuentros, o a través de la red. Por lo general, el sexting, que es el envío de contenido sexual en formato digital (¡todo un peligro y vulnerabilidad!), suele derivar en sextorsión, haciéndose uso del propio material subido de todo para chantajear.

- Stalking. Es el acecho a una persona. Obviamente, se consigue porque hay un exceso de información o de acceso a los contenidos de dicho usuario. Los famosos zumbidos, los flechazos de Facebook insistentes o el buscar a una persona por uno y otro medio conforme te bloquea son muchas claras. También se considera como tal el tratamiento entre las parejas que investigan lo que hace el otro y lo usa para tener un control, causar peleas, etc.

- Bullying. Es un acoso que se da, en teoría, entre iguales. Se ataca de manera repetitiva, incluyendo desprecios, insultos, faltas de valor a cualquier aspecto del atacado. A menudo ocurre que se da de manera física, es decir, en un cara a cara, especialmente entre menores de edad, y, con la estandarización de Internet, se mueve ahí. Esto, por supuesto, no siempre es así; puede que alguien ataque a otro sin conocerlo de nada, por una simple opinión que haya leído o vete tú a saber la motivación (que nunca es excusa, por supuesto).

- Grooming. Es el concepto que hace referencia a un acoso en el que la víctima es menor y el atacante mayor de edad. La intención es sexual. Puede llevar, por supuesto, a la sextorsión aunque, en un principio, la idea es cautivar a la víctima para que sea ella quien "acceda" a las situaciones que se den. Las dos maneras principales de conseguirlo son con perfiles falsos en los que se suplanta la identidad de un menor (o se crea, directamente, un perfil inexistente) u ofreciendo algo de lo que el menor tiene carencia para crear un lazo de confianza e incluso afectividad.

- Violencia de género. Se da hacia personas del sexo opuesto. Su efecto en Internet se produce al realizarse en grupo, por lo general, defendiendo ideas radicales, aunque, por supuesto, no siempre será de este modo. Se le quita valor a la persona por su sexo ya sea de manera clara o encubierta.

- Violencia en general. Una circunstancia en la que la forma de hablar y tratar a otro es más violenta de lo que quiere soportar. Esto puede ser algo subjetivo dependiendo del usuario y del tipo de relación, si bien, es evidente que nunca debe ceder y aceptar acciones, ideas y palabras con las que no se está cómodo, aunque puedan parecer inofensivas (que, a veces, es el caso, haciendo más difícil que la víctima se dé cuenta y actúe).

- Ataque a la imagen. La divulgación de información de alguien o la expresión de datos falsos con el fin de atacar la imagen de alguien, ya sea personal, profesional o de cualquier otro tipo, también se considera un tipo de acoso. Entraría aquí, también, la opinión de otra opinión dada en la que la primera ridiculice el contenido o la forma de pensar de la segunda; hacer una burla, hablando claro.

Ciberataques

Son ataques informáticos que se realizan a equipos conectados a la red. No se trata de algo personal sino de una práctica que busca alterar el funcionamiento de una máquina o poder acceder a su información o controlarla con una finalidad.

Pasos para aumentar la seguridad de tu navegación y conexión a Internet

Para estar a salvo de muchas de las situaciones que hemos detallado anteriormente es necesario tener unas buenas prácticas a la hora de navegar en la red, de manera que la seguridad aumente de una u otra manera.

A continuación, te detallaremos una lista:

Configuración de la privacidad

Resulta esencial comenzar por realizar una correcta y equilibrada configuración de nuestra privacidad a todos los niveles. Esto significa entrar a los menús de configuración de todos los espacios y elementos relacionados con la red.

Navegador

Tu navegador, no importa cuál uses, dispondrá de un apartado de configuración dentro de sus propios ajustes. Búscalo y dedícale un rato largo, pues ni te imaginas la cantidad de aspectos relacionados con tu privacidad y con las opciones de navegación y memoria y captación de información que hay ahí y que puedes escoger mantener o deshabilitar.

Redes sociales

Las redes sociales, de tan habitual uso, merecen una mención extra. No hablamos del contenido que tú mismo decides subir, ¡atención! sino de otros ajustes que debes realizar de manera idéntica, indagando en las opciones de tu perfil de cada una de las plataformas y escogiendo sabiamente los parámetros que mejor equilibren disfrute y privacidad/seguridad.

Otros sitios web

En general, en cualquier sitio que entres vas a ver que puedes hacer ajustes en tu perfil, incluyendo los de privacidad.

Ojo también, al entrar en una web, al típico cuadro de uso de cookies. En él no sólo te dicen que las usas sino que, desde hace poco, te dan la opción de modificarlas para que el sitio se quede sólo con la información de navegación que tú permitas.

Configuración de la sincronización de tu información

Iniciar sesión en Google desde diferentes dispositivos supone que tus datos y la información y archivos que manejes se sincronicen. Puede ser útil pero también implica que Google disponga de todo ello, lo que, a su vez supone estar regalando datos a la empresa que posiblemente más se beneficie de ello.

La sincronización dispone de un propio apartado en el menú de configuración de privacidad del navegador, de manera que si has hecho caso del paso anterior ya habrás hecho este también.

La cosa es... ¿quieres no estar sincronizado? A la mayoría nos ha costado mucho tener las cosas aquí y allá (lo digo desde la experiencia) pero lo cierto es que Google lo pone cada vez más difícil si no te sincronizas. Entonces... es cuestión de ver cuánto nos afecta en la navegación y si compensa aunque, si lo que buscas es mejorar tu privacidad, seguro que sí.

Cifrado de datos

Puesto que tenemos la suerte de elegir de manera más o menos extensa qué sincronizar y qué no (no tienes que elegir todo o nada), seguro que te animas a mantener la sincronía de ciertos aspectos. Cuando te decidas a hacerlo, encárgate muy bien de que la información que quede "expuesta" se cifre.

Esto es algo a lo que, nuevamente, podrás acceder desde el mismo menú de sincronización del que hemos hablado en el punto anterior, con una opción que diga algo como "Cifrar los datos que sincronice" o similar.

Sentido común a la hora de subir contenido

Ni qué decir tiene que todo lo que subas a la red es una vulnerabilidad gigante.

Si quieres mantener un perfil bajo, no ofrezcas información delicada como aquella que sirva para localizarte o para comunicarse contigo fuera de los espacios en la red que hayas creado para ello. Número de teléfono, dirección, ubicación, fotos en espacios fáciles de reconocer, indicaciones sobre dónde pasarás ciertos momentos, lugar de trabajo, horario... Todo esto sólo sirve para que quien quiera encontrarte, lo haga.

Parece algo exagerado pero lo cierto es que no te puedes imaginar lo que muchas personas llegan a sufrir porque se encuentran en la red con alguien que se pone pesado y se dedica a acechar o stalkear, como ya hemos visto antes. El tipo de contenido que subas también puede hacer que se interesen por ti unas u otras personas.

Por lo general, las fotos con carácter sexual se traducen en una situación de acoso continuado por parte de cantidad de personas, especialmente hombres, que envían decenas de solicitudes de amistad o te escriben mensajes privados, aun sin ser amigos en la red. Y esta ya de por sí desagradable situación puede ir en aumento, desde los insultos hasta la humillación.

Por otro lado, el contenido donde se deja ver una ideología en profundidad nunca suele ser beneficioso. Por supuesto, todos tenemos derecho a tener nuestras opiniones y a expresarlas pero piensa que esas cosas que escribes pueden leerlas reclutadores o incluso el personal de recursos humanos de tu empresa o tu profesor.

¿Debería importar? Lo cierto es que no pero, por desgracia, muchas personas pueden simpatizar más bien poco contigo por ese simple motivo y ser injustos en ciertos aspectos, por ejemplo, descartando tu candidatura de empleo o siendo más duro contigo a la hora de aprobar su asignatura.

Piensa, también, a quién expones con tus imágenes, menciones y etiquetas. Desde menores de edad hasta personas que no quieran que se les relacione con algún tema o conversación, y lo que ello pueda suponer.

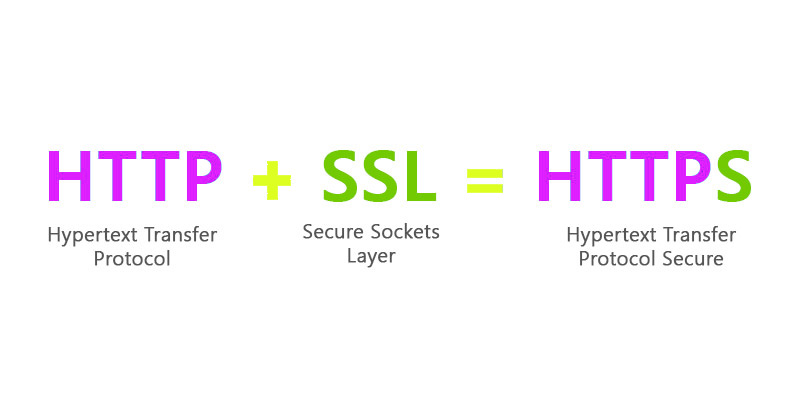

Espacios SSL o HTTPs

A veces, tu seguridad no depende de ti sino de los sitios que frecuentes. Actualmente hay dos indicativos en las páginas que son los que te van a decir que, en efecto, son seguras. Estos son el certificado SSL (la información se manipula con sistemas de cifrado y conforme va, viene de vuelta) y el protocolo HTTPs.

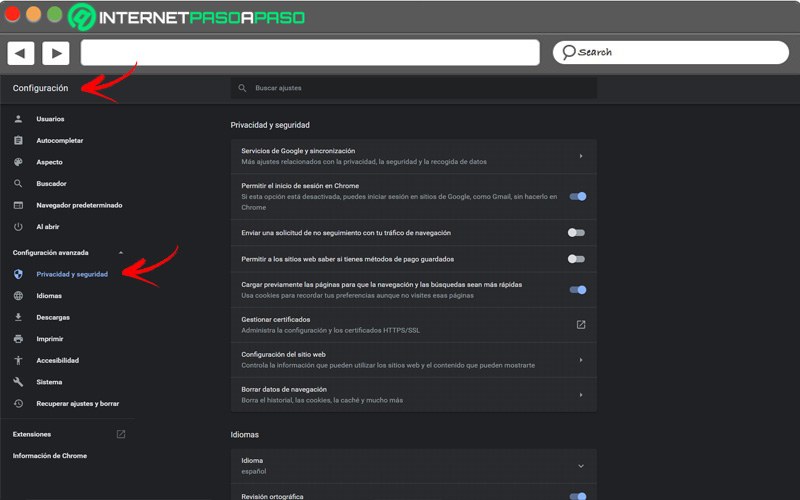

Los servicios de apoyo de Google no son tan amigos

Estos servicios de apoyo que aparecen en Chrome, además de no ser especialmente útiles, son un hervidero de información. Puedes deshacerte de ellos desactivándolos en la configuración avanzada del navegador, en la pestaña "Privacidad y seguridad".

Gestión de las cookies

Las cookies son tu rastro en Internet. Ya hemos visto antes que puedes configurarlas y lo mantenemos, pues hay algunas que se encargan hasta de guardar tus nombres de usuario y contraseñas, algo altamente peligroso pues, aunque esos perfiles ya no existan, pueden servir de base para descifrar otros usernames y passwords.

Ya habrás visto que desde el navegador también tienes acceso a su ajuste, con un montón de opciones y matices, dicho sea de paso, con una propia pestaña, "Cookies", dentro de "Configuración".

Por otro lado, ve limpiándolas a menudo, y hazlo también con la caché y el historial de búsquedas.

Deshabilitación y eliminación de complementos y extensiones

Los navegadores cuentan con ciertos complementos que puede que nunca necesitemos. En principio, tienen su utilidad para ciertos usuarios pero también repercutirán en el uso tu información, de manera que no estaría de más que investigases sobre ello y considerases, en función de su uso, deshabilitarlos, configurarlas para que sea el navegador el que te pregunte si usarlos o no o incluso eliminarlos de ser posible.

Mucho ojo a los softwares que descargas e instalas porque, en ocasiones, vienen con la instalación de extensiones marcada por defecto, de manera que cuando te quieres dar cuenta tienes plagado el navegador de cosas que no sabes lo que son.

Deshabilitación del control de actividad

Nuevamente Google entra en acción, esta vez con lo que se conoce como Control de actividad. Este se incluye por defecto cuando usamos sus productos y se encarga, como bien habrás podido adivinar, de controlar lo que ocurra mientras estás navegando con tu cuenta de Google abierta.

Deshabilitar esta opción requiere, en este caso, de acudir a los ajustes de tu cuenta de Google, no del navegador. La opción a la que debes llegar es "Actividad en la Web y en Aplicaciones".

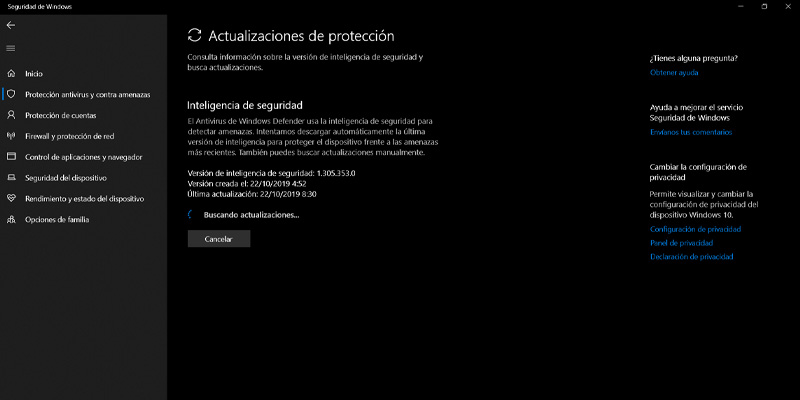

Actualización de software

Ten siempre actualizado tu sistema operativo, tu navegador y cualquier software que tengas instalado en los dispositivos desde los que accedas a Internet. Aunque algunos updates no tienen nada que ver, muchos otros trabajan en la seguridad, solucionando errores, cerrando brechas o añadiendo opciones que la mejoran.

Creación de contraseñas

Sabemos que es un engorro y que, al final, todos tiramos de la misma técnica para crear contraseñas, pero, en serio, dedícales tiempo y originalidad.

Hay quien usa la misma para todo, quien tiene passwords fáciles de adivinar y hay, también, quien usa una misma con algún elemento diferenciador en función del sitio al que accede, creando un patrón que repite una y otra vez y que, una vez conocido tiene el mismo sentido que no tener contraseña.

Olvídate de los nombres de hijos, mascotas o pareja así como de fechas especiales. Crear contraseñas seguras no es tan difícil, no recurras a esta información personal que mucha gente puede conocer o averiguar.

Combina, siempre que se te dé la posibilidad, mayúsculas, minúsculas, cifras, letras y símbolos, tratando de incluir la mayor cantidad posible (a partir de 6 caracteres, siendo 8, como poco, los recomendados).

Por otro lado, si detectas que han intentado entrar a tu perfil (se te suele enviar un aviso por email), cambia de contraseñas de vez en cuando pero, eso sí, no uses anteriores.

Si necesitas apuntarlas, hazlo en formato no digital, en un documento que tengas en casa, ¡nunca lo lleves en la cartera! Escribe en él lo mínimo para que no se puedan relacionar con los sitios web a los que corresponden; así, aunque alguien las vea, no sabrá de qué son exactamente. Si este documento te desaparece, obviamente, cambia todos tus passwords.

Cierres de sesión

Cada sesión que inicies en un dispositivo que use alguien además de ti, aunque sea una única persona o alguien que consideres de total confianza, ciérrala, y tampoco mantengas la opción de recordar contraseña.

Evidentemente, es más cómo entrar en cualquier sitio desde un marcador y sin tener que hacer login pero, sin duda, no es lo más seguro. Reserva esta actuación para equipos que sólo toques tú como tu teléfono móvil o tu ordenador portátil, siempre que estos estén protegidos por contraseña; no tendría sentido que te los robasen y cualquiera pudiese tener acceso a todos tus perfiles.

Descargas delicadas

Las descargas gratuitas, especialmente las de contenidos con derechos de autor, suelen venir acompañadas de grandes disgustos en forma de malware.

Busca siempre softwares, apks y demás contenidos en las webs oficiales o en sitios que se dedican a colgar contenidos oficiales, analizados y/o con permisos y que son conocidos, precisamente, por la calidad de sus ficheros y procesos de descarga. Si tienes que rebuscar en decenas de páginas para bajarte algo posiblemente estés en un lugar poco aconsejable.

Mucho ojo a las redes públicas

Cuando te conectes a redes públicas, tanto las que se van instalando ya por las calles como las que ofrecen en bibliotecas, hospitales o negocios, no inicies sesión en sitios con información delicada ni hagas compras.

Usa estas redes para lo básico, algo de entretenimiento y poco más. La información delicada, cuantas más capas de seguridad tenga, mejor, y, sin duda, una red que no es tuya y a la que acceden cientos de personas cada día, no lo es.

Ya no hablamos de que la red, de por sí, sea inadecuada sino de que haya quien esté al acecho esperando. Puede que alguien haya nombrado una red propia con el nombre de un establecimiento para que entres y ver exactamente lo que haces. Puede, también, que estés en el centro comercial compartiendo red con un hacker que se dedica a coger datos.

Detección de rastreo

Más en Seguridad informática

- Hijacking ¿Qué es, cómo funciona y cuáles son las principales herramientas para aplicarlo?

- ¿Cuáles son los tipos de ataques informáticos más habituales y qué métodos, programas y antivirus para defenderos hay? Lista 2024

- ¿Cómo eliminar un malware de mi smartphone Android o iOS? Guía paso a paso

- Ciberacoso o ciberbullying: ¿Qué es, cuáles son sus causas y cómo podemos prevenirlo?

- Maltego IA ¿Qué es, para qué sirve y cuáles son todas sus funciones?

SÍGUENOS EN 👉 YOUTUBE TV

Con algunas extensiones puedes averiguar qué sitios de los que frecuentas rastrean información "a tus espaldas". Así, podrás echar un ojo a su privacidad, buscar opiniones e información en la red y decidir, según lo que descubras, si merece la pena entrar en ellas o no.

Uso de los elementos de seguridad

Si tu equipo dispone de elementos de seguridad como un firewall o un antivirus, úsalos. Si están ahí es para hacer su función, además, los puedes, como todo ya, configurar de manera bastante personal y desactivar en momentos puntuales si lo precisas.

Uso de la doble verificación

Es un proceso que requiere de dos acciones por tu parte a la hora de iniciar sesión o hacer acciones específicas y de carácter sensible, para tener una mayor certeza de que nadie está actuando en tu nombre. Lo vemos en más webs cada vez y es una funcionalidad que seguirá introduciéndose más y más debido a que cada vez hacemos un mayor y más sensible uso de Internet.

Uso de buscadores anónimos

Una manera de no dejar rastro o de hacerlo en la medida exacta en la que tu quieres es la de usar otros buscadores "anónimos", menos conocidos y que se encargan de que navegues sin ir derrochando información conforme lo haces. Tor Browser es el más conocido, famoso por usarse, con su propia red peer to peer (que cifra la información a las mil maravillas), para adentrarnos en la deep web, aunque hay muchísimos otros.

Clics en enlaces seguros

Si ves un banner que sea de tu interés, no pulses sobre él, especialmente si estás en páginas de descarga, para adultos y demás.

Es muy probable que se trate de publicidad engañosa que te lleve a sitios donde se recopilan datos de pago (el cebo suele ser sexual, de apuestas, productos milagrosos y, en general, contenido para adultos o bien falsas ofertas) o que, directamente, introduce malware en tus dispositivos.

Si de verdad encuentras en un banner publicitario algo que te interese, ve a la web de la marca, tienda o firma y corrobora que lo que has visto es real y se puede acceder a ello desde la web oficial.

Analiza tus contenedores digitales

No permitas la ejecución automática de memorias externas en tus equipos. Configúralos para tener la posibilidad de analizarlos primero, y hazlo; ¡a saber qué hay ahí metido!

Otros recursos

Obviamente, estos consejos van destinados a que la conexión a la red sea más segura. Sin embargo, poco podemos hacer ante la mala fe de ciertas personas ni podemos aconsejarte en temas más delicados o personales, especialmente si no conocemos tu caso.

Lo que sí queremos recalcar es que se tenga mucho cuidado con a quién nos dirigimos, pues no todo es lo que parece, que usemos el sentido común y que, en el caso de los menores, los padres tengan siempre conocimiento de los espacios que estos visitan.

¿Cuáles son los mejores complementos y herramientas para hacer nuestra navegación más segura?

Por supuesto, podemos recurrir a todo tipo de recursos que nos permitan multiplicar la seguridad, no sólo reduciendo nuestras vulnerabilidades sino protegiéndonos de diferentes maneras:

Elementos básicos de seguridad

Comienza por usar el firewall que viene incluido en tu ordenador. Puede parecer absurdo, algo obsoleto que ya no está de moda pero, sin duda, hace su trabajo (de más, diría yo, cuando, por ejemplo, me salta cuando ejecuto un videojuego que se ha actualizado). Échale un vistazo y configúralo como consideres. Ya sabes, a mayor libertad, más riesgo; tendrás que encontrar el equilibrio.

Lo mismo con el antivirus. Hay muchísimos en el mercado y. aunque es cierto que ya "nadie" va a una tienda a por uno, se siguen utilizando, ya sean gratuitos o de pago. No te preocupes porque no te vas a ver en la obligación de nada, hay decenas y decenas de ellos, de manera que siempre habrá alguno que ofrezca exactamente lo que buscas; ni más, ni menos.

Por supuesto, además, de configurarlos, ¡hazles caso! Cuando se detecte algo, préstale la atención que merece. Seguramente te saltarán cuando descargues algo (con o sin tu consentimiento) o cuando estés en páginas plagadas de anuncios. Mucho ojo a lo que haces y, si te salta una alerta, piensa si merece la pena lo que vas a hacer.

Puedes, por ejemplo, pausar lo que sea que vas a ver o descargar y buscar información sobre si el archivo está corrupto o si la web es peligrosa, ¡para eso está San Google. Puede que a alguien le haya pasado lo mismo y dé el aviso en foros y similares.

Copia de seguridad o backup

Las copias de seguridad sirven para restablecer nuestros equipos, de manera que queden tal y como estaban en el momento en que las hiciste. Esto no nos evita un problema pero sí nos permite echar marcha atrás si, por ejemplo, se nos cuela algún virus. Ojo, no todo malware desaparecerá por arte de magia, pero sí la mayoría después de un formateo profundo y la reinstalación de los elementos del backup.

VPNs

Las VPN o redes privadas virtuales son, como el concepto nos indica, un espacio seguro, una especie de extensión o capa extra para una red LAN. Permite el envío la recepción de información en otras redes como si perteneciésemos a una red privada, con sus características de seguridad, entre otras. La conexión es virtual, de tipo punto a punto.

Servidores proxy

Se trata de un equipo o sistema que trabaja como intermediario entre otro aparato (tu ordenador, la tablet, etc), desde el que demandas información, y un servidor, al que se le reclama.

Podemos decir que este nos cubre las espaldas, siempre entre comillas, pues, en apariencia, no somos nosotros quienes navegamos, no se muestra nuestra dirección sino la del proxy a la que nos conectamos. Lo que hace es acceder a Internet en nuestro lugar.

Control parental

Existen diferentes medidas para tener control sobre lo que hacen los niños en la red. Qustodio, Secure Kids, Eset Parental Control, Parental Click...

Todos son softwares con diferentes funcionalidades como el monitorio de la navegación, el bloqueo de webs, usuarios y/o conceptos, la restricción de cierto contenido, la limitación de visualización de vídeos o de tiempo de navegación, la creación de perfiles infantiles o las plataformas de contenido para niños. Si quieres saber como activar el control parental entra aquí.

Bloqueadores de publicidad

¿Para qué quieres ver publicidad? A no ser que seas una persona a la que le encante comprar todo lo que le metan por el ojo (que puede ser, oye), no es necesario que veas publicidad.

Esta ralentiza los equipos y nos dificulta acceder a los espacios deseados; eso es lo mejor que nos puede pasar. Luego viene, como ya hemos indicado antes, la publicidad invasiva que no para de saltar, a la que se nos obliga a pinchar antes de poder dar play a un vídeo, la engañosa que nos lleva a sitios de pago, de rastreo de información o, directamente, que nos infecta el equipo...

Evita todo esto con un bloqueador de publicidad. Su consumo es irrisorio, por no decir que nulo, y nos mantendrá a salvo de todo ese torrente de ventanas inútiles que sólo van a servir para algo negativo, nunca positivo. Además, los bloqueadores, como los antivirus, se pueden pausar y configurar para que no actúen en ciertas páginas, de manera que, a fin de cuentas, siempre serás tú quien decida cómo y cuándo hacerlo funcionar.

Ejemplo claro y dado desde la experiencia: los periódicos digitales. Se emperran en meternos publicidad para sacarse unas perrillas. Vale. Pauso el bloqueador porque sé que su publicidad no es maligna ni abusiva. Aun así, no lo tengo configurado para que no actúe en esa página nunca sino que, cada vez que entro a un sitio así, cuando me salta el aviso, pauso la herramienta, sólo durante esa sesión de lectura.

Aplicaciones Peer to Peer para compartir contenido

¿Conoces el funcionamiento de las redes Peer to Peer? Es muy sencillo y complicado al mismo tiempo. Se trabaja empaquetando la información por partes y mandándola de un equipo a otro en varios tramos, de manera que nadie sabe el contenido total de tu mensaje ni de dónde viene o dónde va; sólo se puede tener una pequeña fracción de información y en un punto de su viaje.

Esta, además, se oculta bajo capas y capas, siendo este el motivo por el que se conoce este tipo de navegación, de manera vulgar, como navegación Tor. De hecho, la red más famosa de este tipo (más o menos similar aunque no idéntica) y su propio navegador llevan este nombre (The Onion Router). Con estas aplicaciones no se revelan la IP de tu equipo y, por ende, tu anonimato se mantiene.

Además, sus nodos son cambiantes, pues la red se forma con los equipos de los propios usuarios, que van y vienen con nada conexión. Esto hace que el rastreo de información y de los propios beneficiarios sea prácticamente imposible. Esa configuración en paralelo hace que estas redes sean robustas.

Sin embargo, al mismo tiempo, y precisamente a ese anonimato, los contenidos descargados sí pueden ser peligrosos, pues se juego con el hecho de que nadie sabrá si eres tú el que ha infectado un archivo. Para tratar de combatir esto se dispone de recursos como cajas de arena, comentarios, cifrado multiclave, sistemas de reconocimiento (aunque no sabes de quién es un archivo sí conoces su reputación).

Navegación privada

Si no quieres ir tan allá o no sabes cómo usar las redes Peer to Peer, tienes la opción de realizar una navegación anónima. La mayoría de los navegadores ya la ofrecen y, en teoría, te permiten navegar con una mayor privacidad y sin memorizar la información de tu experiencia (algo que sí se hace cuando lo usas de manera convencional).

En Chrome, por ejemplo, este recurso sería "Nueva ventana de incógnito" y se encuentra en el botón de menú del mismo, arriba a la derecha; en Safari tenemos "Nueva ventana privada" disponible en la pestaña superior "File". Y así con cada uno de ellos, es cuestión de averiguar cuál es la opción en el navegador que uses tú.

Navegadores más seguros

Los navegadores más populares son, también, los más inseguros. ¿Por qué? Demasiados usuarios y, por ende, un mayor gasto en soporte en el día a día que no se puede destinar en investigación y seguridad. Por el mismo motivo, también son más atacados, pues se sabe que el flujo de usuarios es constante y contado por millares por segundo.

También resulta que los menos conocidos están más especializados, por lo que cuentan de personal de soporte con conocimientos específicos al tiempo que resultan un reto para un ciberatacante de conocimiento generales, son un objetivo que hay que estudiar mucho más.

Por todo ello, en general, la navegación será mucho más segura usando Tor Browser, Comodo Dragon, Epic Browser, SRWare Iron y otros tantos. Mira otros navegadores más seguros de Internet aquí.

Si no te animas con estos tan desconocidos, de los populares, Opera y Apple Safari son los más seguros y Chrome se presenta como el menos recomendable en este aspecto junto con Microsoft Internet Explorer que, en algunos casos, ya no tiene ni soporte.

Software para recordar contraseñas

Hay sencillísimos softwares en los que puedes guardar la información de acceso, incluyendo usuario y contraseña de los sitios. Los hay que, además, generan ellos mismos passwords seguros y acordes a las exigencias de cada web o que recuerdan otros datos.

Lo malo de estos, por supuesto, es que te obligan a que nadie use tus dispositivos, pues, lógicamente, son una manera de facilitar el acceso a tus sitios y a tu información lo cual es, precisamente, lo que estamos tratando de evitar.

¿Entonces, qué? Nosotros somos partidarios de usar estos programitas pero de no compartir ningún dispositivo con absolutamente nadie y de tenerlos protegidos, por si acaso.

Programas de eliminación de archivos temporales

También se usaban hace muchísimo y parecen, junto con los firewalls, los grandes olvidados. Sin embargo, su sencillez, su ínfimo peso y las opciones cada vez más interesantes que van presentando hacen que, para mí, los programillas de limpieza sean un esencial.

Cada cierto tiempo configuras cómo quieres que den el repaso a tu equipo. Lo analizan en busca de aquello de lo que quieras deshacerte (archivos de sistema creados de manera puntual y que no se llegaron a borrar, otros archivos temporales, caché, historial... e incluso ficheros y aplicaciones en desuso. Puedes, además (y dependiendo del programa), agregar filtros así como, por supuesto, revisar los archivos antes de ser borrados.

Navegación insegura en el smartphone

No todos los dispositivos son iguales, y esto incluye el nivel de seguridad. Los smartphones, que cada vez se usan más, son el objetivo de los ciberdelincuentes; están de moda.

Además, no disponen de la misma protección que, por ejemplo, un ordenador, por lo que habrá sitios a los que sea una pesadilla entrar (especialmente aquellos plagados de anuncios emergentes de dudoso contenido).

A esto hay que añadir que no existe la misma oferta de softwares antimalware y que los que hay son muy básicos, lo que supone que, aunque lo deseemos, no podamos protegernos del todo.

Herramientas de trabajo en equipos de trabajo

A pesar de que el usar nuestros propios dispositivos para trabajar está más de moda que nunca (Bring Your Own Device), no podemos dejar de recomendar que no unas ambos mundos.

Tu información personal puede no estar a salvo en el sistema de tu empresa pues esta es posible que sea atacada por ser, precisamente, eso, una corporación. Al contrario, puede que sea incluso peor, que tus equipos, menos seguros (por lo general) tengan información sensible e importantísima de una empresa es para un cibercriminal como que le toque la lotería con un boleto que se ha encontrado por la calle.

Si cada dato permanece en su ámbito, evitamos que toda ella esté comprometida al mismo tiempo.