Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Al existir un gran consumo de tecnología en todos los ámbitos en que nos movemos, crece de manera constante el riesgo de vulnerabilidad informática. Esto no es otra cosa que la probabilidad que tiene un hacker de atacar los sistemas de información y al mismo tiempo nuestros datos personales.

Es por ello que, es necesario estar alerta de todos los riesgos a los cuales estamos expuestos y que muchas veces desconocemos por completo. En este artículo te hablaremos de lo que es la vulnerabilidad informática y analizaremos los diferentes tipos que existen. También mencionaremos las consecuencias que trae aparejado estos ataques virtuales.

No te pierdas ningún detalle, ya que podrás conocer cómo trabaja un hacker y cuál es la mejor opción para solucionarlo.

¿Qué es una vulnerabilidad informática?

Se denomina vulnerabilidad informática al resultado de los errores de programación que existe en un sistema de información. De esta manera, se pone en riesgo la disponibilidad del acceso, la confidencialidad de los datos y de los programas que tiene instalado el usuario en un dispositivo determinado.

Debido a esta situación, un atacante cibernético puede aprovechar este “hueco informático”, producido por una limitación tecnológica, para ingresar de forma remota al equipo del usuario y producir daños intencionales. Estos pueden ir desde la copia del buffer hasta la pérdida de la conexión de diferentes recursos, tanto de hardware como económicos.

¿Cuáles son los tipos de vulnerabilidades que existen en informática y qué las causan?

Debido al desarrollo constante de software, las debilidades informáticas se presentan en diferentes tipos, las cuales te expondremos a continuación:

Gravedad baja

Es la vulnerabilidad que menos afecta al sistema de información de nuestro ordenador o móvil. La manera de solucionarlo es muy simple y no tendremos problemas de reducir el riesgo, es la situación que menos puede aprovechar un hacker. Por lo general, estos riesgos son causados por adware o archivos espías que recopilan la información para publicidades o cosas sencillas.

Riesgo medio

Es generado también por archivos que se alojan en la memoria caché y que producen un riesgo un poco más importante que el anterior. Ya que estos logran reducir algunas de las configuraciones que presenta el equipo del usuario. La solución estará dada con una auditoría, ya que con la misma se puede eliminar el peligro sin mayores complicaciones.

Vulnerabilidad de gran importancia

En este punto estamos hablando de un riesgo dirigido en especial a la integridad de la información y datos del usuario, ya que produce la pérdida de confidencialidad. Para eliminar el riesgo, el trabajo deberá ser mucho más preciso y en algunas ocasiones se tendrá que reinstalar todos los sistemas informáticos.

Calificación crítica de vulnerabilidad

Si tenemos esta clasificación es porque nuestro equipo y los datos personales están siendo manejados por intrusos sin que podamos tener el control sobre los mismos. Por lo general se expande como un gusano y ataca a todo el entorno del ordenador, ya que se lleva a cabo de forma automática.

Puede traer consecuencias muy negativas a toda la red. En estos casos, es necesario formatear los equipos, reinstalar los sistemas operativos y realizar de nuevo una auditoría profunda a fin de verificar que se hayan eliminado los riesgos de ataques.

Riesgos de las vulnerabilidades ¿Qué tan peligrosas son para los usuarios?

Como hemos visto hasta el momento, la vulnerabilidad informática se produce por los agujeros que existen en el desarrollo de un software. Esto es utilizado por los atacantes que logran ingresar a los sistemas para realizar diferentes acciones, las cuales variarán con respecto al peligro que generen en el equipo del usuario.

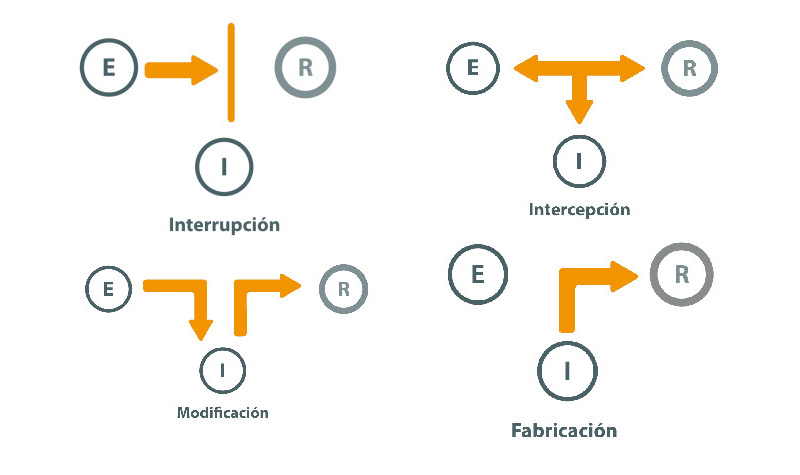

De esta manera podemos decir que existen diferentes tipos de ataques, los cuales se clasificarán de acuerdo al protagonismo que tenga el hacker y cómo es la calidad con la que llega (o no) la información al receptor.

Un riesgo de interrupción se da cuando los datos que entrega el emisor al receptor son interrumpidos por el intruso, pero no los modifica y logra que los mismos no llegan a destino. Un ejemplo de esto podría ser cuando se borran aplicaciones de nuestro ordenador o móvil sin la autorización debida.

Un poco más complejo es cuando se produce la intercepción de la información emitida. Es decir, en el camino de los paquetes de datos hacia el receptor se encuentra el intruso que toma conocimiento de toda la información enviada. No la modifica, por lo que nadie se da cuenta de tal situación. Es uno de los riesgos más difíciles de detectar.

Cuando el hacker decide modificar la información enviada al receptor, se puede producir la alteración del software o eliminación de datos para que funcionen de una manera distinta. Si bien es cierto que la detección en este caso es mucho más sencilla que otras, también es necesario mencionar que presenta mayor complejidad para poder detectar el lugar de dónde se intercepta y se modifica el flujo de datos.

Por último, queda el más peligroso de los riesgos. Se produce cuando el atacante suplanta o fábrica elementos en un sistema de información, como puede ser una IP, dirección de correo electrónico o cualquier otra cosa que se asemeje a sitios oficiales. En estos casos el usuario recibe de manera confiada información completamente falsa.

Consejos para evitar que se aprovechen de las vulnerabilidades de tu sistema informático y proteger tus datos

Más en Informática

- ¿Cómo funciona Linux y cómo utilizarlo para sacarle el máximo provecho posible? Guía paso a paso

- Opciones de comando de Linux ¿Qué son, para qué sirven y en qué se diferencian de un comando?

- Lenguajes de programación: ¿Qué son, para qué sirven y cómo se clasifican?

- Extensión de archivo .DLL ¿Qué son y cómo abrir este tipo de archivos?

- Extensión de archivo .VCF ¿Qué son y cómo abrir este tipo de archivos?

SÍGUENOS EN 👉 YOUTUBE TV

Como ya te habrás dado cuenta, es inevitable que existan estas vulnerabilidades informáticas, debido a que excede al control del usuario. Esto sucede porque estas se generan en el desarrollo con errores de los software que se utilizan en los dispositivos.

Por lo tanto, lo que podemos hacer es reducir esa “puerta de entrada” de hackers con acciones que están al alcance de nosotros. Debido a esto, te mostraremos cómo lograrás evitar que los intrusos puedan atacar tu sistema informático. ¡Comencemos!

Actualización de antivirus

Muchas personas piensan que con sólo descargar un programa de estos ya tienen sus equipos controlados y alejados de todo riesgo de ataque cibernético. Lamentablemente esto no es así, ya que los virus o malware son programas que se almacenan, en especial en la carpeta de archivos temporales, y mes a mes aparecen nuevos desarrollos. Por lo que las empresas, dueñas de estos antivirus, van optimizando nuevos protocolos para la detección de los archivos maliciosos más modernos.

Por todo esto, es necesario tener siempre la última actualización de un antivirus y “hacerlo correr” por lo menos una vez a la semana o cuando hayamos ingresado a páginas o sitios web que puedan parecer peligrosos.

Sistema operativo actualizado

Al igual que ocurre con el antivirus, el sistema operativo tanto Windows como los restantes, tiene una configuración para la defensa contra virus y amenazas. De esta manera, es necesario activar la opción “Protección en tiempo real” y también la “Protección basada en la nube”.

Para ello debemos dirigirnos al menú de Windows y elegir la segunda opción llamada “Protección contra virus y amenazas”. Es importante tener presente este punto, ya que el sistema operativo es uno de los programas que más vulnerabilidades informáticas presenta, por lo que es necesario obtener siempre los “hotfixs” o parches diseñados por los ingenieros en nuestros equipos.

Configuración del correo electrónico

Esta es otra gran puerta de acceso a los hackers. Ya que uno de los medios por los que los intrusos acceden a nuestros equipos es a través del engaño o envío de emails falsos, en donde nos persuaden a pulsar determinados links para acceder a promesas o premios irreales. En este tema hay que ser muy cuidadosos y no abrir avisos de personas que no conozcamos o que directamente nos ofrecen un mensaje poco claro.

Si queremos tener un correo actualizado, es conveniente disponer de las “plataformas más conocidas”, ya que estas brindan la posibilidad de dividir los mails en spam y correos maliciosos, de los que realmente son los importantes. A este trabajo lo pueden hacer gracias a la gran base de datos que disponen y a los avisos que realizan los usuarios.

Navegación en Internet

Debemos ser cautelosos con aquellas páginas web en las cuales navegamos. Esto se debe a que los ciberatacantes buscan constantemente ingresar a nuestros equipos a través de webs poco populares o “similares a otras originales” (por ejemplo, un banco o una tienda reconocida) que esconden cierta información o donde la misma no es clara.

Para detectar los sitios maliciosos muchas veces debemos leer el protocolo de seguridad que tienen en la dirección URL. Es preferible acceder a todas aquellas que disponen de un certificado de seguridad y cuentan con https. Si bien esto no es una garantía absoluta, pero ayudará a mejorar nuestra protección.

Descarga de archivos desconocidos

Cuando descargues aplicaciones o programas para tu ordenador o dispositivo móvil, trata de hacerlo de sitios reconocidos por muchos usuarios y evita acceder a tiendas de aplicaciones que no sean las de Google o Apple.

Si bien es cierto que se pueden descargar con tranquilidad archivos con formato torrent, es necesario tener mucha precaución cuando nos manejamos en uTorrent o sitios similares.

Ya que al “bajar a ciegas” y aceptar la descarga de un archivo sólo por su nombre, no conocemos el contenido hasta que lo tenemos en nuestro ordenador. Para realizar esta tarea será necesario que lo realice aquellos usuarios que tengan un nivel avanzado.