Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Al hablar de Tor, además del superhéroe, lo que se nos viene a la cabeza es el navegador que nos permite acceder a la deep web, que tan llamativa es para muchos. Sin embargo, este no funciona sobre el internet convencional, lo hace sobre una red homónima, la llamada red Tor, la cual es especial y es la que verdaderamente se encarga de preservar nuestra identidad; el navegador, a pesar de ser lo más conocido, sólo es una herramienta de acceso.

La red Tor, como tal, tiene bastante tiempo. Sin embargo, su mayor conocimiento y las facilidades para conectarnos a ella sí son algo bastante novedosos, que no alcanza las dos décadas. Su funcionamiento es muy interesante y, sobre todo, útil, de manera que cada vez es más utilizada.

Si tienes interés por conocer más sobre ella, cuáles son sus características, cómo acceder y navegar por ella y a qué te expones si lo haces sigue leyendo porque lo veremos todo.

¿Qué es Tor la red anónima?

Tor es una red distribuida que se superpone a internet y que tiene una baja latencia lanzada en el año 2002 y que continúa actualizándose continuamente. Su principal característica es no revelar la identidad de los usuarios al darse un intercambio de mensajes entre estos, realizándose un encaminamiento o enrutamiento que permite que la información se envíe de la manera más adecuada según las necesidades del usuario y, por supuesto, de las características de la red en cuestión.

Otra característica, además del anonimato del usuario (la IP), es el secreto de la información que se maneja, que se mantiene íntegra. Su funcionamiento se basa en un encaminamiento de cebolla, que hace que los mensajes viajen hasta el destino a través de una gran cantidad de routers cebolla para que se pierda el rastro.

Este es similar al que se da en una red peer-to-peer, aunque no es una de ellas. Existen individuos y organizaciones que donan el ancho de banda y las capacidades de procesamiento de sus equipos. Al estar distribuidos los nodos que participan, y ser estos completamente cambiantes en cada ocasión, damos con una red que, por lo general, no se ataca, pues resulta muy difícil de tumbar.

Por otro lado, tenemos que, aunque se hace llamar la red anónima, lo cierto es que no es infalible, pues aunque resiste ataques y es flexible, no es perfecta.

En definitiva:

- Es una red anónima.

- Está superpuesta a internet.

- Trabaja a través de nodos voluntarios.

- La información se cifra para mantenerla íntegra.

- Esta viaja por diversos nodos.

- Difícil de atacar.

Como dato curioso, saber que este tipo de funcionamiento de red se diseñó para que las comunicaciones de la Marina de los EE. UU. estuvieran más protegidas., aunque después pasó a ser de dominio público y de carácter gratuito.

¿Cómo funciona realmente Tor?

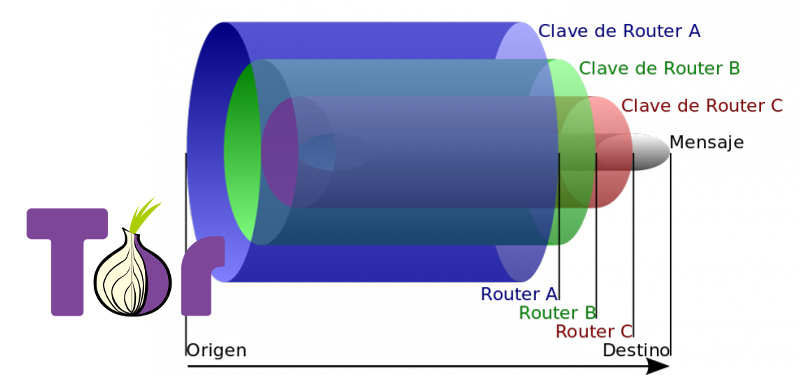

El sistema de funcionamiento se denomina, como hemos visto, "enrutado cebolla", del inglés "Onion Routing", que trabaja para garantizar la privacidad de los datos y el anonimato de los usuarios. El trabajo de enrutamiento que se hace comúnmente para consultar los sitios web, el que has hecho con tu ordenador o móvil para leer esto, es directo.

Esto quiere decir que el aparato ha realizado una conexión directa a nuestros servidores, creándose una ruta sencilla equipo-router-enrutador ISP-servidores. En este trayecto se envían muchos paquetes de datos y, si alguien los llegase a interceptar, sabría desde dónde están viajando y hacia dónde se dirigen.

El enrutado de cebolla lo que hace es enviar paquetes de datos a través de un camino no directo, haciendo uso de varios nodos, que corresponden a los sistemas de otros usuarios que se conectan y que ceden sus recursos para posibilitar dichos intercambios de información.

El camino que se sigue, considerando un ordenador A que envía mensajes y un otro B, que lo recibe, es el siguiente:

- Una vez dentro de la red anónima Tor, A hace un cálculo sobre la ruta hasta B, teniendo que pasar por algunos nodos por el camino.

- Existe un directorio de nodos con el que A va a conseguir las claves públicas de los que va a utilizar.

- El mensaje se cifra, mediante cifrado asimétrico, como una cebolla, capa a capa.

- Primeramente se usa la clave del último nodo a utilizar, de manera que este sea el único que pueda descifrar el mensaje. Por otro lado, nos encontramos con instrucciones necesarias para que el paquete de información llegue donde corresponde.

- Una ve cifrado, se envía al primer nodo.

- Este lo descifra y sigue las instrucciones dadas.

- El paquete se cifra nuevamente para llegar a otro nodo, y así nodo a nodo hasta llegar al penúltimo.

- Conforme más avanza, más protegido está por las diversas capas de enrutamiento proporcionada por los diferentes nodos. Cabe mencionar que en este proceso se está cambiando continuamente de IP.

- El último nodo, el de salida, es el que envía el mensaje al ordenador B.

Con este proceso no se conocen los datos que se transmiten. Solamente tenemos el primer nodo de conexión, que sabe de dónde viene el mensaje, y el último, que sabe donde se dirige. De hecho, el resto de nodos no sabe ni en qué punto están participando. Tanto es así que ni siquiera la existencia de nodos espía sería útil para conseguir la información que está distribuyendo

¿Cómo conectarse y usar de forma segura la red anónima Tor?

Hasta hace no demasiado, la conexión a esta red traía consigo bastantes incomodidades, no era un proceso precisamente rápido ni liviano, siendo necesaria la instalación de diversos softwares que hiciesen de proxy.

Para poner solución a eso aparecer Tor Browser, que es un navegador multiplataforma diseñado específicamente para ser utilizada, con total facilidad, precisamente en la red anónima Tor. Lo único que tienes que hacer es:

Descargar Tor Browser en la web oficial para Windows

Descargar Tor Browser en la web oficial para Mac

- Vas a poder escoger el ejecutable adecuado en función de tu sistema operativo, su versión, el idioma, etc.

- Instalarlo como lo haces con cualquier otro software. Se te pedirá una ruta de alojamiento, se te consultará sobre la creación de un acceso directo, etc. No resulta nada difícil ni fuera de lo convencional.

- Iniciarlo. Pulsa doble clic sobre la carpeta que se haya creado y, después, en el lanzable del navegador, "Start Tor Browser". Se abrirá una ventana.

- Conectarte a la red. Hazlo pulsando sobre el botón "Conectar"(si lo has descargado e instalado en español).

- En ese momento se abrirá el navegador, el cual puedes comenzar a utilizar desde ya.

Sobre la navegación, señalar algunas cositas (puedes visitar este artículo sobre el navegador Tor) para conocer a detalle qué es, cómo funciona, cómo configurarlo, etc):

- Dispones de diversas opciones de configuración para graduar tu privacidad y tu seguridad. Estas son muy efectivas pero lo recomendable es sólo utilizarlas si sabes hacerlo. Como en cualquier navegador, dispones de estas opciones en su barra de menús.

- Actualmente dispones de un navegador predeterminado y puedes escoger tener cualquier otro, tal y como lo haces habitualmente con Google, Yahoo!, Bing, Edge u otro. En ellos puedes hacer las búsquedas que desees y los principales resultados serán aquellos que no están indexados en el internet "normal", es decir, aparecerán aquellos a los que no podemos acceder habitualmente porque no aparecen en las búsquedas de los motores de búsqueda convencionales.

- Existe otro método de navegación con Tor que es exclusivo de este y que se basa, precisamente, en el cifrado de sitios. Este consiste en la creación de espacios (servicios) con dominio .onion y con nombres que son un conjunto de 16 caracteres generados automáticamente. De este modo, nadie entra por casualidad sino que debe conocer el nombre de estos servicios, conocidos como "servicios cebolla", los cuales tienen protecciones añadidas y son ocultos en cuanto a ubicación e IP.

Peligros y riesgos al navegar por la Deep o Dark Web y cómo podemos protegernos

Más en Redes

- ¿Cómo saber la dirección IP de una impresora y de cualquier otro hardware? Guía paso a paso

- ¿Cómo actualizar un GPS o navegador a su última versión? Guía paso a paso

- Hotspot WiFi: ¿Qué es, cómo funciona y para qué sirve este dispositivo?

- ¿Cuáles son los diferentes tipos de claves y cifrados utilizados para asegurar una red Wi-Fi?

- ¿Cómo darse de baja de Orange fácil y rápido para siempre? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

Cuando te vayas a poner manos a la obra no olvides las siguientes consideraciones para mantenerte siempre a salvo, vamos a ver algunos puntos interesantes que tenemos que tener en cuenta:

No entrar a sitios relacionados con nosotros

Ni se te ocurra acceder a tus perfiles en redes sociales, cuentas en ningún tipo de plataforma ni a tu propia web (la identificación de inicio de sesión se puede dar de muchas maneras), ni tampoco visitarlos. En este último caso sería más difícil que se te relacionase con la navegación pero aún así es posible.

Además, si tienes una web con poco tráfico lo normal es que no esté en la red distribuida y que aparezca un relay de salida identificador de administración. Pueden entrar en nuestra cuenta, obtener información a partir de ella, realizar transacciones en nuestro nombre, suspendérnoslas...

Ni tampoco uses información personal

Nunca uses ningún tipo de información relacionada contigo, ni tu nombre ni tu teléfono, dirección postal, nombres de amistades (aunque no incluyan apellidos), antiguas direcciones de email (en caso de precisar una cuenta para algo créate una temporal con una aplicación del tipo TempMail)...

La falsificación de identidad sería lo mejor que te podría pasar si alguien consiguiese hacerse con información personal tuya.

Ni tampoco hables de la deep web en tus sitios

Confesar que has visitado la deep web, y más encima dando datos sobre lo hecho, sólo servirá para que alguien pueda relacionar tu actividad con tu identidad. Ni mucho menos se te ocurra enlazar a sitios invisibles, pues se podrá saber, fácilmente, de dónde vienen estos.

Usa una única identidad

Lo de "las mentiras tienen las patas muy cortas" no es una exageración. Si te inventan varios perfiles es más que probable que finalmente estos se acaben relacionando de alguna manera.

Información cifrada

Cuando tengas que enviar información, asegúrate primero de cifrarla bien. Para ello, resulta esencial hacer un buen uso del navegador y utilizar complementos como HTTPS Everywhere, que te asegura la seguridad en trayecto de la información.

No alternes Tor con el WiFi abierto

Se han de usar al mimo tiempo para que no se pueda relacionar nuestra MAC (la dirección de identificación de tu equipo) con la actividad que hayas llevado a cabo.

Ni con conexiones directas a Internet

Si estamos a dos cosas a la vez es posible que nos confundamos y terminemos equivocándonos a la hora de enviar datos en una red que no es.

No uses Tor sobre Tor

Usa sólo una entrada y una salida a la red, son lo único que necesitas. Crear más de una no hace que mejore la seguridad sino todo lo contrario.

No uses Bridges

Estos son los relays de la red que no están listados con la intención de que no sean bloqueados por los ISP.

No modifiques la configuración de acceso a Tor

La configuración por defecto de las utilidades de acceso suele ser muy adecuada. Por ese motivo, si no estás seguro de cómo hacerlo, es mejor mantener los parámetros preestablecidos. Sería posible que, en lugar de mejorar tu seguridad, creases grandes brechas que terminen posibilitando el que rastreen tu actividad.

Huye de la doble autenticación

Los métodos de doble autenticación requieren, de alguna manera, de una relación entre la autenticación y algo de información personal, necesaria para conseguirlo.

No abras archivos recibidos

Los archivos de la deep web o la dark web están repletos de malware así que lo mejor es que no descargues nada y, si lo haces por error, no abras lo que hayas recibido.