En el mundo de la tecnología existen muchos peligros relacionados con los software maliciosos, llamados malware. Estos programas son desarrollados por diferentes motivos, pero lo más recurrente es que lo hacen para robar información y obtener beneficios financieros.

Existen diferentes tipos de programas que puede destruir nuestro ordenador. En esta ocasión, hablaremos de los gusanos informáticos, que no son otra cosa que archivos que penetran en nuestros dispositivos y realizan acciones muy destructivas. Pero esto no queda en nosotros, sino que se propagan a todos nuestros contactos sin que nos demos cuenta, por lo que la velocidad de infección es muy alta.

Te enseñaremos en este artículo qué es un Worm, qué daño puede producir y cómo debes compartirlo. ¡Echa un vistazo!

¿Qué es un gusano informático y qué tan peligroso puede ser?

Un gusano informático es un malware que pertenece al conjunto de virus informáticos. Si bien no es un virus en sí, pero se lo clasifica como un subtipo de esta clase de software malicioso. A diferencia de los virus, estos se alojan en cualquier lugar del ordenador y tienen la capacidad de realizar copias de ellos mismos, su misión no es infeccionar a los ficheros del programa.

Además, utilizan medios sociales para propagarse, por lo que el objetivo de los mismos es infectar la mayor cantidad de dispositivos. Para esto, se valen de correos electrónicos o mensajes que intercambian los usuarios con archivos con nombres atrayentes, tales como temáticas de actualidad, piratería y sexo.

Comúnmente se lo conoce como “IWorm” (Gusano de Internet) o simplemente “Worm”. Al tener la capacidad de realizar una copia de sí mismo, un ordenador puede enviar miles de este malware a la red a la cual que pertenece o a diferentes usuarios, pudiendo crear resultados nefastos con respecto a la programación informática en cuestión de horas.

Debido a esto, es necesario recomendar no abrir ningún archivo de personas desconocidas o de direcciones de correos electrónicos poco fiables.

"Morris" el primer gusano informático ¿Cuándo se creó y cómo se corrigió?

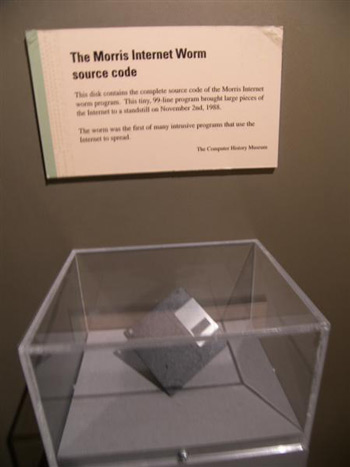

El “gusano Morris” fue el primer Worm que creó copias de sí mismo y fue lanzado a Internet en el año 1988 por Robert Tappan Morris. Se calcula que afectó al 10% del total de ordenadores que existían en Estados Unidos en ese momento. Esta acción tuvo un resultado de devastador, ya que se multiplicó con rapidez e incluyó infecciones a ordenadores del gobierno nacional.

Al día siguiente del ataque, se pudo descubrir que podía alcanzar sólo a computadoras que utilizaban el sistema Unix. Por lo que personas pertenecientes a la Universidad de Berkeley trabajaron para capturar una copia del código fuente y crear un parche para poder cerrar todos los circuitos de seguridad que aprovechaba el malware, en especial el transporte de correo Sendmail.

El autor fue condenado a tres años de prisión en suspenso y más de 400 horas de trabajo social. Se consideró que el creador de este Worm no tuvo intenciones de hacer daño, sino que por un error en el mismo sistema del gusano o “bug del código”, se desencadenó los efectos por los que se tuvo pérdidas de casi 100 millones de dólares de la época.

¿Cómo se propagan los gusanos informáticos en Internet?

Además de no atacar los archivos y generar copias de sí mismos, los gusanos tienen la característica de propagarse de manera veloz entre dispositivos logrando no ser detectado dentro del sistema operativo. Para poder realizar esta misión y ser invisible, necesita propagarse utilizando diferentes herramientas para que las personas no sospechen del Worm. Es decir, requieren de una “ingeniería social” para poder infectar.

Uno de los métodos más conocidos, es usar el protocolo SMTP, por el que viajará a través de archivos adjuntos de correos electrónicos. En este caso, utilizan temáticas que son de gran interés por parte de los usuarios. Los cuales, sin saber, envían a sus contactos o personas conocidas la “información disfrazada de útil”.

Una vez que el destinatario pulsa en el archivo, sin que se entere, ingresa el gusano a su sistema operativo. Y así continúa la cadena de difusión, ya que muchos Worms se regeneran aún antes de abrir el correo electrónico.

Otra de las formas de propagarse es a través de un enlace o link que está disponible en algún sitio web o servidor FTP. Esto es muy común y por lo general sucede cuando las páginas de Internet no son de confianza y abarcan temas en especial de piratería y sexual.

Existen gusanos que pueden propagarse utilizando mensajes de tipo ICQ o IRC. Dentro del chat online se envían diferentes Worms camuflados de link o documentos de interés.

Algo que sucede en especial en las empresas, es cuando se transmiten archivos entre dos ordenadores conectados a una red de punto a punto (P2P). De esta manera, es muy fácil para el gusano ingresar en el otro extremo o destinatario de los paquetes de datos, pudiéndose instalar directamente en la memoria del ordenador.

¿Cuáles son los principales tipos de iWorms que se conocen hasta la fecha?

Si vienen los gusanos informáticos tienen la misma funcionalidad y comparten el objetivo de infectar la mayor cantidad posible de ordenadores, no todos son iguales.

Estos se clasifican de acuerdo al medio que utilizan para su propagación. Por lo tanto, veremos a continuación, los principales tipos de iWorms que se conocen en la actualidad y que están vigentes.

Email-Worm

Esta clase de gusanos se popularizan a través de los correos electrónicos. Envían una copia de sí mismo mediante un archivo adjunto, que se instala cuando se abre el mismo, o bien el gusano manda un enlace que permitirá regenerar una copia de estos programas maliciosos cuando se pulsa en el link.

Para poder encontrar las direcciones de correos a las cuales debe mandar, el gusano utiliza diferentes herramientas. Algunas que podemos mencionar son la libreta de direcciones de Outlook, la de WAB, archivos con formato txt, o bien revisar la bandeja de entrada y encontrar la información necesaria.

IM-Worm

Estos Worms utilizan, como medio de propagación, la mensajería instantánea, como AOL Instant Messenger, Skype y ICQ entre otros. El procedimiento usado es enviar una dirección URL a los contactos para que estos hagan click en los mismos.

Su método es muy sencillo y genera confianza entre los usuarios infectados, ya que el mensaje es enviado por personas conocidas. Para poder detectarlos, se debe prestar mucha atención, ya que los mensajes, al ser automáticos, no representan un comportamiento normal de un ser humano.

IRC-Worm

Para infectar la mayor cantidad de ordenadores o dispositivos electrónicos estos gusanos utilizan Internet Relay Chat (IRC). Al igual que ocurre con el correo electrónico, un Worm usa esta clase de mensajería instantánea para enviar un archivo adjunto o un link para que la persona atacada deba hacer click en alguno de ellos.

Net-Worm

Estos gusanos usan las redes de ordenadores para difundirse indefinidamente y crear una copia de su código malicioso. Para ello, los creadores de estos gusanos buscan vulnerabilidades informáticas en los diferentes software que ejecutan los nodos de la red.

Para infectar a un dispositivo, los Worms envían un paquete llamado "exploit”. Este está diseñado de manera especial para lograr penetrar en el sistema de la víctima y poder descargar una parte del código, después se ejecuta el archivo que contiene la sección principal del malware.

Es muy frecuente encontrar gusanos que envían una cantidad grande de exploits. Realizan esto para poder infectar a un mayor número de ordenadores pertenecientes a la red.

P2P-Worm

P2P son tipos de redes que trabajan de punto a punto, en donde se producen los intercambios de archivos. Esto es un campo ideal para la propagación de gusanos, ya que funcionan cuando el mismo puede copiarse en un directorio de archivos, el cual será compartido en el futuro.

El gusano busca acceder a la red infectando a un ordenador perteneciente a la misma. Una vez que ha ingresado los códigos del malware y un cliente de la red necesita encontrar un archivo determinado, el gusano informa a los demás nodos de la existencia del mismo. De esta manera, cuando se descarga la información solicitada, también ingresa de forma silenciosa el Worm.

En algunas situaciones los gusanos copian hasta el protocolo de red y responden de manera correcta a las consultas de búsquedas, por lo que su detección es mucho más difícil en estos casos.

Virus

A diferencia de los gusanos, los virus crean una copia de sí mismo y se mantienen actualizados, pero sólo para infectar a un ordenador local. Por lo tanto, no utilizan servicios de red para propagarse o infiltrarse, ya que los mismos tienen éxito si existe algún tipo de conexión o transmisión de manera explícita por parte del usuario.

Esto ocurre por lo general cuando un operador envía un archivo adjunto en un correo electrónico, el cual contiene el virus. O bien, cuando se copia el mismo en una memoria de almacenamiento extraíble como puede ser un Pen Drive.

Consejos para protegerte contra ataques de virus informáticos del tipo gusanos

Después de todo lo que hemos hablado, es necesario tener presente que los gusanos son uno de los malware más importantes y devastadores que existen de los sistemas informáticos. Es por ello, que necesitamos tener una precaución extrema para proteger a nuestros equipos de sus ataques.

Veremos a continuación, diferentes consejos que te ayudarán a blindar tu ordenador para que no tengas dolores de cabeza en el futuro. ¡Veamos!

Evita abrir archivos desconocidos

Es uno de los principales tips que debes tener presente. Esto se debe a que uno de los medios más comunes para la propagación de un gusano es a través de mensajes de correos electrónicos o de chats online. Esto funciona cuando personas que no son de tu confianza o a las que desconoces te envían archivos para que, a través de engaños, los abras.

Una vez que haces click en estos archivos o enlaces el Worm ingresa a tu ordenador.

Trata de tener todo actualizado

En este punto nos referimos no sólo a un navegador web, sino también al sistema operativo. Gracias a los parches rápidos o hotfix, los ingenieros van actualizando el SO y cualquier otro software, de acuerdo a la aparición de nuevos malware.

Por lo tanto, es muy importante que cada vez que un programa informático te pida su actualización debas hacerlo en el menor tiempo posible.

Dispone de un antivirus eficiente

Nos referimos, no sólo debes instalar un antivirus, sino también tendrás que actualizarlo como lo tienes que hacer con el sistema operativo. Disponer de un antivirus eficiente es tenerlo actualizado, pero también significa prestarle atención a todas las llamadas que hace el software cuando interactúas con el ordenador.

Muchas veces es necesario la intervención del usuario para poder corregir algunas debilidades que tiene el ordenador.

Instala un firewall

Si bien un cortafuego no detiene a un gusano, pero es necesario para poder filtrar diferentes protocolos de seguridad y así controlar el envío de archivos entre dos ordenadores que estén conectados en una red.

De esta manera, al utilizar un firewall se podrá evitar que los gusanos ingresen a la red y viajen a través de archivos adjuntos, ya que no podrán pasar por los protocolos de seguridad del cortafuego.

Navega en páginas seguras

Otras de las recomendaciones importantes que tenemos que hacer es que ingreses a todos los sitios web en donde realmente encontrarás la información que buscas. Es decir, descarta a aquellos sitios en donde lo primero que te piden es que hagas click para permitir notificaciones o tengas que realizar otras acciones.

Debes tener en cuenta que esta clase de software maliciosos están disfrazados con imágenes tentadoras y textos alentadores, por lo que debes analizar la veracidad de lo que te proponen esos sitios.

Intenta navegar siempre en páginas tipo “https”.