Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Vas a conocer qué es una vulnerabilidad o ataque del día cero y para qué sirve. Será necesario que continúes leyendo hasta el final porque encontrarás toda la información relacionada sobre este importante tema.

Presta atención a cada detalle, conocerás cuáles son los principales métodos usados para realizar una vulnerabilidad Zero Day y cuál es el objetivo de un hacker que efectúa esta actividad.

Te explicaremos cómo afectan estos ataques a los usuarios y si es peligroso o no para tu seguridad e información personal. Por último, encontrarás las principales controversias sobre la Ética del Zero Day. Echa un vistazo.

¿Qué es una vulnerabilidad o ataque del día cero y para qué sirve?

Para entender qué es una vulnerabilidad o un ataque de día cero es necesario tener en cuenta cómo se componen los programas informáticos. Los software están desarrollados con una gran cantidad de códigos, los cuales se forman por lo general con estructuras ya diseñadas unidas por nuevos entre sí por procesos realizados por los propios desarrolladores. En otras oportunidades, los esquemas de programación del software son efectuados íntegramente con ideas del programador.

Al unir o utilizar los códigos de desarrollo es común encontrar vulnerabilidades, las cuales son ventanas o fallos del sistema de información que pueden poner en riesgo el funcionamiento, la integridad y el manejo del programa. Esta debilidad también puede ser una ventana por la que un hacker puede ingresar y robar información confidencial de los usuarios, por tal motivo cada vez que aparece una vulnerabilidad es necesario corregirla lo más rápido posible por medio de parches o actualizaciones.

Analizado lo anterior, es factible entender qué es un ataque de día cero. Se entiende como ataque de Zero Day a la vulnerabilidad que tiene un software que fue lanzado, la cual es detectada por intrusos antes de que sea conocida por los propios desarrolladores. Esto quiere decir que no existe un parche, ya que los programadores no saben en dónde se encuentra el fallo, lo cual es aprovechado por hackers y ciber atacantes para conseguir su objetivo.

Dentro del concepto de vulnerabilidad de día cero se encuentra el método o código exploit de día cero, el cual es empleado por los atacantes para avanzar sobre la vulnerabilidad encontrada y que todavía no tiene un parche. Cuando se usa ese exploit mientras el fallo no fue solucionado, se conoce a esta técnica como ataque de día cero.

¿Cuáles son los principales métodos utilizados para realizar una vulnerabilidad Zero Day?

Los principales métodos usados para realizar una vulnerabilidad Zero Day de un sistema operativo, app para teléfonos móviles, sistemas IoT o componentes de código abierto son variados.

Te mostramos los más comunes:

- Correo electrónico: Es el principal método que usan los ciber atacantes para acceder a los códigos fuentes de un programa. Se trata de enviar emails desde casillas de correo que parecen seguras o empleando nombres de contactos frecuentes, generando confianza para abrir enlaces o visitar páginas maliciosas. Una vez que se ingresa o se hace clic en estos links es posible entrar en la estructura del desarrollo del software.

- Escaneo a una página web: Otra herramienta elegida por los atacantes es conocer de manera directa los códigos por medio de escaneos avanzados con los cuales se logre detectar las vulnerabilidades.

- Descarga de la aplicación o de cualquier programa como verdadero usuario: Un camino rápido para acceder a los fallos que se encuentran en un software es convirtiéndose en un usuario. Es decir, los atacantes descargan o se registran en la plataforma para conocer las funciones, herramientas disponibles y trabajos que realiza. A través de su experiencia, es posible detectar qué tipos de plugins o de códigos se usaron, los cuales pueden generar ventanas para entrar.

- Ataques a la base de datos del servidor: Es común encontrar ataques DoS empleados por los hackers para limitar el servicio del sistema a los usuarios legítimos, lo cual se puede utilizar para conocer las debilidades que tiene el desarrollo del software.

- Implementación de códigos en páginas web: Se utiliza este tipo de herramienta para detectar vulnerabilidades en diferentes programas online, pero en especial en navegadores.

- Aplicaciones para abrir documentos especiales: Los intrusos realizan el desarrollo de estos programas para ser usados y detectar los fallos, con lo cual se logra abrir las vulnerabilidades del sistema.

¿Cuál es el objetivo de un hacker que realiza un ataque del día cero?

El objetivo que persigue un hacker que realiza un ataque del día cero es:

- Robar información confidencial de los usuarios.

- Colapsar la página o el programa.

- Generar desconfianza entre la comunidad sobre una app, sistema operativo, navegador o cualquier otro desarrollo informático.

- Impedir el crecimiento en el mercado de un programa de la competencia.

- Efectuar amenazas a países o gobiernos.

- Limitar el desarrollo de artículos relacionados con Internet de las cosas.

- Atacar la imagen de alguna persona o de una organización poderosa.

¿Cómo afectan estos ataques a los usuarios? ¿Puede ser peligroso?

Los ataques de vulnerabilidad de día cero tienen un alto riesgo para los usuarios de aplicaciones, programas y de cualquier desarrollo tecnológico. Esto se debe a que los ciber atacantes al detectar un fallo pueden acceder a la base de datos del software, en el cual se alojan todos los datos relacionados con la privacidad de esas personas y también la información financiera y económica.

Al tener conocimiento de esta información, los intrusos pueden utilizar de la manera más beneficiosa para ellos los datos personales. Esto hace que, a los usuarios del software con vulnerabilidades de día cero, por ejemplo, les aparezcan compras realizadas con tarjetas de crédito que no efectuaron y extracciones de cuentas bancarias no autorizadas. Además, es posible que exista una exposición de sus datos personales y de su familia en lugares públicos, lo cual puede afectar sus intereses.

Ética del Zero Day ¿Cuáles son las principales controversias en torno a estas prácticas?

Ten en cuenta que algunos analistas del Zero Day Attack dedican su tiempo para encontrar vulnerabilidades y luego venderlas a otros desarrolladores o empresas interesadas en debilitar a su competencia. Pero este no es el único punto de vista que se puede analizar, ya que existen organizaciones destinadas a encontrar fallos de día cero los cuales son vendidos a los mismos diseñadores o no para que ellos continúen investigando y se logre un producto mejor.

Bajo determinados parámetros la venta de vulnerabilidades puede resultar legal, por lo que existen controversias en torno a estas prácticas. Las empresas dedicadas a la seguridad de información deben elegir si los fallos de día cero encontrados en sus estudios pueden ser vendidos.

Y si la respuesta es positiva, a quién deben entregar esta valiosa información. ¿A sus propios dueños?, ¿a la competencia?, ¿a otras empresas que están programando software similares y pueden afectar a los usuarios? O bien, quedarse con la información y conseguir una retribución económica muy rentable.

Consejos para protegerte de un ataque Zero Day en tus apps y programas favoritos

Para protegerte de un ataque Zero Day en tus aplicaciones, programas favoritos y páginas web ten en cuenta estos consejos, los cuales se mantendrán protegidos en todo momento.

Mira a continuación:

Presta atención a las actividades de phishing

El phishing es una actividad frecuente que se trata de engañar a la víctima por medio de una identidad falsa, la cual genera una apariencia similar a la de una plataforma confiable para el usuario. Por tal motivo, para evitar este ataque remoto e impedir que un hacker ingrese a tu base de datos, tienes que prestar atención al nombre de servidores y de base de datos que utilizas con frecuencia para tus aplicaciones y programas favoritos.

Esto quiere decir que, el ciber atacante tratará de hacerse pasar por el server en el cual tienes alojado el software, por plugins reconocidos y de confianza que has usado o por cualquier otra plataforma necesaria para su desarrollo informático. Presta atención a los detalles y no escribas tus datos personales ni contraseña para ingresar, más aún cuando nunca debes realizar este proceso para entrar a tu proveedor.

Evita abrir correos electrónicos

Más en Seguridad informática

- ¿Cuáles son las principales amenazas en la ciberseguridad en la actualidad? Lista 2024

- ¿Cómo crear una contraseña segura y fácil de recordar? Guía paso a paso

- Ataque Port Scanner ¿Qué es, cuál es su objetivo y cómo mantenernos protegidos?

- ¿Cuáles son los principales riesgos y peligros de las redes P2P para nuestra información y datos personales? Lista 2024

- ¿Cómo instalar cualquier aplicación en mi teléfono móvil de forma segura y confiable y sin riesgos? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

Recuerda que para acceder a aplicaciones o programas los hackers tienen que entrar a la estructura de tus códigos de desarrollo. Para hacer esto, una de las vías más elegidas por los delincuentes es el correo electrónico. A través de esta herramienta envían enlaces para que los presiones y hagas que los códigos exploits comiencen a hacer su trabajo. También es frecuente utilizar mails para mandar invitaciones a visitar páginas web dañinas, las cuales contienen documentos que logran explorar las vulnerabilidades.

Por tal motivo, nunca abras un mail de un extraño ni de aquellos contactos con los cuales mantienes otro tipo de conversación. Verifica siempre la dirección de correo del remitente, esto te ayudará a detectar con rapidez la veracidad de la identidad de tus amigos, familiares o compañeros de trabajo. Si no reconoces los nombres o la casilla de correo es recomendable no abrirlos.

Dominios con protocolo HTTPS

Si tienes una página web es necesario que la misma trabaje con el protocolo de seguridad HTTPS. Este método evita que terceros conozcan la información que se traslada desde el servidor al usuario, por lo que se hace difícil interceptar y escuchar la conversación que mantienen los dos ordenadores.

Para que el protocolo HyperText Transfer Protocol Secure proteja la transferencia de datos será necesario que compres el certificado HTTPS, lo actives en WordPress y cambies las direcciones URL de la base de datos del servidor. Luego, deberás avisarle a Google que has realizado esta acción para que realice sus comprobaciones y efectúe los cambios.

Protégete de ataques DDoS

Los ataques denegación de servicio intenta colapsar la página por medio de un excesivo tránsito malintencionado. Esto hace que los usuarios no puedan acceder y que los atacantes puedan encontrar debilidades con mayor facilidad. Para evitar ataques a la capa de infraestructura y a las capas 6 y 7 de OSI es necesario que utilices cortafuegos eficientes.

Además, la implementación de antivirus actualizados es de gran ayuda porque detecta con rapidez la presencia de virus y códigos exploit creados de forma reciente. Pero no solo debes mantener la última versión del antivirus sino también del sistema operativo que uses en tu ordenador para el desarrollo de la aplicación y de tu programa favorito.

No te olvides que una buena idea para impedir este tipo de ataques cibernéticos es el uso de redes privadas virtuales. Gracias a un proveedor VPN vas a evitar que la dirección IP sea detectada de manera fácil. Por último, puedes restablecer de forma frecuente la IP, para ello será necesario que desconectes el router por unos minutos para regenerar una nueva dirección.

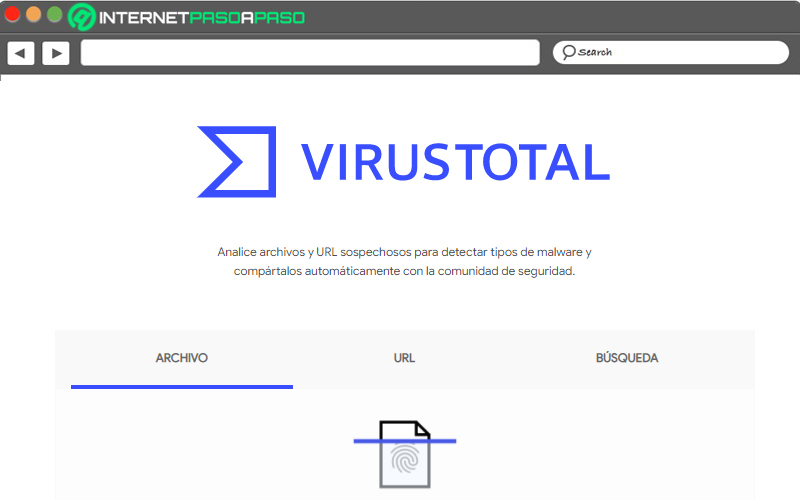

Comprueba que tus apps no tengan virus troyano

Una buena manera de comprobar que tus aplicaciones no tengan virus, códigos maliciosos ni troyanos que puedan detectar vulnerabilidades de día cero es utilizar la plataforma VIRUSTOTAL. Para ello será necesario que ingreses con tu navegador de confianza y escribas en la barra de direcciones https://www.virustotal.com/gui/home/upload. Luego podrás elegir si deseas subir un archivo, una URL o un link.

También puedes realizar este proceso de forma automática y periódica usando la API de la plataforma. Entra a https://developers.virustotal.com/reference/overview y baja la interfaz de programación.

Lista de los ataques Zero Day más populares y famosos hasta ahora que debes conocer

Existen ataques de día cero que se hicieron famosos debido a la plataforma en las que encontraron las vulnerabilidades Zero Day. Conoce la lista de estos ataques populares para que tengas en cuenta que hasta los proyectos más grandes pueden ser víctimas de estos ciberataques.

Mira a continuación:

Chrome - 2021

Se detectó una debilidad en el motor V8 de JavaScript, lo cual afectaba el funcionamiento de la memoria liberada con lo cual se podría ejecutar códigos arbitrarios dentro del navegador. También afectaba a la seguridad, ya que permitía la fuga de información de usuario. Los errores se denominaron CVE-2021-37975 y CVE-2021-37976.

iOS - 2021

El sistema operativo de teléfonos móvil y tablets de Apple sufrió un ataque de vulnerabilidades de día cero con el cual los ciberatacantes podían entrar a iPhone y robar información privada. Los errores fueron informados como CVE-2021-1782, CVE-2021-1870 y CVE-2021-1871, mientras que en el año 2020 se pudo conocer CVE-2020-27930, CVE-2020-27950 y CVE-2020-27932 como vulnerabilidades.

Zoom - 2020

Por medio de esta debilidad los atacantes podían ingresar al ordenador de un usuario que utilizaba la plataforma de videoconferencias, siempre y cuando no tengan actualizado el sistema operativo Windows. El riesgo aumentaba cuando el atacado era el administrador.

Windows - 2019

El fallo encontrado cómo vulnerabilidad de día cero permitía a los atacantes ejecutar acciones y cambiar información en aplicaciones descargadas. Este no fue el único error encontrado en Microsoft, también es posible mencionar el año 2017 en donde el editor de texto Word comprometía la información de cuentas bancarias del usuario registrado.