Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Los problemas de seguridad informáticos siguen siendo una de las mayores preocupaciones para la mayoría de los usuarios, y es que hoy en día se pueden encontrar una gran cantidad de ataques que pueden llegar a causar distintos tipos de daños, uno de ellos es el ataque PING de la muerte o también conocido como DDoS.

Este término se le conoce como la denegación de servicio a la no disponibilidad de un servicio. Por lo tanto, se hace referencia a una especie de bloqueo que son originados por una serie de efectos colaterales de una sobrecarga de componentes en la infraestructura informática. Esto quiere decir que este problema se origina cuando existe una causa intencionada externa que lo provoca.

Todo esto permite que el atacante pueda hacer que los dispositivos de red, los sistemas operativos y los servidores no tengan la capacidad de responder a las solicitudes regulares o que lo hagan con un retraso. Esto provocará un mal funcionamiento en los ordenadores. De acuerdo con todo esto, aquí te vamos a explicar un poco más sobre este tipo de "ataque DDoS", para ello sigue detalladamente todo lo que te enseñaremos a continuación.

¿Qué es un ataque de PING de la muerte o DDoS y cómo funciona?

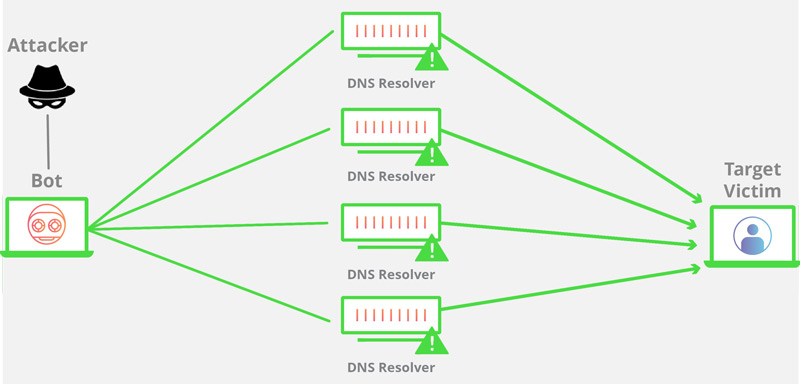

A todo esto se le conoce como distributed denial of service (DDoS), o denegación distribuido en español. En esta ocasión los delincuentes tiene como finalidad causar retrasos en las respuestas de los ordenadores, para ello no atacan desde un solo equipo, sino que deben sobrecargar los sistemas a los que se dirige el ataque con patrones simultáneos procedentes de varios ordenadores.

De esta manera, se puede llegar a conformar redes gigantes de bots con el objetivo de poder causar todas las pausas necesarias para que el sistema no sea capaz de generar una respuesta a aquello que le están solicitando. Ten presente que con una red así puede llegar a generarse una gran cantidad de tráfico que sobrepasa aquel que puede generarse con un ataque DoS, el cual parte desde una sola máquina.

De acuerdo con esto, los ataques DDoS ofrecen consecuencias drásticas para los sistemas que se han visto afectados y que por lo general, esto cuentan con muy pocas probabilidades para poder identificar la fuente real del ataque. Todo esto se debe a que los atacantes deben operar en agentes especiales de software de Internet y sin el consentimiento de los operadores, lo que les permite crear las enormes redes de bots.

Aquí se colocan equipos que no tienen un sistema de protección correcto que permite que se puedan controlar de forma central. Por lo tanto, se puede decir que los ataques DDoS tienen como finalidad inundar los servidores con tantas solicitudes para que este colapse y no tenga la capacidad de responder. Esto permite de forma eficaz que el servidor no pueda cumplir por lo que no podrá ofrecer sus servicios correctamente.

Conoce la diferencia entre un ataque Dos y un ataque DDoS

Para poder comprender un poco mejor este tipo de problema originado en los servidores de Internet es muy importante poder diferenciar estos dos ataques. Para ello debes considerar este ejemplo basado en la vida real. El ejemplo más claro para esto es una tienda de gran magnitud que cuenta con el personal suficiente para atender a todo el público, pero deciden abrir una nueva oferta sobre uno de sus productos.

En este caso han tomado la decisión de promocionar la consola PS4 por la que otorgan una gran cantidad de ellas de forma gratuita. Esto ha provocado que un gran número de clientes quieran obtener el servicio por lo que ha colapsado sus recursos, esto puede provocar que la tienda tenga que cerrar sus puertas temporalmente y de esa forma impedir que los clientes accedan a sus servicios.

Pero, hay un cliente que es mucho más astuto y toma la decisión de atacar la tienda con muchos más clientes e instala un chip para que los miles de clientes se conviertan en zombies. Esto quiere decir que todos estos clientes serán controlados por un intruso, esto hará que se agoten cada vez más los recursos de la tienda y esta no pueda tener la capacidad de generar una respuesta positiva al público. Lo mismo sucede con los ataques DDoS o también conocidos como la denegación distribuida de un servicio.

La finalidad del atacante es saturar de solicitudes al servidor logrando que este no tenga la capacidad de respuestas para todos ellas hasta que llega un momento donde todas las solicitudes son denegadas. Mientras que en el caso del ataque DoS, este se lleva a cabo utilizando una sola conexión a Internet, por lo que se basa en aprovechar las vulnerabilidades de software o desbordando la máquina atacada con solicitudes falsas, de esta manera provoca una sobrecarga de recursos en la red.

Por lo tanto, el ataque DDoS es llevado a cabo desde varios ordenadores, mientras que el DoS es fabricado desde un solo equipo. Es por ello que la mayoría de los propietarios que ejecutan ataques DDoS no tienen idea que son parte de estos ataques, y esto es gracias a los troyanos, malwares y bots que infectan cada uno de estos dispositivos y se encargan de fabricar cada uno de los ataques sin la autorización o aprobación de su operador.

¿Cuáles son los síntomas más evidentes de un ataque DDoS? ¿Cómo identificarlos?

Conociendo que son los ataques DDoS, lo siguiente será explicarte cuales son los síntomas más evidentes que te permitirán saber si estás siendo afectado por uno de ellos o no. Para poder determinar esto se pueden presenciar varios aspectos muy visibles que te permitirán saber si eres una víctima o no de estos ataques de Internet.

Es por ello que aquí te enseñamos cuales son cada uno de estos síntomas:

Comienzas a presenciar una excesiva latencia de la página

La forma más común de poder determinar si estas siendo víctima o no de uno de estos ataques es si comienzas a presenciar una excesiva latencia de las páginas web. Si esto es así, puede significar que los navegadores de los usuarios finales y los servidores responden de una manera muy lenta, por lo que las respuestas tardan mucho más en llegar.

Si esto ocurre las posibilidades de estar bajo la presencia de uno de estos ataques DDoS son muy amplias. Por lo tanto, esta puede ser la principal razón del porque se está generando un mal funcionamiento de la página.

Monitorizar el tráfico

Otra forma de poder detectar estos problemas de seguridad es monitorizando el tráfico web. Para ello se puede tener un registro de todo el tráfico y cómo actúa. Esto permite detectar si existe algún problema o alguna entrada inusual de tráfico que pueda estar indicando que existe un posible problema DDoS.

También puedes monitorizar el periodo de impacto y la frecuencia con que se repite el mismo dentro de un determinado tiempo. Todo esto te ayudará a saber si estás siendo víctima o no de estos problemas de seguridad en los servidores web.

Usuarios sospechosos

Si por casualidad te has dado cuenta de que existe un usuario que ha estado enviando solicitudes cada cierto tiempo las últimas 24 horas, entonces puede tratarse de uno de estos atacantes. Esto quiere decir que posiblemente estés sufriendo uno de estos ataques a pesar de que en el ordenador no se te está reflejando aún un mal funcionamiento.

Tiempo de espera

También puedes estar verificando el tiempo de espera de cualquier tipo de comportamiento que veas sospechoso, especialmente en el tráfico desconocido hacia tu servidor o dispositivo. De esta manera, puedes comenzar a verificar las cargas de tráfico, el tiempo de espera en dar servicio y la cantidad de uso de CPU, cada uno de estos aspectos puede darte un indicio si estás siendo atacado o no.

Consejos para prevenir un ataque DDoS y mantener tu red segura

Teniendo presente todos los problemas que pueden llegar a causar estos ataques, aquí te vamos a enseñar las diferentes medidas de seguridad que se han ido estableciendo con la finalidad de que se puedan contrarrestar cada una de estas sobrecargas producidas por los ataques DDoS.

Para ello es fundamental poder identificar las direcciones IP críticas, así como todas las vulnerabilidades del sistema ya que esta será la entrada de los atacantes. Por lo tanto, antes de comenzar a darte las principales medidas de protección en estos casos, es fundamental que tengas en cuenta que debes contar con los recursos mínimos de hardware y software que te permiten bloquear estos ataques.

Por lo tanto sigue cada una de estas recomendaciones:

Lista de IP bloqueadas

Más en Seguridad informática

- Cifrado o encriptado de datos ¿Qué es, para qué sirve y qué tipos existen?

- ¿Cómo encontrar mi teléfono móvil perdido en casa aunque esté en silencio? Guía paso a paso

- ¿Cómo recuperar la contraseña olvidada o perdida de tu Mac fácil y rápido? Guía paso a paso

- Ataque de ingeniería social ¿Qué es, cuál es su objetivo y cómo protegernos para una mejor seguridad informática?

- ¿Cómo evitar el SPAM en Internet y navegar de forma segura? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

Lo primero que se debe tener presente son las listas negras que permiten la identificación de las direcciones IP críticas y el descarte de paquetes. Este tipo de medidas de seguridad se pueden llevar a cabo ya sea de forma manual o automática a través de la lista de bloqueo de los cortafuegos.

Los filtros

También es posible que se definan los límites en las cantidades de datos procesados simultáneamente para filtrar todo tipo de paquetes anormales. Aquí debes tener presente que no todo el tiempo los proxys permiten que muchos clientes se conecten desde una misma dirección IP del servidor, por lo que podrías llegar a generar bloqueos sin ningún tipo de razón. Aunque es importante mejor prevenir que lamentar en estos tipos de casos.

Balanceo de carga

Esta es considerada como una de las medidas más eficaces contra la sobrecarga en la distribución de la carga de diferentes sistemas. En estos casos la utilización de los balanceadores de carga permite extender los servicios a múltiples máquinas físicas. Por lo tanto, de esta manera el usuario va a poder controlar estos ataques DoS y DDoS solo hasta un cierto punto. Sin logra controlarse satisfactoriamente este ataque puede ser neutralizado.

SYN cookies

Considerada como otra de las medidas de seguridad más óptimas para estos casos, aquí la información sobre los paquetes SYN ya no se almacenan en el servidor, sino que ahora se envían como cookies encriptadas al cliente. Esto permite que los ataques de SYN flood pueda llegar a comprometer al equipo pero en este caso no se verá afectada la memoria del sistema.

Tipos y ejemplos de ataques DDoS

Viendo lo qué es y lo que supone, hemos de indicar que existen diferentes tipos de ataques DDoS. Por supuesto, estos tienen en común todo lo anterior, pero cuentan con detalles que hacen que difieran unos de otros y que sean más útiles en unos u otros casos.

Los podemos clasificar como:

- DDoS basados en volumen: Lo que se busca es la saturación del ancho de banda, congestionándolo.

- DDoS de protocolo: Consume recursos y/o servicios.

- DDoS de capa de aplicación: Se utilizan peticiones ilegítimas para obtener respuestas dirigidas a conveniencia.

Los tipos más comunes son:

Syn Flood o inundación de paquetes Syn

Es el más común, el que mejor plasma lo que acabamos de ver. Está basado en el protocolo TPC que incluye tres pasos en su conexión. Tenemos que el tercer paso nunca llega a darse y, por tanto, el segundo se queda activo y en espera hasta que se complete esa petición, de manera que no se pueden realizar otras; esto es, un método sencillísimo de inutilización.

Se realiza una inundación de peticiones basados en cabeceras con Flags SYN desde varios puntos para que el servidor trate de conectar con las diferentes direcciones de origen (que suelen ser falsas) y, al mismo tiempo, quede a la espera del correspondiente paquete de respuesta, que nunca llega.

Así, el servidor consume recursos continuamente y se ve copada la cantidad de conexiones simultáneas que el servidor permite, de manera que este deja de responder.

ICMP Flood o inundación de paquetes ICMP

En este caso, lo que se busca es un agotamiento del ancho de banda haciendo el envío de una enorme cantidad de paquetes de tipo ICMP (protocolo de control de mensajes de internet) para que la respuesta esté basada en paquetes ICMP Echo reply, que sobrecargan el sistema.

Estos se lanzan una y otra vez, creándose un efecto parecido al del juego de ping-pong (de hecho, este ataque SSoD también se conoce así). Para que este ataque tenga efecto es necesario que el atacante disponga de una mayor capacidad a la hora de soportar las sobrecargas (recordemos que la comunicación es bidireccional).

SMURF

Es un ICMP flood potenciado. En este caso entra en el juego una variable más, un intermediario que recibe en primer lugar los paquetes ICPM echo request pero cuyo origen aparenta ser el de la víctima y no el del atacante. El intermediario debería, entonces, responder a la víctima creyendo que es el verdadero origen. Evidentemente, a mayor número de intermediarios, más respuestas a la víctima.

Connection Flood

Se busca tener activas una cantidad de conexiones tan alta como el servidor víctima pueda soportar, abriendo conforme se cierren o caduquen para tenerlo siempre a tope y que no pueda recibir consultas que no sean las del atacante.

UDP Flood o inundación de paquetes UDP

En este caso, los paquetes que se generan y envían son de tipo UDP, que es un protocolo de datagramas de usuario. Se utiliza una IP spoofing o suplantación de identidad, pues dicho protocolo trabaja, de manera natural, sin conexión. El ataque suele dirigirse a servicios Echo debido al tamaño considerable de sus mensajes de respuesta.

Slow Read

Este tipo de ataque lo que hace es un envío muy lento de los datos, de manera que mantiene ocupado el servidor por más tiempo y consumiendo recursos.

¿Cuáles han sido los ataques de denegación de servicio más potentes de la historia?

Al igual que, a lo largo de la historia de internet, se han dado a conocer, a lo largo y ancho del globo, ataques por virus con repercusiones impresionantes, también tenemos casos muy a tener en cuenta en relación a los ataques distribuidos de denegación de servicios. Los más sonados han sido.

- MafiaBoy Attack: En el año 2000 Yahoo!, el buscador, dejó de funcionar durante una hora. ¿El culpable? Un muchacho canadiense que decidió lanzarle un ataque DDoS para dar a conocer las capacidades que su grupo y él tenía; y no le faltaba razón, pues en días posteriores también atacaron con éxito espacios como CNN, eBay o Amazon entre otros.

- Conjunto de julio de 2009: En este caso se lanzaron varios ataques que hicieron mella en webs gubernamentales, financieras y noticieros de EE. UU y de Corea del Sur. Se pudo estimar una botnet de unos 50.000 ordenadores. Hasta la fecha no se conoce a los ejecutantes de tal proeza.

- El ataque de los correos basura: El más reciente de los DDoS que han dado la vuelta al mundo se llevó a cabo entre empresas del mismo sector, un ataque bajo para dejar a la competencia inoperante. Una empresa envió cientos de correos basura o SPAM a la otra, llegando incluso a provocar una ralentización general de interne y dejando inoperativo el nodo central del mismísimo Londres.

![¿Cuáles son las medidas de seguridad para ficheros automatizados según la LOPD más importantes? Lista [year]](https://internetpasoapaso.com/wp-content/uploads/¿Cuáles-son-las-medidas-de-seguridad-para-ficheros-automatizados-según-la-LOPD-más-importantes-Lista-year.jpg)