Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Alrededor de 1988, se desarrolló el primer firewall de la historia y, al día de hoy, estos siguen siendo un componente de suma importancia en la arquitectura de TI para proteger la información. Puesto que, su principal objetivo es controlar el flujo de tráfico y salvaguardar los datos dentro de los ordenadores.

En este sentido, actualmente, existen varios tipos de firewall y, debido a las necesidades de los usuarios, estos han logrado expandir sus capacidades en gran magnitud. Teniendo en cuenta que, su empleo dependerá de la complejidad e importancia de las redes o recursos que se deban preservar.

Por tal motivo, es esencial conocer cada una de las arquitecturas de firewall que hay, para así poder comprender su funcionamiento y seleccionar el más acorde. Además de, determinar en qué se diferencia cada una de ellas.

¿Qué es una arquitectura de Firewall y para qué sirve?

En principio, un firewall también conocido como “cortafuegos”, se puede definir como un sistema que hace cumplir una determinada política de control de acceso entre dos redes. Así, trabaja como una especie de muro en forma de hardware o software, para permitir gestionar y/o filtrar la totalidad de tráfico entrante y saliente entre dos redes u ordenadores de una misma red. Es por eso que, se tratan de aquellos sistemas utilizados para separar una máquina o subred del resto, en cuanto a seguridad concierne.

De tal modo, permite preservar la seguridad y privacidad de los usuarios, aparte de que es útil para salvaguardar una red doméstica o empresarial, tener a salvo cualquier información y evitar intrusiones de terceros.

Ahora bien, una arquitectura o topología de firewall consiste en aquellas representaciones físicas y lógicas en torno al posicionamiento de los activos computacionales. Por lo cual, se trata de una edificación que, a través de su diseño y planificación, sirve para diseñar la estructura de la red en cuestión. Con lo cual, aprobará o denegará el tráfico de los elementos apropiados, una vez canalizado.

¿Cuáles son todas las arquitecturas de cortafuegos existentes y en qué se diferencian?

Si bien es cierto, existen varias arquitecturas de firewall o cortafuegos, hoy en día. Ya sea desde la más sencilla que únicamente usa un router de selección, hasta las más complejas de todas que están basadas en proxys, redes perimetrales y varios routers de selección. Por lo cual, cada usuario deberá elegir el tipo de arquitectura de cortafuegos, según la disponibilidad económica de la organización y los requerimientos de seguridad que se determinen.

A continuación, mencionamos y detallamos cada una de estas tipologías de interés:

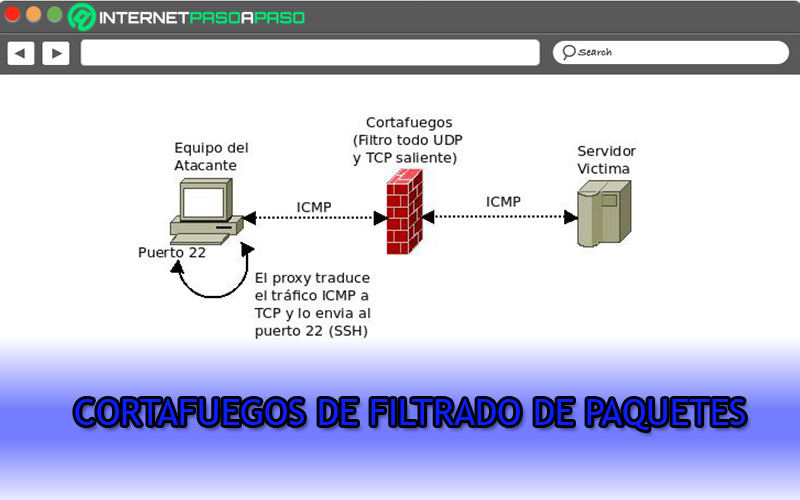

Cortafuegos de filtrado de paquetes

Se trata de una arquitectura de firewall que solamente se encuentra basada en aprovechar la capacidad de algunos routers para efectuar un enrutamiento selectivo y así, restringir o admitir el tránsito de paquetes por medio de listas de control de acceso en función de algunas particularidades. Ya sean, las direcciones IP de origen y destino, los puertos de origen y destino, las interfaces de entrada y salida del router o el protocolo en general.

Por consiguiente, es una tipología que, de forma específica, se encarga de tomar decisiones de procesamiento fundamentadas en direcciones de red, puertos, interfaces o protocolos. Además, se caracterizan por no guardar ninguna información del estado ni hacer ninguna investigación interna del tráfico. Razón por la que, son cortafuegos muy rápidos, en vista de que no existe mucha lógica en referencia a las decisiones que toman.

En este sentido, su principal inconveniente es que no disponen de ningún sistema de monitorización sofisticado. Por ende, se considera uno de los tipos de cortafuegos más inseguros, considerando que el administrador no podrá verificar si su privacidad ha sido comprometida. Ya que, estos procederán a reenviar cualquier tráfico que se distribuya en un puerto aprobado y, por tanto, podría existir tráfico malicioso.

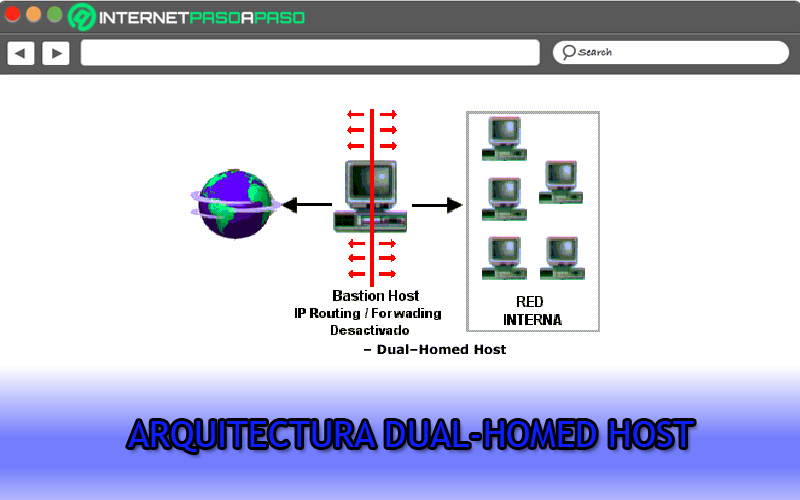

Arquitectura Dual-Homed Host

Tal y como su nombre lo indica, se refiere a un host que cuenta con dos tarjetas de red y cada una de ellas, se conecta a una red diferente. En ese sentido, se compone de simples máquinas Unix que son llamadas “anfitriones de dos bases” y como estas equipadas con dos tarjetas, una se conectará a la red interna a proteger y otra a la red externa, básicamente.

Por consiguiente, es un sistema que ha de ejecutar, como mínimo, una aplicación proxy para cada uno de los servicios que se quieran pasar por medio del cortafuego. Sumado a ello, es necesario desactivar la función de enrutamiento con el fin de que los sistemas externos puedan visualizar al host a través de unas de las tarjetas, mientras que los sistemas internos pasaran por la otra tarjeta para cumplir que no exista ningún tipo de tráfico que no pase por el cortafuego o muro.

Más en Redes

- ADSL directo e indirecto ¿Qué son, para qué sirven y en qué se diferencian?

- ¿Cómo mejorar la señal del GPS en tu teléfono móvil Android e iOS? Guía paso a paso

- Access point o Puntos de acceso ¿Qué es, para qué sirve y cómo utilizar uno en una red informática?

- Redes móviles; ¿Qué son, cómo funcionan y qué tipos hay?

- ¿Qué es un cable Ethernet? ¿Cómo elegir el mejor cable para conectarte a Internet de gran velocidad?

SÍGUENOS EN 👉 YOUTUBE TV

El tráfico entre la red interna y la exterior está completamente bloqueado. Gracias a esto, son arquitecturas de cortafuegos que proporcionan un nivel de control muy elevado, pues cualquier paquete de fuente externa será el indicativo de algún tipo de avería de seguridad existente. Otra de sus ventajas, radica en su simplicidad porque solo requieren un ordenador. Pero, como la función de enrutamiento se mantendrá deshabilitada, su desventaja se exhibe en que deberá ser tratado por un servicio en el propio host.

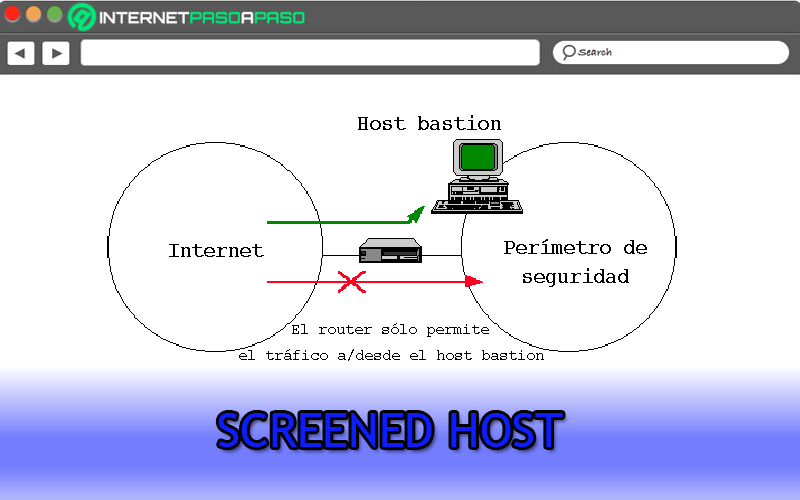

Screened host

Se define como un modelo de firewall en el que la conexión entre las dos redes se genera a través de un router que está exclusivamente configurado para bloquear todo el tráfico existente entre la red externa, al igual que todos los hosts de la red interna, menos un único bastión. Pues, este último, es aquel en donde se instala todo el software necesario para implementar el cortafuego efectivamente.

En consecuencia, es una arquitectura que vincula un “screening router” con un “host bastión”, ya que, el screening router se encuentra situado entre este último y la red externa, mientras que el host bastión se localiza dentro de la red interna. Por lo cual, se refiere al único sistema de red interna accesible desde la red externa y así, cualquier régimen exterior que intente ingresas a los sistemas internos, deberá conectar con el host bastión obligatoriamente.

A partir de dicho sistema, el nivel de seguridad que garantiza esta topología de cortafuego es mucho mayor, pues va un paso más allá al combinar un router con un host bastión y, de hecho, el principal nivel de privacidad proviene del filtrado de paquetes. Con lo que, el router se ocupará de destilar los paquetes que puedan considerarse una amenaza para la seguridad de la red interna, al aceptar la comunicación con un reducido número de servicios, de manera exclusiva.

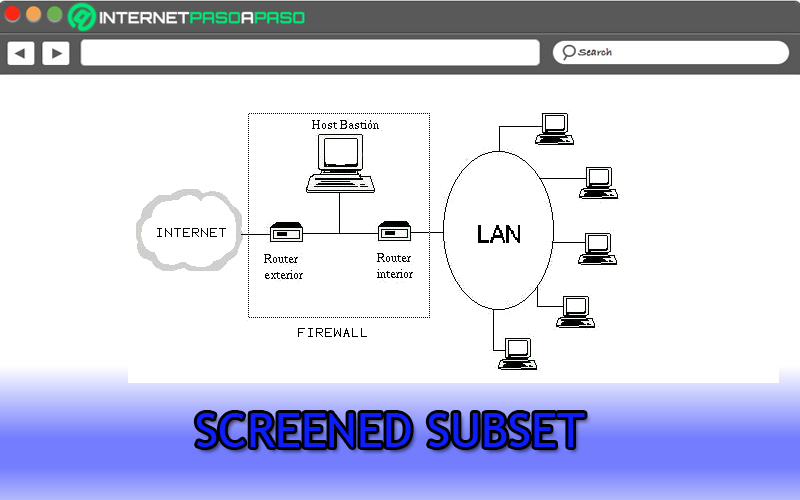

Screened subset

Sin duda, se cataloga como la arquitectura de firewall más segura y fiable que hay, hasta el momento. En ella, se ubica una red conocida como “zona desmilitarizada” o “red perímetro” que se mantendrá situada entre las dos redes a conectar. Así, se vinculará con estas dos últimas mediante sendos routers y gracias a eso, se logra disminuir los efectos de un ataque exitoso al host bastión.

En tal sentido, se enfoca en intentar aislar la máquina bastión que, generalmente, es el principal objetivo para la mayoría de los ciberdelincuentes. En vista de que, su arquitectura permite cercar dicho elemento dentro de una red perimétrica que logra que cualquier intruso no pueda encontrar un acceso total a la subred salvaguardada. Motivo por el cual, así como es la tipología más segura de todas, también se caracteriza por ser la más compleja.

Por su parte, dicha complejidad se debe a que hace uso de dos routers (denominados exterior e interior) que son enlazados con la zona desmilitarizada. De esa forma, tiene que garantizar que el router exterior restringa el tráfico no deseado en ambos sentidos y lo mismo sucede con el router interno.

Sin embargo, también puede presentar problemas en torno al incumplimiento de la política de seguridad (gracias a que los servicios fiables pasan directamente sin ingresar al bastión) y, además, es complicado establecer y comprobar las reglas de filtrado en los routers (precisamente en donde reside la mayor parte de la seguridad).

¿En qué se diferencian?

Por último, para concluir, vale la pena señalar cual es la principal similitud que existe entre todas y cada una de las arquitecturas de firewall. La cual, está basada en la seguridad que proporcionan a sus usuarios, principalmente, debido a su propia naturaleza y configuración.

A continuación, detallamos dicho aspecto en la siguiente tabla:

| Tipología de cortafuego | Nivel de seguridad | Nivel de complejidad |

| De filtrado de paquetes | Bajo | Mínimo |

| Dual-Homed Host | Medio | Regular |

| Screened host | Alto | Regular |

| Screened subset | Muy alto | Máximo |

excelente aporte!