Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Una red anónima I2P ofrece grandes beneficios para encriptar la información en diferentes usos que se pueden dar a las aplicaciones en Internet. Para esto es necesario que conozcas de qué se trata esta red y para qué sirve en informática.

Si quieres profundizar estos conceptos, lo podrás hacer si continúas leyendo este artículo. Te explicaremos las ventajas de usar una red de Internet Anónima I2P y cómo puedes hacer para mejorar tu seguridad.

No te pierdas de nada porque también se hablará de los principales usos que tiene I2P en las redes, en Android y en el correo electrónico.

¿Qué es una red anónima I2P y para qué sirve en informática?

El proyecto I2P, conocido también como Invisible Internet Project, es un software y de código abierto que ofrece la posibilidad de abstracción en la comunicación de nodos de una red. De esta manera se obtiene el anonimato por medio de túneles y se caracteriza por ser compatible con otras aplicaciones anteriores a este tipo de red.

Con este software se puede compartir archivos, usar un servicio de correo electrónico con seudónimos y disponer de una mensajería instantánea. Se lo utiliza por medio de la distro I2PBerry, la cual sirve como enrutador del tráfico.

¿Cuáles son los beneficios de utilizar una red I2P?

Este sistema de tipo escalable para las comunicaciones cuenta con las siguientes ventajas:

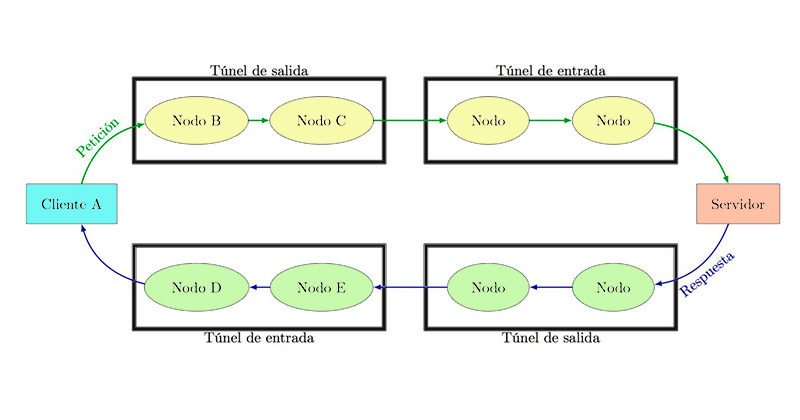

- Cuando se navega en Internet se envían por diferentes túneles varios mensajes al mismo tiempo. Esto se hace por medio de distintos componentes de la red en lugar de usar un sólo nodo, lo cual amplía las posibilidades de no ser detectado.

- Los túneles de entrada y salida de la información son unidireccionales lo que permite obtener las respuestas por caminos diferentes.

- Efectuar un análisis del tráfico es muy difícil, ya que envía varios paquetes de datos en lugar de hacerlo por medio de uno solo.

- Es compatible con los navegadores más importantes, por lo que podrás utilizarlo sin ningún tipo de problema.

- Puede ser usado en todas las actividades que se realizan en la web, ya que la mayoría de las apps, juegos en línea, correos electrónicos son compatibles con esta tecnología.

¿Cómo funciona una red de Internet Anónima I2P para mejorar la seguridad?

El Proyecto de Internet Invisible envía la información en una gran cantidad de paquetes de datos, lo cual hace muy difícil que se ha analizado el tráfico. Estos datos viajan por diferentes túneles que se crean para conectar a una cantidad de nodos que componen la red.

A su vez estos túneles son unidireccionales (los cuales son creados por el servidor y el cliente), por lo que no se puede acceder al origen de la información. Esto permite proteger al máximo la privacidad y se hace compatible con las acciones que se llevan a cabo en Internet. Este sistema se lo conoce como “ajo”, ya que cada paquete se lo considera un “diente” y es una parte integrante del conjunto de información que se envía.

¿Cuáles son las principales aplicaciones de una red anónima I2P?

Las principales aplicaciones de una red I2P son:

Redes

Más en Redes

- ¿Cómo puedo saber mi propio número de teléfono en el caso de que lo haya olvidado? Guía paso a paso

- ¿Cómo cambiar mi dirección IP para tener más privacidad en Internet y navegar seguro? Guía paso a paso

- Subnet ¿Qué es, para qué sirve y cómo funciona?

- Pocket Wifi: ¿Qué es, en qué se diferencia con la tarjeta SIM y cuál es mejor para conectarte a Internet mientras viajas?

- ¿Cómo configurar el DHCP para tener conexión a Internet en Windows 8 desde cero? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

En una red el sistema I2P hace que cada cliente genere su propio router I2P para luego poder crear un túnel específico. Estos caminos temporales sirven para realizar consultas a la base de datos de la red, llamada netDb.

Este router genera una información de contacto de tipo LeaseSet para encontrar el camino del cliente que ha solicitado la información y así poder encaminar los paquetes de datos. Esto mejora considerablemente la privacidad porque los túneles unidireccionales no permiten el análisis del uso de los mismos. Cuando lo encuentra ya no será necesario consultar la base de datos debido a que los mensajes ya cuentan con la información para ese proceso.

Correo electrónico

I2P en un correo electrónico funciona de manera similar al de las redes. Crea túneles entre el servidor y el cliente y envía el mensaje por cada uno de estos para que le llegue al receptor de una manera segura y anónima.

El trabajo se realiza por medio del protocolo de encriptación P2P Kademlia el cual permite el borrado del mensaje y el anonimato del destinatario y remitente. La persona a la cual se envía el correo tiene hasta 100 días para leerlo, en caso de superar este límite es borrado de la red. A diferencia de otros métodos de encriptación en I2P se cifra todo el correo, excepto el destinatario.

Compartir archivos

Cuando se utiliza una red de Internet Anónima I2P los usuarios no pueden conectarse a una red “extremo noI2P”, tampoco pueden hacerlo por fuera de I2P en “peer I2P”. Se debe usar por medio de un cliente de correo compatible, como es el caso de Hushmail. Este cliente de email filtra el hostname del usuario, lo cual permite una comunicación con el servidor SMTP de manera anónima.

Chat y mensajería instantánea

La gran ventaja que tiene utilizar I2P en mensajerías instantáneas es que ningún servidor consigue registrar las conversaciones entre los usuarios. Además, los proveedores de servicios de Internet no logran conocer con quién está hablando su abonado. Esto se puede hacer gracias al cliente de mensajería I2P Messenger, el cual se basa en el protocolo que cuenta con la facilidad de trabajar sin servidores.

Android

Se puede utilizar I2P para compartir imágenes, vídeos, post en redes sociales y otras acciones más de manera cifrada y segura. Esto es factible gracias a la posibilidad de configurar los parámetros de la red, activando o no el UpnP. Además, es posible añadir diferentes elementos de la página de inicio del cliente y comprobar si existen actualizaciones de software para configurar los túneles unidireccionales. No debes olvidarte de que estos son los que protegen el cifrado y seguridad de la información que usarás en el móvil Android.

Routers

En este caso se trabaja con la distribución de Linux I2P Berry, con la cual se puede cifrar y encaminar el tráfico de la red a través del protocolo I2P. Esto servirá para que pueda llegar de forma segura y anónima a los diferentes clientes o nodos de la red.