Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

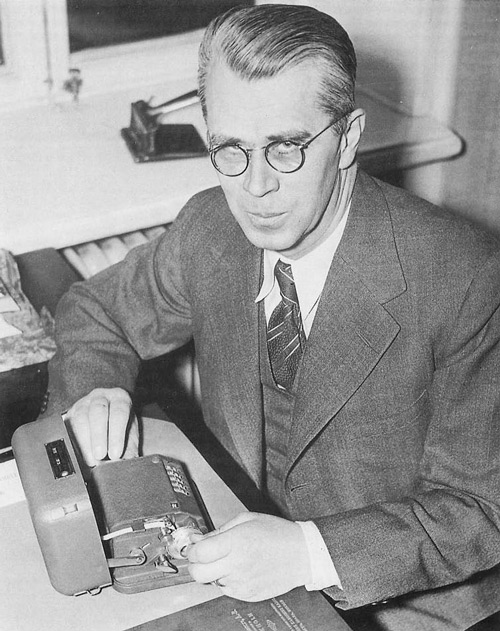

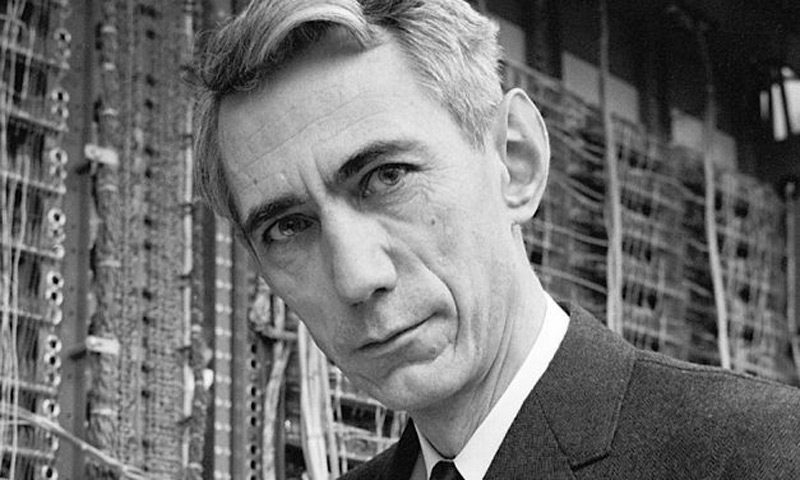

Jon D. Paul creció en Nueva York, el siempre quiso ser espía. Pero cuando se graduó en la universidad en enero de 1968, la Guerra Fría y la Guerra de Vietnam estaban en pleno apogeo, y el espionaje parecía una opción profesional arriesgada para el. Así que se hizo ingeniero eléctrico y trabajó en analizadores de espectro en tiempo real para un contratista de defensa estadounidense.

En 1976, Jon D. Paul durante una visita al Museo del Ejército Polaco en Varsovia, vio una Enigma, la famosa máquina de cifrado alemana de la Segunda Guerra Mundial. Quedó fascinado... Unos años más tarde, tuvo la suerte de visitar la enorme sede de la empresa de máquinas de cifrado Crypto AG (CAG), en Steinhausen (Suiza), el se hizo amigo de un criptógrafo de alto nivel de allí. Mi Este amigo le contó una "historia interna" de la empresa escrita por su fundador, Boris Hagelin. En ella se mencionaba una máquina de cifrado de 1963, la HX-63.

Al igual que la Enigma, la HX-63 era un sistema de cifrado electromecánico conocido como máquina de rotor. Fue la única máquina electromecánica de rotor construida por CAG, y era mucho más avanzada y segura que incluso las famosas Enigmas. De hecho, podría decirse que era la máquina de rotor más segura jamás construida. Jon ansiaba tener una en sus manos, pero el dudaba que alguna vez la tuviera.

Los orígenes mecánicos de las máquinas de cifrado

Avancemos hasta 2010, Jon D. Paul se encontraba en un sórdido 3º subsuelo de una base de comunicaciones militar francesa acompañado por generales de dos estrellas y oficiales de comunicaciones, el entró en una sala segura llena de antiguas radios militares y máquinas de cifrado. ¡Voilà! Él se sorprende al ver una Crypto AG HX-63, desconocida durante décadas y relegada a una estantería polvorienta y poco iluminada.

Extrae con cuidado la máquina de 16 kilos (35 libras). Hay una manivela en el lado derecho, que permite que la máquina funcione sin conexión a la red eléctrica. Al girarla con precaución, mientras se escribe en el teclado mecánico, los 9 rotores avanzan y las ruedas de impresión en relieve golpean débilmente una cinta de papel. En este momento, Jon decide hacer todo lo posible para encontrar una HX-63 que pudiera restaurar para que funcionara.

Si nunca has oído hablar del HX-63 hasta ahora, no te sientas mal, la mayoría de los criptógrafos profesionales nunca han oído hablar de él.

Esta máquina de cifrado era tan segura que su invención alarmó a William Friedman, uno de los mejores criptoanalistas de la historia que además, fue a principios de la década de 1950, el primer criptólogo jefe de la Agencia de Seguridad Nacional (NSA) de Estados Unidos.

Tras leer una patente de Hagelin de 1957 (de la que hablaremos más adelante), Friedman se dio cuenta de que el HX-63, entonces en fase de desarrollo, era, en todo caso, más seguro que el propio KL-7 de la NSA, considerado entonces indescifrable. Durante la Guerra Fría, la NSA construyó miles de KL-7, que fueron utilizados por todas las agencias militares, diplomáticas y de inteligencia de Estados Unidos desde 1952 hasta 1968.

Las razones de la ansiedad de Friedman son bastante fáciles de entender. El HX-63 tenía unas 106.00 combinaciones posibles de claves; en términos modernos, eso equivale a una clave binaria de 2.000 bits. A modo de comparación, el Estándar de Cifrado Avanzado, que se utiliza hoy en día para proteger información sensible en el gobierno, la banca y muchos otros sectores, suele utilizar una clave de 128 o 256 bits.

Igual de preocupante era que CAG era una empresa privada suiza que vendía a cualquier gobierno, empresa o particular. En la NSA, el trabajo de Friedman consistía en garantizar que el gobierno de Estados Unidos tuviera acceso a las comunicaciones sensibles y cifradas de todos los gobiernos y amenazas del mundo. Pero el tráfico encriptado por el HX-63 sería indescifrable.

Friedman y Hagelin eran buenos amigos. Durante la Segunda Guerra Mundial, Friedman había contribuido a hacer de Hagelin un hombre muy rico al sugerir cambios en una de las máquinas de cifrado de Hagelin, lo que allanó el camino para que el Ejército de EE.UU licenciara las patentes de Hagelin.

La máquina resultante, la M-209-B, se convirtió en un caballo de batalla durante la guerra, con unas 140.000 unidades. Durante la década de 1950, la estrecha relación entre Friedman y Hagelin condujo a una serie de acuerdos conocidos colectivamente como "pacto de caballeros" entre la inteligencia estadounidense y la empresa suiza. Hagelin aceptó no vender sus máquinas más seguras a los países especificados por la inteligencia estadounidense, que también obtuvo acceso secreto a las máquinas, los planos, los registros de ventas y otros datos de la empresa CAG.

Evolución hacia las máquinas de cifrado electrónicas

Pero en 1963, CAG empezó a comercializar el HX-63, y Friedman se alarmó aún más. Convenció a Hagelin de que no fabricara el nuevo aparato, a pesar de que el diseño de la máquina había llevado más de una década y sólo se habían construido unas 15, la mayoría de ellas para el ejército francés.

Sin embargo, 1963 fue un año interesante para la criptografía. El cifrado de máquinas se acercaba a una encrucijada; empezaba a quedar claro que el futuro pertenecía al cifrado electrónico. Incluso una gran máquina de rotor como la HX-63 pronto quedaría obsoleta.

Esto suponía un reto para el CAG, que nunca había construido una máquina de cifrado electrónico. Quizá en parte por ello, en 1966, la relación entre el CAG, la NSA y la CIA pasó al siguiente nivel. Ese año, la NSA entregó a su socio suizo un sistema de cifrado electrónico que se convirtió en la base de una máquina de CAG llamada H-460.

Presentada en 1970, la máquina fue un fracaso. Sin embargo, se produjeron cambios más importantes en CAG: ese mismo año, la CIA y el Servicio Federal de Inteligencia alemán adquirieron en secreto CAG por 5,75 millones de dólares. (También en 1970, el hijo de Hagelin, Bo, que era el director de ventas de la empresa para América y que se había opuesto a la transacción, murió en un accidente de coche cerca de Washington, D.C.)

Aunque la H-460 fue un fracaso, le sucedió una máquina llamada H-4605, de la que se vendieron miles. El H-4605 fue diseñado con la ayuda de la NSA. Para generar números aleatorios, utilizaba múltiples registros de desplazamiento basados en la entonces emergente tecnología de la electrónica CMOS.

Estos números no eran verdaderos números aleatorios, que nunca se repiten, sino números pseudoaleatorios, que se generan mediante un algoritmo matemático a partir de una "semilla" inicial.

Este algoritmo matemático fue creado por la NSA, que podía así descifrar cualquier mensaje descifrado por la máquina. Este fue el comienzo de una nueva era para CAG. A partir de entonces, sus máquinas electrónicas, como la serie HC-500, fueron diseñadas en secreto por la NSA, a veces con la ayuda de socios corporativos como Motorola. Esta operación suizo-estadounidense recibió el nombre de código Rubicón. El backdooring de todas las máquinas CAG continuó hasta 2018, cuando la empresa fue liquidada.

Filtraciones de la prensa hicieron saltar las alarmas

Partes de esta historia surgieron en filtraciones de empleados de CAG antes de 2018 y, sobre todo, en una investigación posterior del Washington Post y de un par de emisoras europeas, Zweites Deutsches Fernsehen, en Alemania, y Schweizer Radio und Fernsehen, en Suiza. El artículo del Washington Post, publicado el 11 de febrero de 2020, provocó una tormenta de fuego en los campos de la criptología, la seguridad de la información y la inteligencia.

Las revelaciones dañaron gravemente la reputación suiza de discreción y fiabilidad. Provocaron litigios civiles y penales y una investigación por parte del gobierno suizo y, justo el mes de mayo de 2021, llevaron a la dimisión del jefe de la inteligencia suiza, Jean-Philippe Gaudin, que se había peleado con el ministro de defensa por cómo se habían gestionado las revelaciones.

De hecho, existe un interesante paralelismo con nuestra era moderna, en la que las puertas traseras son cada vez más comunes y el FBI y otras agencias de inteligencia y policiales de EE.UU se pelean esporádicamente con los fabricantes de smartphones por el acceso a los datos encriptados de los teléfonos.

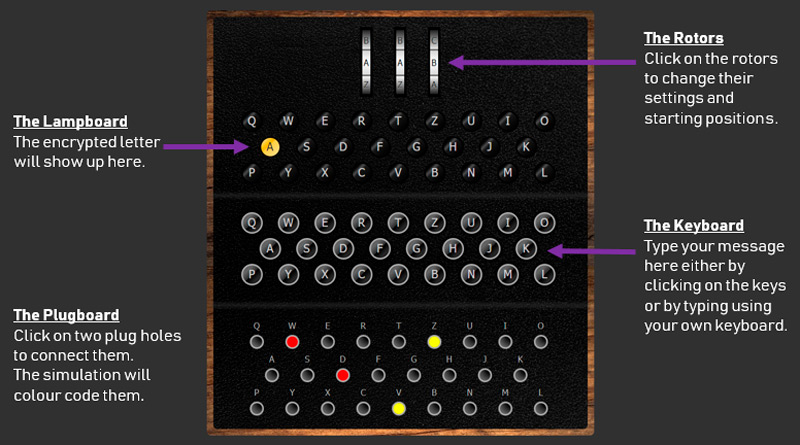

Pero... ¿Qué es una máquina de rotor?

La gente lleva un par de miles de años utilizando códigos y cifrados para proteger la información sensible. Los primeros cifrados se basaban en cálculos manuales y tablas. En 1467 se introdujo un dispositivo mecánico que se conoció como la rueda de cifrado de Alberti.

Luego, justo después de la Primera Guerra Mundial, se produjo un enorme avance, uno de los mayores de la historia de la criptografía: Edward Hebern, en Estados Unidos, Hugo Koch, en Holanda, y Arthur Scherbius, en Alemania, patentaron, con meses de diferencia, máquinas electromecánicas que utilizaban rotores para cifrar mensajes. Así comenzó la era de las máquinas de rotor. La máquina de Scherbius se convirtió en la base de la famosa Enigma utilizada por el ejército alemán desde los años 30 hasta el final de la Segunda Guerra Mundial.

Para entender cómo funciona una máquina de rotor, primero hay que recordar el objetivo básico de la criptografía:

Sustituir cada una de las letras de un mensaje, llamado texto plano, por otras letras para producir un mensaje ilegible, llamado texto cifrado. No basta con hacer la misma sustitución cada vez, sustituyendo cada F por una Q, por ejemplo, y cada K por una H. Un cifrado monoalfabético de este tipo se resolvería fácilmente.

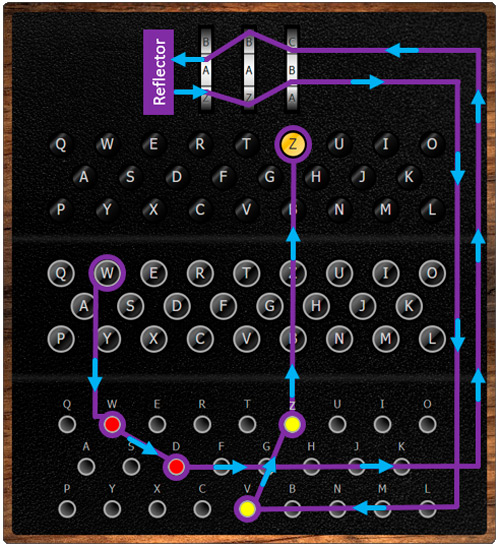

Una máquina de rotores resuelve este problema utilizando rotores. Comienza con un disco redondo que tiene aproximadamente el diámetro de un disco de hockey, pero más delgado. En ambos lados del disco, espaciados uniformemente alrededor del borde, hay 26 contactos metálicos, cada uno correspondiente a una letra del alfabeto inglés.

En el interior del disco hay cables que conectan un contacto en un lado del disco con otro diferente en el otro lado. El disco está conectado eléctricamente a un teclado tipo máquina de escribir. Cuando un usuario pulsa una tecla del teclado, por ejemplo la W, la corriente eléctrica fluye hacia la posición W en un lado del rotor. La corriente pasa por un cable en el rotor y sale en otra posición, digamos L.

Sin embargo, después de esa pulsación, el rotor gira una o más posiciones. Así, la próxima vez que el usuario pulse la tecla W, la letra no se codificará como L, sino como otra letra. Aunque es más difícil que la simple sustitución, una máquina básica de un solo rotor sería un juego de niños para un criptoanalista entrenado.

Así que las máquinas de rotor utilizaban múltiples rotores. Las versiones de la Enigma, por ejemplo, tenían tres o cuatro rotores. En funcionamiento, cada rotor se movía a intervalos variables con respecto a los demás: Una pulsación de tecla podía mover un rotor o dos, o todos ellos. Los operadores complicaban aún más el esquema de cifrado eligiendo entre un surtido de rotores, cada uno de ellos cableado de forma diferente, para insertar en su máquina.

Las máquinas militares Enigma también tenían un tablero de conexiones, que intercambiaba pares específicos de letras tanto en la entrada del teclado como en las lámparas de salida. La era de las máquinas de rotor terminó finalmente alrededor de 1970, con la llegada del cifrado electrónico y de software, aunque una máquina de rotor soviética llamada Fialka se utilizó hasta bien entrada la década de 1980.

¿Cómo funciona la máquina criptográfica HX-63?

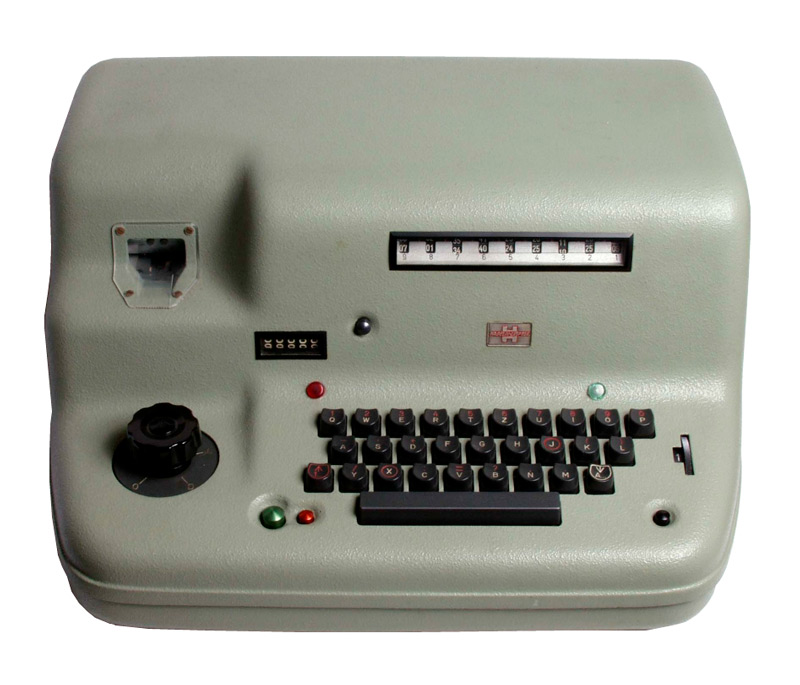

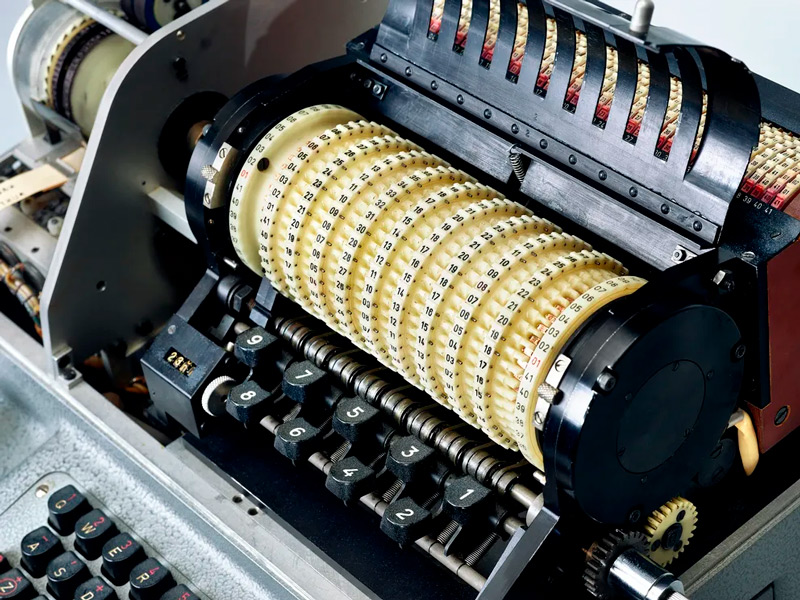

El HX-63 fue un ejemplo de criptografía. Para empezar, tiene un banco de 9 rotores extraíbles. También cuenta con un "modificador", una serie de 41 interruptores giratorios, cada uno con 41 posiciones, que, al igual que el tablero de conexiones de la Enigma, añaden otra capa, una codificación invariable, al cifrado.

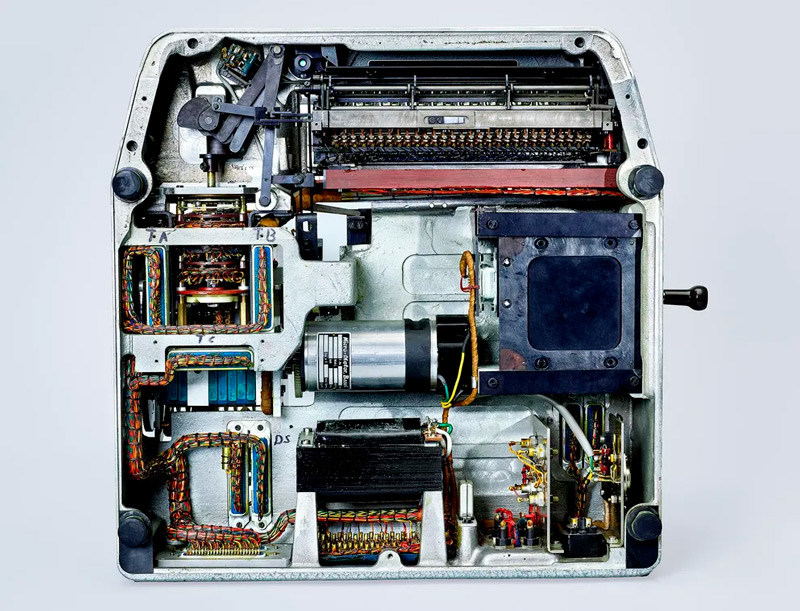

La unidad que adquirí tiene una base de aluminio fundido, una fuente de alimentación, un motor, un teclado mecánico y una impresora de cinta de papel diseñada para mostrar tanto el texto de entrada como el texto cifrado o descifrado. Un interruptor de control de funciones en la base cambia entre cuatro modos: apagado, prueba, cifrado y descifrado.

Más en Seguridad informática

- Cuáles son los comandos para hacer copias de seguridad en Linux de forma fácil y rápida? Lista 2024

- ¿Cómo desbloquear un iPhone bloqueado con iCloud fácil, rápido y 100% legal? Guía paso a paso

- Hijacking ¿Qué es, cómo funciona y cuáles son las principales herramientas para aplicarlo?

- Usuarios en Sistemas de Información ¿Qué son, para qué sirven y cuáles son todos los tipos que existen?

- ¿Cuáles son los mejores antivirus gratis para un laptop o portátil? Lista 2024

SÍGUENOS EN 👉 YOUTUBE TV

En el modo de cifrado, el operador teclea el texto plano y el mensaje cifrado se imprime en la cinta de papel. Cada letra del texto plano introducida en el teclado se codifica según las múltiples permutaciones del banco de rotores y del modificador para obtener la letra del texto cifrado. En el modo de descifrado, el proceso se invierte. El usuario teclea el mensaje cifrado, y tanto el mensaje original como el descifrado se imprimen, carácter por carácter y uno al lado del otro, en la cinta de papel.

Para empezar a encriptar un mensaje, se seleccionan nueve rotores (de un total de 12) y se configuran los pines de los rotores que determinan el movimiento de paso de los rotores entre sí. A continuación, se colocan los rotores en la máquina en un orden específico de derecha a izquierda, y se coloca cada rotor en una posición inicial específica.

Por último, se coloca cada uno de los 41 interruptores modificadores en una posición previamente determinada. Para descifrar el mensaje, esos mismos rotores y ajustes, junto con los del modificador, deben volver a crearse en la máquina idéntica del receptor. Todas estas posiciones, cableados y ajustes de los rotores y del modificador se conocen colectivamente como "la clave".

El HX-63 incluye, además de la manivela, una batería de níquel-cadmio para hacer funcionar el circuito de los rotores y la impresora si no se dispone de corriente eléctrica. Una fuente de alimentación lineal de 12 voltios DC hace funcionar el motor y la impresora y carga la batería. El motor de precisión de 12 voltios funciona continuamente, impulsando los rotores y el eje de la impresora a través de un engranaje reductor y un embrague.

Al pulsar una tecla del teclado se libera un tope mecánico, por lo que el engranaje impulsa la máquina a través de un único ciclo, girando el eje, que hace avanzar los rotores e imprime un carácter.

La impresora cuenta con dos ruedas alfabéticas en relieve, que giran con cada pulsación de tecla y se detienen en la letra deseada mediante cuatro solenoides y mecanismos de trinquete. Alimentados por la salida del banco de rotores y el teclado, los codificadores mecánicos del eje detectan la posición de las ruedas de impresión del alfabeto y detienen la rotación en la letra deseada. Cada rueda del alfabeto tiene su propio codificador.

Un juego imprime la entrada en la mitad izquierda de la cinta de papel; el otro imprime la salida en el lado derecho de la cinta. Cuando se detiene una rueda alfabética, una leva libera un martillo de impresión, que golpea la cinta de papel contra la letra impresa. En el último paso, el motor hace avanzar la cinta de papel, completando el ciclo, y la máquina está lista para la siguiente letra.

Una de las razones por las que la HX-63 era tan diabólicamente segura era una técnica llamada reinyección, que aumentaba su seguridad exponencialmente. Los rotores suelen tener una posición para cada letra del alfabeto que están diseñados para cifrar. Así, un rotor típico para el idioma inglés tendría 26 posiciones.

Pero los rotores del HX-63 tienen 41 posiciones. Esto se debe a que la reinyección (también llamada reentrada) utiliza rutas de circuito adicionales más allá de las correspondientes a las letras del alfabeto. En el HX-63, hay 15 rutas adicionales.

Así es como funcionaba la reinyección en el HX-63. En el modo de codificación, la corriente viaja en una dirección a través de todos los rotores, cada uno de los cuales introduce una permutación única. Después de salir del último rotor, la corriente hace un bucle de vuelta a través de ese mismo rotor para viajar de nuevo a través de todos los rotores en la dirección opuesta.

Sin embargo, a medida que la corriente vuelve a recorrer los rotores, sigue una ruta diferente, a través de las 15 vías adicionales del circuito reservadas para este fin. La ruta exacta depende no sólo del cableado de los rotores, sino también de las posiciones de los 41 modificadores.

Operación Rubicón y el inicio del espionaje al usuario final

Un cifrado tan complejo no sólo era indescifrable en los años 60, sino que sería extremadamente difícil de descifrar incluso hoy en día. La reinyección se utilizó por primera vez en la máquina de rotor KL-7 de la NSA. La técnica fue inventada durante la Segunda Guerra Mundial por Albert W. Small, en el Servicio de Inteligencia de Señales del Ejército de Estados Unidos. Fue objeto de una patente secreta que Small presentó en 1944 y que finalmente se concedió en 1961 (nº 2.984.700).

Mientras tanto, en 1953, Hagelin solicitó una patente estadounidense para la técnica, que pretendía utilizar en lo que se convirtió en el HX-63. Aunque resulte sorprendente, dado que la técnica ya había sido objeto de una solicitud de patente por parte de Small, Hagelin obtuvo su patente en 1957 (nº 2.802.047).

Friedman, por su parte, había estado alarmado todo el tiempo por el uso de Hagelin de la reinyección, porque la técnica se había utilizado en toda una serie de máquinas de cifrado estadounidenses de vital importancia, y porque era una gran amenaza para la capacidad de la NSA de escuchar el tráfico de mensajes gubernamentales y militares a voluntad.

La serie de reuniones entre Friedman y Hagelin que desembocó en la cancelación del HX-63 se mencionó en una biografía de Friedman de 1977, The Man Who Broke Purple (El hombre que rompió el púrpura), de Ronald Clark, y se detalló aún más en 2014 mediante una revelación de la Colección William F. Friedman de la NSA.

La revelación de los tratos secretos de Crypto AG con la inteligencia estadounidense puede haber provocado un amargo escándalo, pero visto desde otro ángulo, Rubicón fue también una de las operaciones de espionaje más exitosas de la historia, y un precursor de las puertas traseras modernas. Hoy en día, no sólo las agencias de inteligencia explotan las puertas traseras y espían los mensajes y las transacciones "seguras".

La función de "telemetría" de Windows 10 vigila continuamente la actividad y los datos del usuario.

Los Mac de Apple tampoco están a salvo. El malware que permitía a los atacantes tomar el control de un Mac ha circulado de vez en cuando; un ejemplo notable fue Backdoor MAC Eleanor, alrededor de 2016. Y a finales de 2020, la empresa de ciberseguridad FireEye reveló que un malware había abierto una puerta trasera en la plataforma SolarWinds Orion, utilizada en servidores de la cadena de suministro y del gobierno. El malware, llamado SUNBURST, fue el primero de una serie de ataques de malware a Orion. Todavía se desconoce el alcance total de los daños.

Esta historia está basada en la experiencias de Jon D. Paul:

Jon es ingeniero eléctrico, inventor y restaurador de máquinas antiguas de cifrado, incluida la Crypto Ag HX-63. También es miembro de la Association des Réservistes du Chiffre et de la Sécurité de l'Information (Asociación de reservistas de los cifrados y la seguridad de la información) y colaborador frecuente de exposiciones en museos y conferencias técnicas en Francia.