Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

La seguridad sigue siendo uno de los factores más importantes cada vez que navegamos en Internet, especialmente cuando se deben introducir los números de las tarjetas de crédito, ingresar a plataformas de pago, correo electrónico, entre muchos otros sitios donde se manejan datos privados e importantes.

Es por ello que hoy en día la encriptación de datos se ha convertido en un procedimiento muy importante para poder proteger los archivos, datos o cualquier otro documento que se maneje en la web, especialmente con la proliferación de los servicios de almacenamiento en la nube donde cada vez más existen millones de información que está en esta movilidad.

Todo esto ha llevado a que los hackers tengan una mayor facilidad al momento de querer robar algún tipo de dato o información. Una de las maneras de poder tener todo esto protegido y seguro de cualquier ciberdelincuente es encriptando la información. Es por ello que aquí te vamos a enseñar que es encriptar datos y para qué sirve esta función.

¿Qué es el cifrado de datos y para qué sirve en la informática?

Encriptar datos se ha convertido es una de las mejores formas para poder proteger la información personal e importante de los usuarios, es así como esto consiste en colocar una clave de seguridad a toda la información que se considere necesaria donde solo las personas con acceso a dicha clave podrán leerlos. Por lo tanto, el objetivo de todo esto es poder asegurar la protección de los datos digitales y ofrecerles una mayor tranquilidad a los usuarios.

A pesar de que este proceso puede involucrar cálculos matemáticos avanzados, realizar este procedimiento no es difícil, por lo que casi todas las personas pueden estar en la capacidad de hacerlo. Para ello simplemente se debe buscar la información que se quiere cubrir y mediante códigos secretos se le ocultará su información, de esta forma solo podrán ingresar aquellas personas que tenga dicho acceso a la investigación, de lo contrario, no se encontrará ningún texto relevante en la misma.

Es así como toda la información que se cifre va a contar con niveles de seguridad muy avanzados capaces de proteger cualquier tipo de procedimiento online que se realice con ellos. Algunos de los datos más importantes para encriptar son los números de tarjetas de créditos, datos personales o información privada que sea compartida mediante la red.

¿Cuáles son los principales elementos del encriptado de datos?

La encriptación está compuesta por dos elementos fundamental para su óptimo desarrollo, esto se trata de la clave y los algoritmos, son estas dos funciones las que permiten que los usuarios puedan proteger sus datos y de esa manera restringir el acceso a ello de terceros. Es así como aquí te vamos a explicar un poco más sobre los dos elementos principales de este sistema de seguridad.

Clave

El principal elemento para poder evitar que terceros ingresen a los archivos es la clave o contraseña, la cual es la derivada de la clave pública de una parte y la clave privada de otra parte. Por lo tanto, la contraseña que se comparte se utiliza para encriptar las comunicaciones subsecuentes entre las partes, estas partes por lo general no suelen tener conocimientos previos entre ellas, donde se termina utilizando un sistema de cifrado simétrico.

De esta manera, las creaciones de claves públicas y claves privadas pueden generarse una y otra vez cada vez que se ejecute el protocolo de seguridad, esto garantizará siempre la protección de la información.

Algoritmo

Los algoritmos son una pieza fundamental para lo que es la protección de un sistema de control de acceso, ya que son ellos quienes van a garantizar la invulnerabilidad de las comunicaciones entre las distintas partes. Por lo tanto, el uso de los algoritmos es imprescindible para este tipo de mecanismo que constantemente puede estar recibiendo ataques en los archivos que se intercambian.

Es fundamental mencionar que hoy en día existen distintos niveles de seguridad para las comunicaciones, donde actualmente se cuenta con dos algoritmos fundamentales para ellos, los cuales te los enseñamos a continuación:

Algoritmo AES (Advanced Encryption Standard)

Considerado hoy en día como uno de los más estables y seguro, creado especialmente para mantener la privacidad de la información secreta que se maneja dentro de la National Security Agency de los Estados Unidos. Es así como todo esto se encuentra basado principalmente en las permutaciones, sustituciones y transformaciones lineales que se ejecutan en bloques de 16 bytes, y los cuales se repiten simultáneamente.

Al ser un algoritmo tan seguro es usado frecuentemente para cifrar la información que se contiene en los bancos, los gobiernos y los sistemas de máxima seguridad del mundo. Hasta el momento no se conoce de ningún ataque que haya logrado vulnerar su sistema de protección.

Algoritmo 3DES (Triple Data Encryption Standard)

Está especializado en el algoritmo DES, el cual tiene como objetivo aplicar una gran cantidad de operaciones básicas para poder convertir un documento en un documento cifrado. Para ello emplea una clave criptográfica, evitando así que terceros puedan acceder a dicha información contenida allí.

Es así como este algoritmo se encarga de realizar un cifrado triple, es decir, que lo aplica tres veces con tres claves diferentes lo que lo hace casi imposible de vulnerar. Este tipo de sistema es usado actualmente por una gran cantidad de páginas de pago electrónicos, donde protege la identidad de las tarjetas de crédito y datos personales.

¿Cuáles son los diferentes tipos de cifrado de datos que se han desarrollado hasta ahora?

A medida que ha pasado el tiempo los tipos de cifrado han ido variando, es así como actualmente podemos encontrar diferentes tipos de ellos ya sea según su clave, sus propiedades y sus algoritmos. Por lo tanto, a continuación, te vamos a explicar qué significa cada uno de ellos.

Según su clave

Este tipo de cifrado puede variar según su tipo de clave, ya sea un cifrado simétrico o asimétrico, es así como aquí te explicamos cada uno de ellos.

Cifrado Simétrico

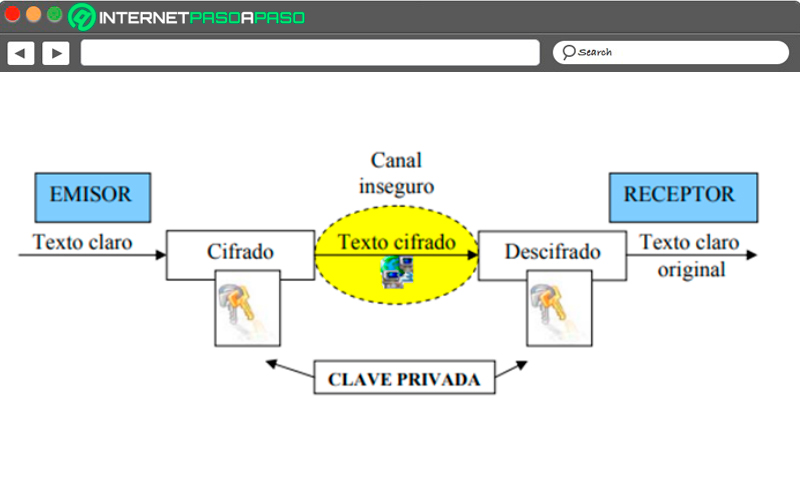

Tanto las claves de cifrado como las de descifrado son las mismas, por lo tanto, las partes comunicantes deben tener las mismas claves para que se pueda establecer una comunicación completamente segura. En otras palabras, se utiliza la misma clave para cifrar y descifrar el mensaje que deben conocer tanto el emisor como el receptor.

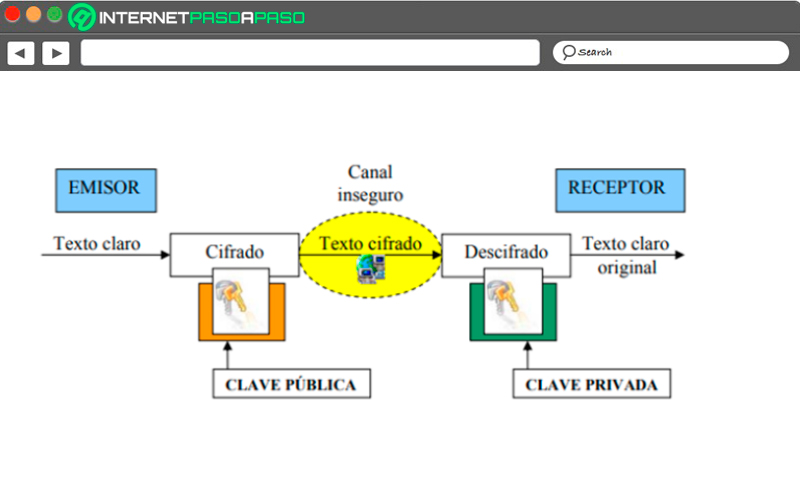

Cifrado Asimétrico

Este sistema está basado principalmente en el uso de dos claves, lo que es el sistema de clave pública que cualquiera puede utilizar para cifrar el mensaje, pero en este caso solo la parte receptora es la que tendrá el acceso a la contraseña para poder leer el mensaje. Esto permite que toda esta información pueda difundirse sin tanto problema a todas aquellas personas que necesitan enviar información cifrada.

Mientras que el otro tipo de clave es aquella que es privada, es decir que esta no puede estar al alcance de cualquiera, y solo será conocida por su creador. De la misma forma este tipo de contraseña nunca puede ser revelada lo que evitará que terceros accedan a los documentos. Por lo tanto, el uso de un sistema simétrico o asimétrico va a depender principalmente de las necesitas del usuario. Sin embargo, el sistema simétrico cuenta con cálculos más cortos que requieren menos tiempos que los de sistema asimétrico.

Según su algoritmo

Los otros tipos de cifrado que se pueden encontrar hoy en día son según su algoritmo, en los cuales se pueden distinguir dos tipos:

Cifrado en flujo

En este caso el encriptado se realizará de bit a bit, y se basan principalmente en la creación de claves extremadamente largas que son utilizadas tanto para cifrar como descifrar la información. Las mismas pueden usarse de un solo uso o generarlas usando un generador de claves pseudoaleatorias lo que genera una secuencia binaria pseudoaleatoria a partir de una contraseña de inicio.

En la mayoría de las ocasiones, para el cálculo de este tipo de claves interviene directamente el mensaje cifrado hasta ese momento. Además, es importante que el cifrado en este tipo de algoritmo siempre se mantenga en secreto por motivos de seguridad.

Cifrados por bloques

Este tipo de algoritmos por bloques consiste en primera instancia en descomponer el mensaje en bloques que tengan la misma longitud, después cada uno de estos bloques se va a ir convirtiendo en un bloque de mensaje cifrado mediante un conjunto de operaciones que se irán realizando de forma simultánea. En este tipo de cifrado se realizan operaciones en cada uno de los mensajes como lo es la permutación y la sustitución de los elementos. Además, en este tipo de algoritmo la contraseña puede ser tanto simétrica como asimétrica.

Según sus propiedades

Otro de los tipos de cifrados que se encuentran actualmente es según sus propiedades, en este caso se agrupan los algoritmos según su función, sus características y sus propiedades.

Entre algunos ejemplos de estos encontramos los siguientes:

- Cifrado seguro hacia adelante: La idea principal de este tipo de sistema es que se pueda contar con una clave pública estática que no cambie, y además poder contar con un procedimiento que se encargue de cambiar dicha contraseña de forma automática cada cierto tiempo después de realizar algunos procedimientos.

El proceso para el calculo de la clave debe ser en un solo sentido, lo que la hace fácil de calcular, pero el problema inverso si debe ser complicado, esto quiere decir que, si se viola la clave actual, las claves anteriores deben permanecer en el sistema. Por lo tanto, a pesar que la clave actual sea descifrada, las claves anteriores se mantienen.

Dos tipos de cifrado más:

- Cifrado con umbral: Cuando se trata de un cifrado umbral, se suele realizar con la notación “t-umbral” para así poder indicar cuál es el valor umbral del sistema. Todo esto se hace con el objetivo de que se pueda distribuir la funcionalidad con el fin de que cooperen las distintas entidades como lo es la distribución de responsabilidades y la tolerancia de fallos.

- Cifrado basado en identidad: Se caracteriza principalmente por el uso de los atributos de identidad de los usuarios, como lo son las direcciones de email, los nombres de los dominios, datos personales, dirección local, entre muchos otros. A partir de esto se puede cifrar y verificar las firmas, sin la necesidad de requerir los certificados digitales.

Esto ha hecho que hoy en día no sea necesario manipular estos certificados lo que hace que sea mucho más sencillo poder manipular la criptografía de los usuarios, ya que los mensajes van a poder ser encriptados por las personas antes de que estos sean manipulados por cualquier otra entidad.

- Cifrado negable: Este tipo de cifrado se encarga de negar el modo convincente en que los datos se encuentran cifrados o de ser capaz de descifrarlos. Por lo general, un texto cifrado puede llegar a ser descifrado en un solo texto simple, pero en el caso del cifrado negable, permite que el usuario pueda descifrar textos y producir solo en caso que sea necesario un texto simple.

A pesar que este en la condición de revelar un texto simple, el atacante no puede revelar algunas de las diferencias entre el texto verdadero y el alternativo.

- Cifrado con clave aislada: El cifrado de clave aislada suele dividirse en N periodos, donde las claves secretas son almacenadas de formas posiblemente inseguras, ya que se encuentran expuestas pero las mismas son cambiadas cada cierto tiempo. Para poder cambiar y actualizar las contraseñas es necesario que se realice una interacción con un dispositivo que se encuentre protegido, el cual es quien tiene la clave maestra que se mantiene fija durante cada uno de los periodos.

- Cifrado maleable: En este caso el cifrado permite que, sin conocerse la clave, se pueda alterar el cifrado para poder cambiar el significado del texto. Todo es aprovechado generalmente por algunas aplicaciones para que el código cifrado no pueda usarse como modo de prueba de que el mensaje ha sido enviado por alguien que conoce la contraseña.

¿Cuáles son los diferentes algoritmos de cifrado de datos que existen y cómo funcionan?

Cuando se habla de cifrar algún documento o información simplemente se está haciendo referencia a los algoritmos de cifrados quienes son los encargados de llevar esto a cabo junto con una clave. Por lo tanto, estos son aplicados a aquella información que se quiere transmitir de forma confidencial y a la que no puedan tener acceso otras personas.

Es así como actualmente existen diferentes tipos de algoritmos de cifrados de datos que debes conocer y saber cómo funcionan, para ello sigue detalladamente cada uno de los algoritmos que te vamos a explicar a continuación:

Simétricos

Más en Seguridad informática

- ¿Cómo desbloquear un iPhone robado o encontrado por IMEI fácil, rápido y 100% legal? Guía paso a paso

- ¿Cómo hacer una auditoria WiFi para detectar problemas de conectividad y seguridad? Guía paso a paso

- ¿Cómo hacer una copia de seguridad en Windows 7 para proteger mis documentos? Guía paso a paso

- Ataque de ingeniería social ¿Qué es, cuál es su objetivo y cómo protegernos para una mejor seguridad informática?

- ¿Cómo activar y configurar el control parental en iOS, tanto en iPhone y iPad? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

El algoritmo de cifrado simétrico consiste en que dos o más usuarios manejan una única clave secreta, es decir, que la misma clave se encargará de cifrar y descifrar la información transmitida dentro del canal inseguro. Por lo tanto, tanto el usuario emisor como el receptor manejan la misma contraseña con la que ambos pueden modificar o editar dicho contenido allí compartido.

Para que un algoritmo simétrico sea confiable y seguro es importante que este cumpla con los siguientes requisitos:

- Cuando el mensaje es cifrado por el emisor, no se podrá obtener la clave del cifrado o descifrado ni tampoco el texto en claro.

- Cuando se conoce el texto en claro y el cifrado, será necesario gastar más dinero para poder obtener la contraseña.

- En cuanto a la seguridad de la clave simétrica se debe a la de su propia clave, lo que se convierte en el principal problema al momento de la distribución de la contraseña a los distintos usuarios.

- Los algoritmos criptográficos son públicos, por lo tanto, su seguridad depende de la longitud y complejidad de su contraseña para que esta sea capaz de soportar los ataques externos.

Teniendo esto presente, aquí te enseñamos cuáles son algunos de los algoritmos simétricos que se pueden encontrar actualmente:

- DES (Data Encryption Standard)

- 3DES (Triple Data Encryption Standard)

- RC4

- RC5

- Skipjack

- IDEA (International Data Encriptión Algorithm)

- AES (Advanced Encryption Standard)

Asimétricos

En este caso este sistema se encuentra basado principalmente en dos tipos de claves, donde una de ellas se denomina como clave pública y la otra como clave privada. En el caso de la contraseña pública, puede ser pública y ser conocida por diferentes usuarios mientras que en la privada solo puede ser conocida por el propietario de la contraseña, más nadie debe conocerla.

En el caso de la clave privada se utiliza cuando la persona quiere firmar algún documento digitalmente, entonces la persona que reciba dicho documento y tenga la clave pública podrá comprobar que el mensaje cuenta con la firma correctamente. Al momento de cifrar un documento para ser compartido se debe hacer con la clave pública del destinatario, al momento de recibir el archivo este lo puede abrir con su contraseña privada y de esa manera solo él será quien pueda ver dicho contenido.

Además, actualmente existen varios tipos de algoritmos asimétricos los cuales te los mencionamos a continuación:

- RSA (Rivest, Shamir, Adleman)

- Diffie-Hellman (& Merkle)

- ECC (Elliptical Curve Cryptography)

- Algoritmos de autenticación (o Hash)

De flujo

Un algoritmo de flujo o diagrama de flujo como se conoce mayormente es una representación gráfica de un algoritmo o proceso que se quiere llevar a cabo. En otras palabras, termina siendo un diagrama de actividades que representa los flujos de trabajo que se deben realizar. Por lo general, estos diagramas se crean paso a paso con el fin de mostrar el flujo en general del procedimiento.

Es así como este algoritmo es el indicado es mostrar los flujos entre los pasos en que se mueven los elementos, el comportamiento y los datos continuos. Por lo tanto, un diagrama de flujo de datos es aquel que va a permite que el usuario pueda visualizar la forma en la que el sistema funciona, como el sistema lo va a lograr y cómo lo coloca en práctica.

De Hash

Este sistema de Hash es usado principalmente en las criptomonedas y es un método utilizado hoy en día para poder generar llaves o claves de seguridad que representen a un conjunto de datos o documentos. En otras palabras, es una operación matemática que se realiza sobre un conjunto de datos y su salida termina siendo una huella digital.

Es posible que existan huellas digitales iguales para objetos distintos, ya que una función hash cuenta con un número de bits definidos. Además, a partir de una huella digital no se puede recuperar los datos originales. Actualmente existen dos tipos de hash que son los más conocidos pero que de igual manera no son muy seguros de utilizar ya que se han encontrado vulnerabilidades en ellos, se tratan de MD5 y SHA-1.

Por lo tanto, cifrar una huella digital o hash se conoce también como una firma digital y los requisitos que se deben cumplir para que un hash sea confiable son los siguientes:

- No permite obtener el texto original a partir de una huella digital.

- Puede transformar un texto de longitud variable en un hash de tamaño fijo, como es el caso del SHA-1.

- No permite encontrar un conjunto de datos que tengan la misma huella.

- De fácil implementación.

¿Qué tipo de información es posible cifrar y cuál no? Principales usos

Es importante mencionar que no toda información es posible de cifrar, es por ello que es fundamental conocer qué tipos de datos son posibles encriptar ya que esto te facilitará en gran medida realizar este proceso. Por lo general, la encriptación suele llevarse a cabo a informaciones de identificación personal y propiedad intelectual comercial confidencial, con el objetivo de que todo este contenido pueda mantenerse en completa privacidad. Por lo tanto, aquí te enseñamos qué es cada uno de ellos.

Información de identificación personal

En este caso se incluye toda aquellas información o datos que un usuario pueda compartir para poder identificar a otro individuo de manera única. Esto puede ser como la dirección de residencia, número de DNI o seguridad social, número telefónico, número de tarjetas de crédito, cuentas bancarias, entre muchos otros. Todos estos son datos delicados que quizás muchos ciberdelincuentes quisieran obtener para poder realizar sus actos maliciosos.

Por lo tanto, los ladrones pueden utilizar toda esta información para robar alguna identidad o accesos bancarios que les permite realizar delitos mayores. Poder controlar o combatir este tipo de ataques siempre ha resultado una tarea difícil de realizar, es por ello que una manera de poder controlar todos estos actos de delincuencia es encriptando toda esta información, lo que permitirá que solo las partes involucradas pueda ver los datos contenidos allí.

La información confidencial de negocios

Otra de la información importante de cuidar y proteger es aquellas que se manejan en las empresas y negocios, es decir, los datos a los que los empleados acceden todos los días acerca de sus clientes, donde mayormente se manejan datos privados, los planes sobre los nuevos productos, las cuentas bancarias de los clientes, los datos de las campañas publicitarias, entre muchos otros datos importantes que se manejan allí.

Toda esta información puede resultar muy atractiva e importante para los competidores, especialmente aquellos dedicados a los mismos nichos. Esto lleva a que todos estos datos puedan convertirse en objetivos de expertos informáticos con el fin de robar información que les permita saber cómo trabaja la competencia.

Sin embargo, en muchas ocasiones las empresas no pueden encriptar toda la información que allí contienen, en este tipo de caso es necesario que ellos establezcan prioridades. Es así como las empresas están obligados a proteger lo que son los datos personales de los clientes, sus cuentas bancarias, informes financieros, documentos, datos de investigación, la información de sus empleados o contratos con proveedores y distribuidores.

Teniendo en cuenta la dificultad que resulta poder encriptar todos los datos empresariales, es importante tener en cuenta todos los mencionados anteriormente, ya que ellos son la base de la seguridad y privacidad de la empresa.

¿Cuáles son los beneficios del cifrado de datos? ¿Por qué debería comenzar a proteger mejor mis datos?

Los principales beneficios que conseguimos con la encriptación de datos es la seguridad y privacidad, es por ello que deberíamos comenzar a cifrar mejor nuestros datos por estos dos motivos. Por lo tanto, aquí te enseñamos cuales son los principales beneficios que se consiguen al momento de realizar este tipo de operaciones.

Restringir el acceso a la información

Cuando una información no se encuentra restringida y tiene un acceso público podría llegar a ser alterado su contenido por cualquier otro usuario. Pero con el encriptado es posible que se realice la utilización de una clave, esto permitirá que el contenido no se pueda mostrar a aquellos individuos que no poseen dicha clave, evitando que el mismo pueda ser manipulado por terceros.

Mayor privacidad

Teniendo en cuenta que la información que se envía a través de Internet puede llegar a ser vulnerada fácilmente por terceros, la mejor alternativa para este tipo de caso es cifrar todos los datos que sean posible, ya que esto aumentará la privacidad del usuario.

Es así como este tipo de sistema puede aplicarse a una gran cantidad de actividades que realizamos en la web, ya sea cuando se navega por Internet, se visitan algunos sitios web, cuando se envían datos o se comparte información privada, entre muchos otros. Todo esto evitará que estas actividades o datos sean ilegibles por los intrusos.

Mayor seguridad

El encriptado de datos no solo se utiliza para proteger las comunicaciones entre dos partes o más, sino que también permite cifrar una gran cantidad de informaciones importantes y delicadas. Es así como el usuario puede proteger datos que se encuentren en archivos, carpetas o discos para así pode restringir el acceso a ellos de terceros.

Además, este tipo de operación ayuda a aumentar la seguridad y privacidad de las personas, ya que evita lo que es el robo de identidades, fraudes bancarios, robo o pérdida de depósitos bancarios, y demás actividades ilícitas que se pueden cometer sobre los datos personales y privados de los individuos y empresas.

Ofrece mayor prestigio a una organización

Esto no solo ayuda a mejorar la imagen de la empresa o individuo, sino que aumenta el prestigio de una organización, ya que están evitando que ciertos datos puedan ser robados lo que podría poner en duda o dañar la imagen de una empresa. Al no contar con un sistema de encriptación será posible que los datos de los clientes puedan ser robados o los de la misma empresa, lo que puede crear desconfianza o temor en los clientes.