Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Uno de los problemas más frecuentes que se viven actualmente en el mundo son los diversos ataques realizados por personas maliciosas y ciberdelincuentes. Estos ataques están dirigidos mayormente para las empresas y organizaciones estatales donde se resguarda una gran cantidad de información importante y de interés para muchos. Pero, esto no quiere decir que el ciudadano común no se vea afectado.

Básicamente no importa si usted es quien quiera atacar el objetivo o simplemente quieres defenderte de él. En este tipo de caso lo que realmente importa es tener un conocimiento avanzado sobre todo lo relacionado a las amenaza de seguridad. Debido a esto entra en juego DataSploit quien utiliza técnicas y herramientas de Open Source Intelligence (OSINT) completamente efectivas.

De acuerdo con todo esto, aquí te vamos a explicar un poco más sobre que trata las campañas de ingeniería informática y su utilización con OSINT. Además, vas a tener la oportunidad de aprender a realizar este tipo de campañas paso a paso. Para ello sigue detalladamente todo lo que te explicaremos a continuación.

¿Qué es la ingeniería social y para qué sirve este ataque digital?

La ingeniería social es un método de ataque utilizado actualmente por muchas personas, quienes tiene como objetivo la manipulación psicológica para convencer a otras personas a que realicen actos malintencionados, ya sea para que aporten información personal de otra persona, para que divulguen informaciones empresariales, descarguen aplicaciones falsas en los ordenadores o smartphone de terceros u organicen todo para realizar un ataque malicioso.

Estos tipos de ataques se diferencian principalmente de los ataques tradicionales de los hackers, ya que en este caso no se utilizan o se cuenta con herramientas de última generación, sino que se trata de hacer por una vía mucho más sencilla, la cual consiste en aprovecharse de la ingenuidad de las personas. Básicamente estos ataques son realizados cuando se logra establecer un vínculo muy fuerte entre en atacante y la víctima.

Esto quiere decir que el hacker siempre se presentará con una identidad falsa, ya sea haciéndose pasar por el trabajador de una empresa importante o por alguien que te puede brindar cierto tipo de ayuda. Estas personas suelen ser muy amigable y atento, todo esto con la finalidad de poder ganar toda tu confianza para después inducirte a realizar algunos actos delictivos a su conveniencia.

Cabe mencionar que la ingeniería social suele originarse primeramente por un contacto a través de Internet, ya sea a través de un mensaje por correo electrónico, por redes sociales donde utilizan perfiles falsos y muy interesantes o por llamada telefónica. Esto permite que se pueda crear un primer contacto con la víctima para así ir ganando la confianza de ella, todo esto con el objetivo de poder obtener los datos personales de la persona y de esa manera poder realizar cualquier tipo de fraude.

Aprende paso a paso cómo hacer una campaña de ingeniería social con OSINT

Sabiendo que los ataques de ingeniería social cada vez son más frecuentes y que a pesar de que no utilizan herramientas tecnológicas avanzadas sus ataques pueden ser muy potentes. Es muy importante poder conocer cómo funcionan estas campañas.

Es por ello que aquí te vamos a explicar paso a paso como se realizan estas campañas de ingeniería social con OSINT:

Elección de la víctima

En este tipo de ataques lo primero que se debe fijar es en el tipo de víctima que se va a buscar. En el caso que no se tenga idea de cómo poder atacar dicha organización, lo más importante es realizar un estudio para ver cuáles son las posibles víctimas que se pueden encontrar allí.

Lo primero que se debe tener presente es que es lo que realmente interesa, para ello se debe buscar a una persona que tenga un puesto importante que adquiera responsabilidad y tenga acceso a la tecnología. Esto es fundamental ya que en los sistemas informáticos de las empresas es donde se almacena mayormente toda la información importante y relevante.

Extracción de datos en bruto

La mejor forma de llevar esto a cabo es buscando principalmente por Internet. Por lo tanto, una vez te encuentres en la web oficial de la empresa que quieres atacar. Debes comenzar a navegar por su web buscando cualquier tipo de información importante, es posible que aquí no se consiga nada que pueda servir, pero es un paso que hay que hacerlo con el objetivo de recaudar información del victimario. En muchas ocasiones estos sitios web tienen blog o entradas que puede resultar el primer acceso a ellos.

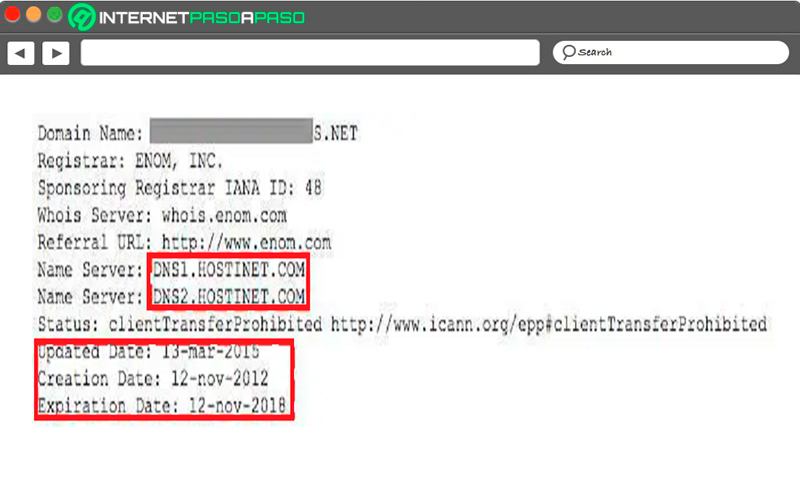

Ten en cuenta que aquí puedes conseguir ya sea un número telefónico, un email, el formulario de contacto, entre muchos otros datos que pueden estar allí disponibles. Sin embargo, si no consigues ninguna información relevante en su sitio web, la siguiente opción será consultar el WHOIS de la web. El WHOIS es la información pública que todos los dominios ofrecen de sus dueños y de todos aquellos que están involucrados en su funcionamiento.

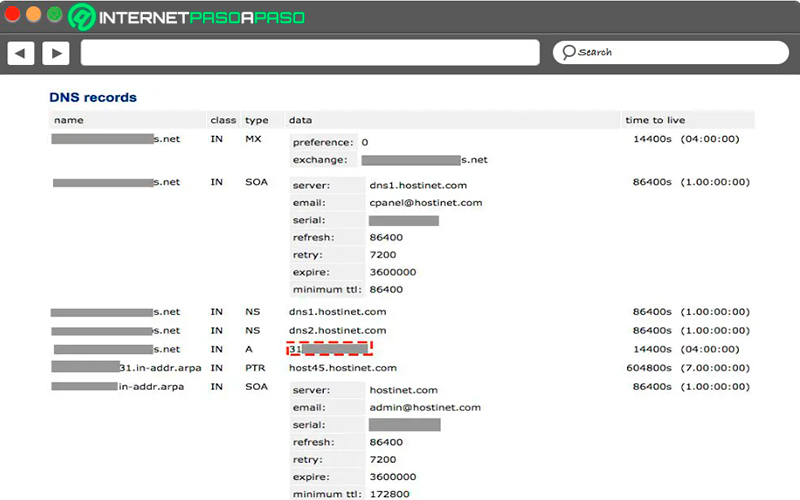

La mayoría de los servidores prefieren utilizar centralops.net, ya que esta tiene una gran cantidad de información por lo que las búsquedas se facilitan. Aquí simplemente se debe insertar el dominio de la empresa que está en la mira y automáticamente empezar a llegar todo tipo de información relacionada a ella. De acuerdo a la página que se está estudiando, se puede ver que está en Hostinet y también tiene las fecha de caducidad del dominio.

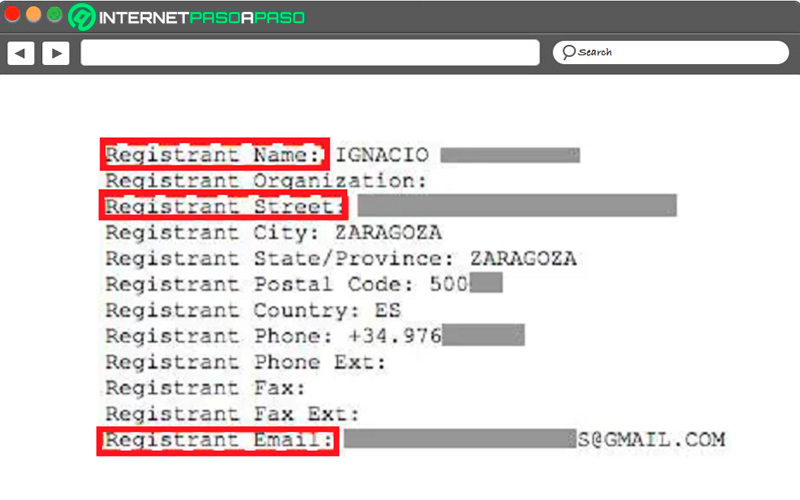

Aquí se obtienen los primeros datos, como quien ha registrado el dominio, donde se consigue tanto el nombre como el apellido. También se puede conseguir lo que es la dirección física de la empresa o el dueño, el correo electrónico que es fundamental para este tipo de acciones y el teléfono.

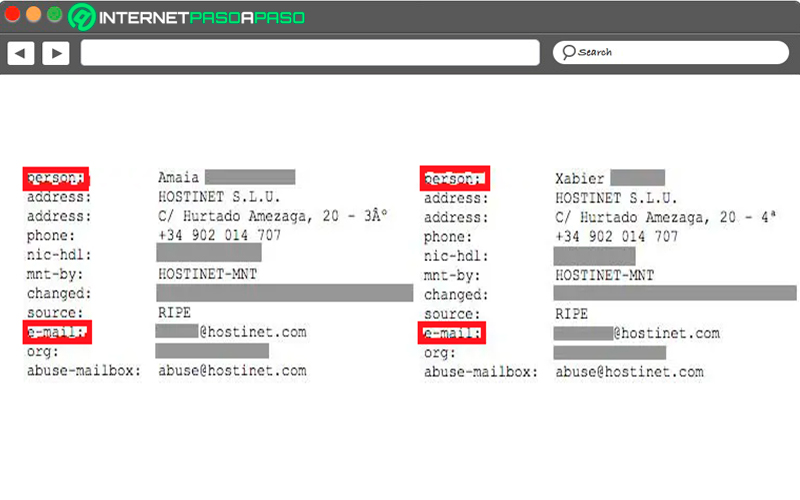

A nivel de Hostinet también se puede conseguir información importante como se ve en la siguiente imagen:

En este caso se ven contactos que Hosting les ofrece a sus clientes, estos datos pueden ser muy importantes para que el ataque pueda tener el éxito deseado. También se debe recoger toda la información de las DNS, las cuales podrían servir para saber qué tipo de servidor es utilizado en algún buscador de tecnología como Shodan. De esta manera se puede llegar a aprovechar cualquier vulnerabilidad ya conocida.

Interpretación de los datos en bruto

Llegado a este punto, ya el hacker cuenta con una dirección de correo que puede ser de mucha utilizada. Para ello se debe buscar en servicios como ZoneH o Pastebin, los cuales son usados frecuentemente por los crackers para poder difundir listas de correos electrónicos sustraídos de bases robadas. Cabe mencionar que esto es un poco de suerte ya que la mayoría de las veces no se obtienen resultados. Lo siguiente es dirigirse a Google, considerada como una de las mejores alternativas para un auditor de seguridad.

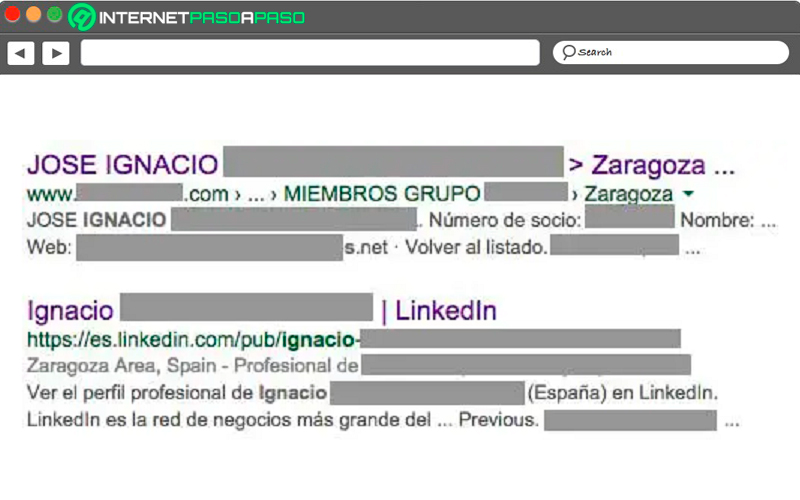

Allí debes hacer una búsqueda por nombre y apellido de la víctima, estos datos ya fueron recolectados en el paso anterior. Gracias a la búsqueda de Google se puede obtener su nombre completo así como sus apellidos, allí también aparecerán sus perfiles en redes sociales.

Más en Seguridad informática

- ¿Cuáles son los mejores antivirus gratuitos para instalar en Android y estar protegidos? Lista 2024

- ¿Cómo mejorar la seguridad de tu ordenador MacOS? Guía paso a paso

- Backdoors o puerta trasera ¿Qué es, para qué sirven y cómo eliminarlos?

- ¿Cómo configurar la seguridad de una cuenta de Google para tener tu dispositivo totalmente protegido? Guía paso a paso

- ¿Cómo eliminar todos los dispositivos Android de tu cuenta de Google? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

Todo esto tipo de información es muy importante la cual puede servir más adelante. Conociendo sus perfiles y sus intereses, simplemente puedes hacerte pasar por una persona que pueda resultar de su interés o como un potencial cliente. También se puede realizar cualquier tipo de extorsión que se quiera, ya que para ello se cuenta con todos los datos personales.

En el caso de la persona que se está estudiando se puede ver que tiene contacto frecuente con profesionales de los grupos de afiliados que le suministran las herramienta para su trabajo. Si se conoce toda esta información, se le podría enviar un correo electrónico haciéndose pasar por uno de los administradores invitándolo a recibir una oferta para próximo pedido.

La página a donde será remitido será una copia exacta a la de la página real, donde el número del usuario ya está registrado, donde solo faltara que el usuario inserte la contraseña. En el paso anterior se pudo ver que se consiguió información sobre el Hostinet, donde se consiguió una serie de datos interesantes que permitirán usurpar la identidad de un tercero, donde la victima ya tiene depositada la confianza.

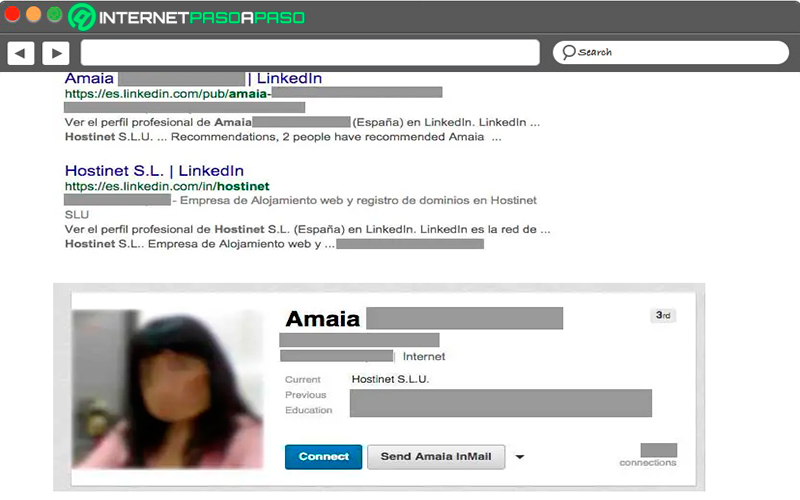

No todo el tiempo se van a conseguir perfiles de usuarios que sean escasos de información, ten en cuenta que no todas las personas tienen acceso completo a Internet o les gusta usarlo mucho, pero si existen muchos otros usuarios que tienen información completa en Internet y que puedan resultar de mucha utilidad.

Un ejemplo de esto es el perfil de Amaia que te mostramos a continuación:

Si se consigue un perfil como este sería muy sencillo hacerse pasar por Amaia y obtener toda la información posible a través de ella, para ello se puede enviar un correo electrónico desde el supuesto dominio de ella con el fin de recolectar todos los datos necesarios que permitan realizar algún tipo de fraude.

¿Cómo protegernos para no sufrir ataques de ingeniería social en Internet?

Conociendo como funciona todo este mecanismo es muy importante comenzar a plantearse de qué manera podemos protegernos para no sufrir ataques de ingeniería social en Internet.

Para ello es fundamental tener presente cada uno de los aspectos que te vamos a indicar a continuación:

Contrata un WHOIS privado

Los WHOIS fueron creado como un herramienta de buena fe con la finalidad de ayudar a todas las personas, especialmente a aquellas que por alguna razón necesitan colocarse en contacto con el administrador de un sitio online, ya se para notificarle alguna acción o avisarle que algo está funcionando mal. Sin embargo, todo esto ha empezado a ser utilizado por personas maliciosas que quieren sacarle provecho a todos estos datos allí almacenados.

Y es que al proporcionar datos importantes de los administradores cualquier delincuente podría utilizar dicha información para llevar a cabo cualquier tipo de ataque, como extorsiones. Es por ello que una alternativa a esto es utilizar WHOIS privados que no ofrezcan este tipo de información al público, una forma de cuidarse ante el riesgo que esto puede llegar a generar.

Formar a los trabajadores de la empresa

Los trabajador es de las empresas son el objetivo número uno de estos tipos de ataques, y es que un trabajador siempre será un blanco fácil de manipular. Es por ello que es muy importante advertir a cada uno de los trabajadores de este tipo de acciones, especialmente aquellos que manejan informaciones privadas y personales del negocio. Ya que estos serán los principales blancos de los delincuentes que buscan apoderarse de informaciones relevantes de las cuales pueden sacar provecho.

Utilizar una buena política de permisos

Como se ha mencionado, estos ataques están dirigidos a cualquier tipo de empresa y persona, mientras más grande y más importante sea la compañía mayores son los riesgos de que pueda ser atacada. En estos casos muchos de los trabajadores tienen acceso a los servicios críticos de las compañías y a mucha información importante. Es por ello que resulta más que fundamental utilizar buenas políticas de permisos que minimicen los riesgos que cualquier fuga de datos e información de la compañía de forma ilegal.

Estar atento en todo momento

Estos ataques van dirigidos hacia los trabajadores y no directamente hacia el sistema de la compañía. Pero cuando todo esto haya avanzado ambos factores van a unirse ya que el trabajador manipulado proporcionará toda la información necesaria para que puedan llegar al sistema y sustraer todos los datos que estén allí.

Para ello se debe colocar una máxima seguridad en el servidor de correo, donde todos los emails de dudosa procedencia vayan a spam, donde el acceso de los administradores requieran una doble autenticación, todo esto hará que no solo tengan que conocer los datos electrónicos, sino que también tengan que robarle físicamente el smartphone al administrador para poder acceder al sistema.