Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Si bien es cierto, la seguridad informática se define como el proceso de prevenir, controlar y detectar el uso no autorizado de cualquier sistema informático. Motivo por el que, se basa en una gran cantidad de medidas necesarias para lograr resguardar a los usuarios de los intrusos que emplean los recursos digitales con intenciones maliciosas.

Es por ello que, usualmente, la seguridad informática abarca una numerosa serie de técnicas de seguridad que vale la pena conocer. Así, es importante saber de qué trata el ICMP Tunneling, en vista de que consiste en uno de los ataques informáticos potentes que más se ha propagado en este entorno. Pues, por naturaleza, logra establecer una conexión encubierta.

Por ello, para saber cómo protegerse ante dicha acción ilícita, en el presente post, queremos explicarte para qué sirve el ICP Tunneling, al igual que, cuál es su mecanismo de operación en la mayoría de los casos. Así como también cómo se debe actuar ante un ataque de este tipo en cualquier dispositivo, para así evitar ser víctima.

¿Qué es un ataque ICMP Tunneling y para qué sirve?

Básicamente, un ICMP Tunneling se define como una irrupción que se utiliza para evitar que los firewalls no logren establecer una comunicación difícil de rastrear o espiar. Tomando en cuenta que, un cortafuegos o firewall hace referencia a la parte de un sistema informático apto para restringir el acceso no autorizado con el objetivo de admitir comunicaciones autorizadas, exclusivamente.

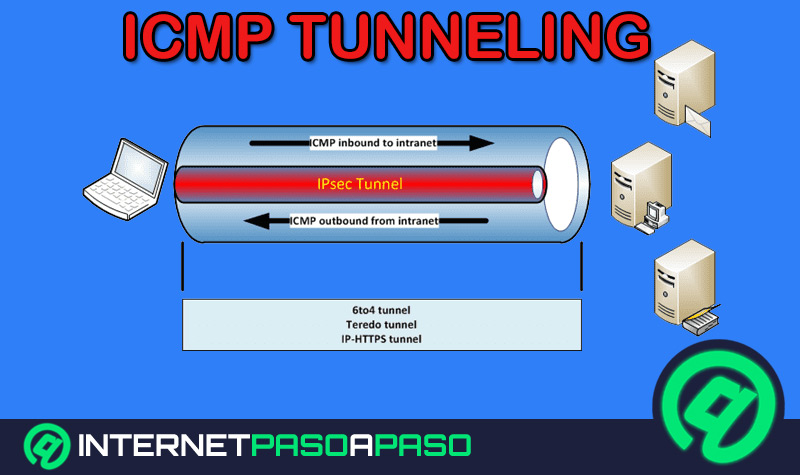

En ese sentido, un ataque ICMP Tunneling sirve para eludir a dichos sistemas informáticos que no bloquean los paquetes ICMP, basados en el protocolo de control de mensajes utilizado para enviar mensajes de error señalando que un host no está disponible. Sumado a eso, a menudo, estos ataques también se usan para establecer una conexión encubierta entre dos máquinas remotas usando solicitudes de eco ICMP y paquetes de respuesta.

¿Cuál es el mecanismo de acción de este tipo de ataques informáticos?

En cuanto al mecanismo de acción de estas clases de ataques o bien, su funcionamiento, destacamos que; se basa en la inyección de datos arbitrarios en un paquete de eco que es enviado a un ordenador de manera remota. De tal modo, dicha máquina responde de la misma forma y así, introduce una respuesta ilegal en otro paquete ICMP para transmitirla de regreso.

Más en Seguridad informática

- Control Parental ¿Qué es, para qué sirve y por qué deberíamos utilizarlo?

- ¿Cómo instalar Debian en cualquier ordenador de forma correcta y sin errores? Guía paso a paso

- ¿Cómo desbloquear un iPhone robado o encontrado por IMEI fácil, rápido y 100% legal? Guía paso a paso

- Hardening o Endurecimiento ¿Qué es, para qué sirve y cómo aplicarlo en informática?

- ¿Cuáles son las principales vulnerabilidades de los sistemas operativos? Lista 2024

SÍGUENOS EN 👉 YOUTUBE TV

Por lo que, mientras el proxy utiliza paquetes de respuesta eco, en realidad, el cliente efectúa toda la comunicación requerida haciendo uso de paquetes de solicitud de eco ICMP. Entonces, técnicamente, es posible que el proxy emplee paquetes de solicitud eco, pero dichos paquetes no son reenviados al cliente porque este último está detrás de una dirección traducida.

Gracias a dicho mecanismo de operación, usualmente, los ataques ICMP Tunneling se pueden usar para esquivar las reglas de los firewalls en vista del desvío del tráfico real que logran realizar. Valorando que, de esa manera, los administradores de red no podrán detectar esta clase de tráfico a partir de su red, si no cuentan con una inspección profunda de paquetes o una revisión de registro pertinente.

¿Cómo protegerme de un ataque ICMP Tunneling en cualquier dispositivo?

En vista de que, resulta sumamente complicado detener o evitar la creación de túneles ICMP como potentes ataques informáticos, debido a que el cortafuegos los puede propagar como mensajes de control emitidos por el propio sistema operativo, supuestamente; no es tan sencillo resguardarse de estas amenazas.

Por ende, para tratar de evitarlos o contrarrestarlos, será preciso enfocarse en unas medidas de seguridad específicas que, mencionamos aquí para prevenir el túnel ICMP:

- Es necesario permitir el paso del gran tamaño de ICMP.

- Resulta útil admitir a los administradores el hecho de utilizar mensajes ICMP de forma libre.

- También puedes optar por ejecutar una fuerte autenticación y carga útil encriptada.

- Debería funcionar cuando el ordenador se encuentra detrás de cortafuegos personales a nivel de aplicación.

De ese modo, es preciso entender que, es fundamental asegurarse de hacer cumplir todas estas reglas, tanto cuanto el paquete ICMP sube a la pila de la red como también cuando baja de la misma. Sumado a esto, la política debería implementarse también en la ejecución del protocolo ICMP del Kernel.