Lo Último en IP@P

- Actualizaciones del Programa de Afiliados de TEMU: ¡Hasta MX$500,000 al mes!

- ¿Aún es rentable invertir en oro en comparación con la inversión en criptomonedas?

- ¡Netflix sigue siendo el rey! Estas son las plataformas de streaming con más usuarios en el mundo

- De la palanca a la pantalla: la evolución de las máquinas tragamonedas y el auge de los juegos online

- Estos son los mejores beneficios de la IA en el diseño de Logos: Innovación y Eficiencia

Seguridad, seguridad, seguridad. Esta es sin duda una de las mayores preocupaciones de cualquier usuario de Internet en el mundo. Es normal, actualmente los ordenadores y smartphone se han vuelto tan imprescindibles que en ellos guardamos información sumamente íntima.

Afortunadamente hay un sector que se especializa precisamente en nuestra seguridad al utilizar cualquier dispositivo: la ciberseguridad. Gracias a ella existen los firewall, antivirus y demás programas para la protección de tus equipos contra ataques de cualquier tipo.

En este artículo vamos a hablar sobre las principales estrategias utilizadas por los profesionales para mantener sus equipos a salvo, de modo que tú puedas seguir el ejemplo para hacer lo propio en tu ordenador ya sea en menor o mayor escala.

¿Qué es la seguridad informática y para qué sirve?

La ciberseguridad o seguridad informática de la información es una área que se enfoca en la protección de los datos almacenados en un ordenador o que fluyen a través de una red de computadoras. Esta se encarga de garantizar 3 cosas fundamentales: la privacidad de los datos, el encriptamiento de estos y sobre todo mantenerlos fuera de riesgo de ser dañados.

La privacidad de los datos es una cuestión de vida o muerte en la informática, ya que la información que guardamos en nuestro ordenador solo puede ser vista por nosotros, y todo aquel que quiera hacerlo, debe tener nuestro consentimiento. Para esto generalmente se trata de encriptar los datos para que cualquiera que intente adquirirlos deba descifrarlos primero.

Por otro lado, es importante mantener los datos lejos del alcance de virus u otros factores que puedan estropearlos, haciendo que ya no puedan ser leídos por ningún programa en el ordenador. Esto es muy importante, ya que un dato averiado puede ocasionar una reacción en cadena que afecte el funcionamiento de un software, un sistema operativo e incluso de todo el equipo.

Tipos de seguridad informática: ¿Cuáles son y qué garantiza cada uno?

Existen varios tipos de seguridad informática, ya que esta se ha diversificado para brindar apoyo en todo lo que tiene que ver con el ordenador como equipo informático.

A continuación te contamos cuáles son y en qué se especializa cada uno:

Seguridad de software

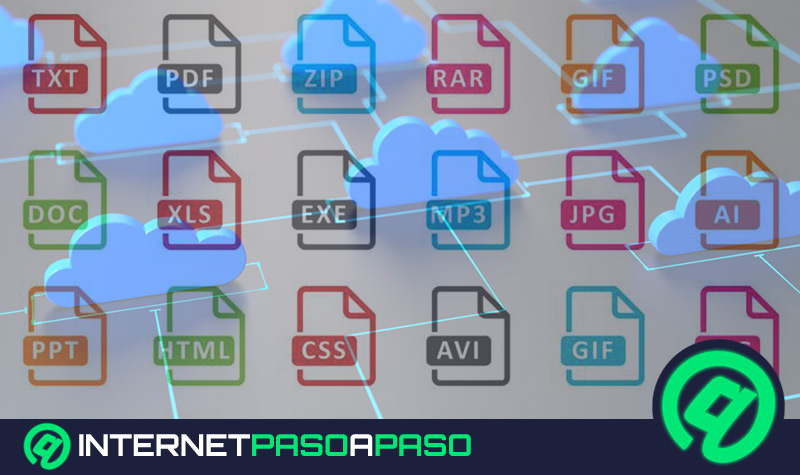

Cuando nacieron los ordenadores, también nació el concepto de seguridad de software. Se podría decir que esta es la seguridad informática principal ya que se enfoca en proteger los programas y los archivos que componen a estos. A lo largo de los años ha ido evolucionando a tal punto de que cada software tiene su propio sistema de protección de sus datos, gracias a ciertos protocolos internos de este.

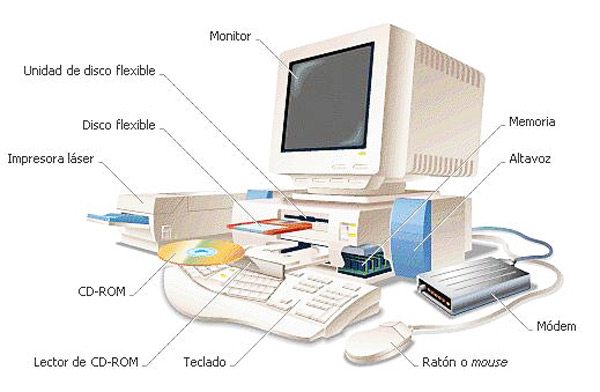

Seguridad de hardware

Con el paso de los años, nos dimos cuenta de que el software no era lo único que necesitaba protección, sino también el hardware. Muchas personas que escuchan el término piensan que se aleja de la idea principal de ciberseguridad, pero la realidad es que no puede estar más relacionada.

Uno de los términos más importantes de la seguridad de la información digital es sin dudas los cortafuegos o los firewall. Estos fueron creados para controlar el flujo de datos que pasa por el hardware, de modo que este tenga que esforzarse menos y se tenga un mayor control sobre los datos que maneja para aumentar su seguridad.

Seguridad online

Por último, está aquella ciberseguridad que se encarga de mantenernos protegidos de los peligros del internet. Es gracias a esta que se comienzan a desarrollarse herramientas como los antivirus, para proteger los datos de archivos maliciosos que puedan dañarlos, y los antispyware, para mantener a aquellos que desean husmear en ellos a raya.

Es en esta donde se encuentra la esencia más pura de la seguridad informática, y es también la que mayor estudio tiene desde que se inventó el término.

¿Cuáles son las principales estrategias que se emplean en la seguridad digital y sus beneficios?

Una palabra que define perfectamente lo que es la seguridad informática es “estrategia”. La realidad es que esa área se basa en un conjunto de estrategias que se fortalecen entre sí para mantener un ordenador o red de estos completamente seguro en todo sentido.

A continuación te presentamos cuáles son las principales estrategias de seguridad que debes tener en cuenta y no puedes pasar por alto jamás:

Respaldo de la información

Una de las técnicas más utilizadas en el mundo de la seguridad de la información es sin dudas el respaldo de la misma. Piénsalo bien. Si vas a mantener a salvo las pruebas de un juicio, lo primero que debes hacer es respaldarlas en un lugar seguro con una copia de seguridad. Esto es precisamente lo que se hace con esta estrategia.

La idea es simplemente tomar los datos más importantes (todos lo son) y realizar una copia de estos y guardarlos a un lugar seguro al que posteriormente se pueda acceder para recuperar los datos que sean necesarios.

Esta idea es simple y bastante efectiva, pero para que sea eficiente debe contar con las siguientes características:

- Automático: un sistema de respaldo de datos debe poder realizarse continuamente de manera automática cada cierto tiempo. Las empresas más grandes necesitan que esto se realice diariamente.

- Cifrado: para mantener la información completamente segura después del respaldo es importante que estos sean cifrados para que ningún tercero sin autorización pueda acceder a ellos.

- Remoto: también es vital que los datos respaldados de almacenen remotamente en una ubicación ajena al ordenador principal. Actualmente, uno de los más utilizados es el almacenamiento en la nube.

- Acceso a versiones antiguas: por último, el usuario debe poder tener acceso a versiones anteriores de la información respaldada. Por ejemplo, si tienes un documento en Excel, a este se le hace copia de seguridad, luego al día siguiente lo modificas, y el sistema hace otra copia. La idea es que puedas tener acceso también a la versión de la copia de seguridad que se hizo antes de que fuera editado.

Estas son solo algunas características básicas que debes tener en cuenta al escoger un sistema de respaldo. Evidentemente hay programas que ofrecen ciertos extras que los hacen más seguros aún.

Protección contra malware

Una amenaza constante en el mundo de la informática son los virus o archivos maliciosos, los cuales pueden causar muchos problemas en un banco de datos tanto para la información en bruto (vídeos, fotos, audio), como para los datos que componen un programa o sistema de archivos.

En este sentido, los elementos más importantes a tener en cuenta son:

- Antivirus: los antivirus son programas especialmente desarrollados para detectar ficheros maliciosos que traten de ingresar a nuestro ordenador, bloqueándolos y enviándolos a directamente a una ubicación segura en la que no se difundan (cuarentena), para posteriormente eliminarlos. Son muy complejos y están conformados por otros elementos de seguridad como los corta fuegos.

- Control de softwares: otra cosa importante es tener un mayor control sobre los programas instalados. Si en nuestro ordenador tenemos únicamente las herramientas que necesitamos, y no una que usamos una vez cada 2000 años, sin duda estaremos más protegidos contra amenazas.

Protección contra espías

Más en Seguridad informática

- Google Authenticator ¿Qué es, para qué sirve y cómo funciona la herramienta de verificación de dos pasos?

- Máquinas de cifrado: Historia, evolución y su influencia en la operación espía Rubicón

- ¿Cómo configurar la seguridad de una cuenta de Google para tener tu dispositivo totalmente protegido? Guía paso a paso

- Ataques a Apps Webs ¿Cuáles son los más comunes y cómo defendernos?

- ¿Cómo desbloquear un iPhone X fácil, rápido y 100% legal? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

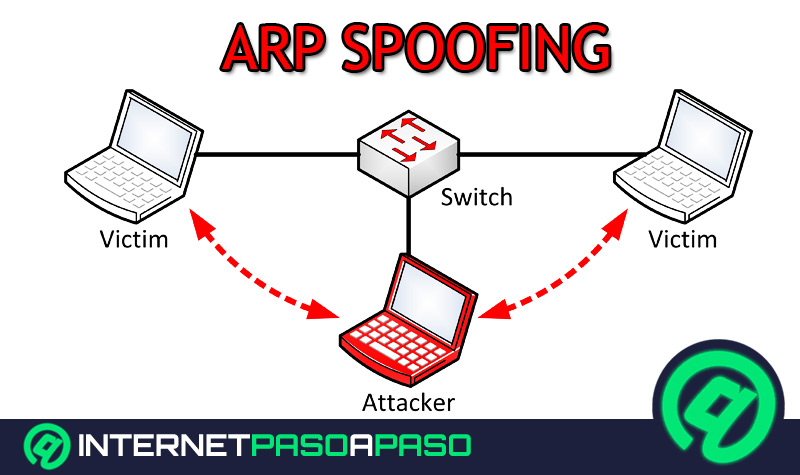

Los antispyware son aquellos que se especializan en evitar que un tercero, por medio de un virus, pueda tener acceso a la información en nuestro ordenador, una amenaza constante especialmente cuando navegamos en internet.

Para cumplir con este objetivo se da prioridad a:

- Redes cableadas: los hackers de la vieja escuela solían acercarse a los edificios de los servidores y con ciertos dispositivos conectados al cableado de la red, interceptar las comunicaciones de la misma. Actualmente este método es menos utilizado, pero sigue siendo una amenaza, por lo que es importante asegurar las comunicaciones físicas.

- Redes inalámbricas: en la nueva escuela, con el auge de las conexiones sin cables, los hackers utilizan dispositivos para interceptar la señal y obtener los datos que fluyen a través de esta, por lo que es sumamente importante asegurar esto también.

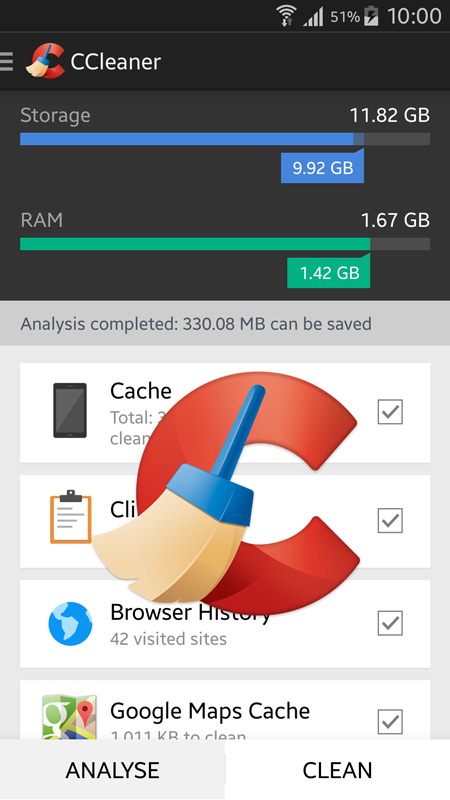

Limpieza de datos

Esta estrategia de ciberseguridad se basa en la teoría de que hay datos que son más sensibles que otros, los que los hace a su vez más vulnerables a ataques de todo tipo. Es por ello que lo que se trata en este sentido es de limpiar el sistema de estos archivos que puedan representar un riesgo para la seguridad de los demás.

En este sentido, uno de los términos más relacionados es lo que se conoce como “borrado seguro”, que se basa en simplemente eliminar datos irrelevantes que no representen un pérdida seria de información para la empresa o el sistema como tal.

Monitoreo y análisis del sistema

Por último, está el análisis constante del sistema para verificar que no hayan vulnerabilidades en él, de modo que es necesario un programa que se encargue de ello. Esta es una estrategia tan esencial, que muchos programas como antivirus o antispyware cuentan con su propio sistema de análisis e informe de riesgos.

Pasos para configurar la seguridad de tu ordenador y hacerlo imposible de hackear

Si bien en el paso anterior nombramos las diferentes estrategias de ciberseguridad por separado, es importante que sepas que aplicar solo una de ellas no basta. Para tener un dispositivo perfectamente asegurado es necesario aplicarlas todas, o al menos la mayoría de ellas.

Basados en esto, vamos a enseñarte cómo aplicar varias de estas estrategias en tu ordenador o móvil, para tener un sistema de seguridad personalizado de primer nivel. De esta manera la información de todos tus dispositivos estará más que asegurada.

Establece una contraseña

Esta es una de las cosas que los usuarios de ordenador ignoramos, pero es muy infantil pretender aplicar ciberseguridad a tu ordenador cuando cualquiera puede acceder a él con tan solo encenderlo. Por ello, lo primero que debes hacer es establecer un bloqueo de usuario, de manera que cada vez que alguien quiera usar el equipo, se tope con esta barrera.

Con el móvil somos mucho más conscientes y casi el 100% de los usuarios tenemos activo el bloqueo de pantalla. Esta es la primera línea de defensa entre los curiosos y tu información privada.

En este sentido, los dispositivos mobile han avanzado mucho, ofreciendo diversas formas de desbloqueo como:

- PIN: te permite establecer una contraseña de 4 dígitos numéricos para desbloquear la pantalla del smartphone. Es un concepto muy básico, como el de las tarjetas de débito de tu banco, y por lo tanto también es el más débil.

- Contraseña: te permite establecer un código que puede combinar números, letras y símbolos y tener la extensión que desees. También es un concepto muy básico, pero si se idea una buena contraseña puede llegar a ser de los más seguros.

- Patrón: te muestra nueve puntos en la pantalla que debes unir siguiendo una secuencia, sin poner volver a tocar un punto anterior. Su seguridad es intermedia, ya que el número de combinaciones de patrón posibles es bastante limitado.

- Desbloqueo facial: te permite escanear tu rostro para desbloquear la pantalla. En su momento fue un experimento y los sensores no eran tan fiables, pero actualmente son mucho más precisos.

- Huella dactilar: te permite registrar tu huella dactilar para desbloquear la pantalla. Los sensores actuales son muy precisos y es de lejos el método más seguro de todos.

De esta manera habrás establecido un mecanismo de protección contra aquellos que desean husmear en tu smartphone, un antispywere en toda la regla, o al menos uno de sus elementos más importantes.

Instalar Antivirus

Lo siguiente es proteger tu información contra aquellos archivos maliciosos. Para ello necesitarás el programa más simbólico de la seguridad informática como lo es un antivirus. En su momento estos eran exclusivos para ordenador, pero los desarrolladores más famosos ya cuentan también con una versión para móviles.

Lo ideal en este sentido es tener un antivirus del mismo desarrollador para PC y mobile, ya que algunos incluso están incluyendo funciones de sincronización y de acceso remoto entre dispositivos del mismo dueño. Algunas de las marcas que cuenta con presencia en ambos dispositivos son:

- Avira Antivirus: en desktop ofrece un programa completo que ofrece antispyware y otras funciones para hacer de tu ordenador toda una fortaleza. En mobile su reputación no es tan conocida, pero te permite proteger tu dispositivo de cualquier amenaza que descargues, y te permite personalizar otros elementos de seguridad como el bloqueo de pantalla.

- McAfee: una de las firmas de seguridad informática más importantes del mundo, con ella podrás mantener asegurado completamente todos tus dispositivos y recibir informes de cada uno de ellos constantemente.

- AVG Antivirus: desde hace ya varios años viene siendo uno de los mejores programas de seguridad informática que hay en el mundo, permitiéndote mantener todos tus equipos libres de virus y otras amenazas.

Comprobar Firewall

El Firewall o el cortafuegos es una de las primeras líneas de defensa contra los virus. Es importante que esté activo siempre ya que este identifica las amenazas tal como si de un antivirus se tratase. En Windows lo que debes hacer para comprobarlo es:

- Ve al “Panel de control” y ve a “Sistema y Seguridad“.

- Posteriormente debes tocar en la sección “Firewall de Windows”.

- Después eso serás dirigido a una pantalla en la cual podrás ver el estado del firewall como ves en la imagen.

Optimizar dispositivo

En este punto lo que se trata es de mantener el equipo al máximo de su capacidad, de manera que así sea menos vulnerable a fallos. Para ello tendrás que realizar acciones tan esenciales como limpiar tu ordenador y smartphone. En este sentido existen programas como CCleaner que te ayudarán en esta tarea perfectamente.