Realmente existe mucha confusión en la opinión pública de que quienes son los Hackers informáticos, que es lo que hacen, como piensan y hacia donde dirigen sus acciones, si bien esta opinión es dirigida y manipulada por los Estados y Gobiernos, vamos a intentar esclarecer el concepto.

Para entender que es el Hacktivismo debemos conocer cuáles han sido sus orígenes y motivaciones para actuar desde la sombra y el anonimato, para quienes trabajan, si realmente es así y cuales son sus objetivos principales.

De hecho, el hacktivismo comenzó como una subcultura de la piratería, los videojuegos y las comunidades web, y permitió que las personas con inclinaciones técnicas usaran la conectividad y el anonimato de la web para unirse a otros y trabajar por causas comunes. Vamos a verlo en profundidad!

¿Qué es el Hacktivismo? Diferencias con la ciberdelincuencia, ciberguerra y ciberterrorismo

De hecho, el hacktivismo es cualquier cosa menos un grupo o acción unificada. Grupos como Wikileaks parecen seguir sus propios tipos de ideales, intentando provocar el cambio a través de la información, mientras que grupos como Anonymous se han basado más en el modelo de acción directa.

Las respectivas escenas hacktivistas nacionales e internacionales distan mucho de ser homogéneas y suelen encontrarse en ambos lados de un conflicto, aunque hayan superado las fronteras nacionales. Además, la escala de los ataques informáticos y su forma pueden variar, desde el cierre de servidores hasta la obtención y divulgación de información privada o secreta.

Por lo tanto, el hacktivismo, lejos de ser un concepto definido, puede tener (y tiene) una variedad de formas, métodos y objetivos.

El ciberterrorismo, que también carece de una definición internacional, es definido por la OTAN (2008) como:

"Un ciberataque que utiliza o explota las redes informáticas o de comunicación para causar la suficiente destrucción o perturbación como para generar miedo o intimidar a una sociedad con un objetivo ideológico".

Por tanto, sus límites al hacktivismo son muy finos y parecen depender del grado de daño causado y de si el acto genera miedo. Curiosamente, siguiendo esta definición, la intención original del atacante o hacktivista, parece importar poco. Más bien, el impacto real del ataque lo convierte en ciberterrorismo y con ello el autor en ciberterrorista o no.

Por otro lado, los límites de la ciberdelincuencia son más claros. Aquí la intención de buscar beneficios frente a la intención de conseguir objetivos políticos o sociales es la principal diferenciación. Por último, el hacktivismo se diferencia de la "ciberguerra", cuya definición no está relacionada con la guerra normalmente conocida. Mientras que los actos de "ciberguerra" son cometidos por un Estado o una organización con vínculos estrechos con él, el hacktivismo es llevado a cabo por actores no estatales.

Sin embargo, hay que tener cierta precaución. Uno de los mayores ataques de denegación de servicio distribuido (DDoS), que sobrecarga un servidor con peticiones para que no esté disponible, se produjo en Estonia en 2007. El ataque fue causado probablemente por la retirada de un monumento de guerra soviético y fue reivindicado por el grupo pro-Kremlin "Nashi".

Sin embargo, aunque el grupo negó haber actuado por órdenes gubernamentales, la escala y la causa del ataque dejaron a varios investigadores con dudas. De ahí que las líneas entre un actor estatal y uno no estatal, motivado por el nacionalismo, sean flotantes o, al menos, difíciles de trazar. De hecho, la dificultad de atribuir los ciberataques a un actor específico puede ser tratado como un "problema de ciberdisuasión". Por lo tanto, es esta negación la que ha llevado y llevará a los actores estatales a confiar en los grupos hacktivistas para hacer sus apuestas y así evitar represalias de estos.

Por lo tanto, el hacktivismo tiene que tener las siguientes cualidades para ser descrito como tal:

- Es llevado a cabo por un actor no estatal, con vínculos débiles o inexistentes con el gobierno

- Pretende promover un objetivo político o social

- La acción no causa destrucción o perturbación, o es insuficiente, y no intimida a la población

Orígenes, historia y evolución del Hacktivismo

Los hackers informáticos no son un grupo especialmente serio. Al fin y al cabo, LOL (una abreviación de la frase en inglés "laugh out loud" (reírse a carcajadas) hace referencia a la afición de los hackers por las payasadas) era el objetivo principal del colectivo de hackers Anonymous antes de pasar a realizar ciberoperaciones más serias en la segunda mitad de la década de 2000.

Pero si a la comunidad de hackers le gusta alardear de su lado más ingenioso, también tiene una rica historia de activismo político o hacktivismo que ha llegado a definirla en la era de WikiLeaks. Si hay algo que une a los hacktivistas de varias generaciones es su dedicación a la idea de que la información en Internet debe ser libre, un principio que no pocas veces les ha enfrentado a empresas y gobiernos de todo el mundo.

Década de 1950-1980

La cultura del "hacking" surge en el Instituto Tecnológico de Massachusetts, donde el término es acuñado por los miembros del Tech Model Railroad Club mientras juegan con los circuitos de las vías. Los "hacks" originales son, en su mayoría, bromas inofensivas realizadas por estudiantes en los primeros laboratorios de inteligencia artificial.

Los hackers pronto descubren que los silbatos de juguete producen la frecuencia adecuada para "piratear" el sistema telefónico de Bell, lo que les permite realizar llamadas de larga distancia de forma gratuita. Entre los que se hacen famosos como "phreaks telefónicos" están Steve Wozniak y Steve Jobs, los futuros fundadores de Apple.

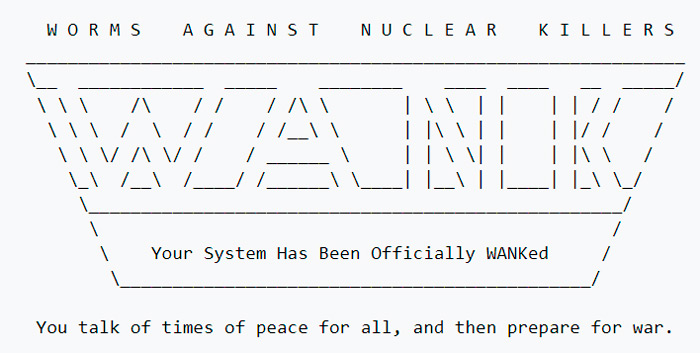

Octubre de 1989

Los ordenadores de la NASA y del Departamento de Energía de los Estados Unidos son hackeados por un gusano informático "WANK", que altera las pantallas de inicio de sesión de los ordenadores con el siguiente mensaje:

"WORMS AGAINST NUCLEAR KILLERS ... Your System Has been Officially WANKed"

El malware, que se cree que se originó en Australia, es el segundo gran gusano desplegado en la historia, pero el primero con un objetivo explícitamente político. (El gusano Génesis fue lanzado un año antes por Robert Morris, un estudiante de posgrado de la Universidad de Cornell de 23 años, que dijo que quería aproximarse al tamaño de Internet, pero acabó infringiendo la Ley de Fraude y Abuso Informático de Estados Unidos).

Noviembre de 1994

Un grupo activista mayoritariamente británico conocido como los Zippies lanza una "bomba de correo electrónico" y un ataque de denegación de servicio distribuido (DDoS) contra los sitios web del gobierno británico para protestar contra la Ley de Justicia Penal y Orden Público del primer ministro John Major, que prohibía las raves (fiestas) al aire libre con música. El ataque, conocido como la "Intervasión del Reino Unido", deja fuera de servicio a varios sitios web del gobierno durante más de una semana. Es la primera vez que se conoce el uso de DDoS -que derriba un sitio web objetivo abrumándolo con peticiones de comunicación- con fines políticos.

1996

"Omega", miembro del grupo de hacking informático con sede en Texas Cult of the Dead Cow (cDc), acuña la palabra hacktivismo en un correo electrónico al listserv de cDc. Aunque es un poco irónico, el término caracteriza acertadamente el carácter cada vez más político del grupo.

Fundada en 1984 con el caprichoso objetivo de "dominar el mundo a través de la saturación de los medios de comunicación", cDc se convirtió a mediados de la década de 1990 en una organización explícitamente política, que aprovecha la tecnología para promover los derechos humanos y proteger la libre circulación de la información.

En los años siguientes, los miembros de cDc se asocian con un grupo de disidentes que se hacen llamar "Las Rubias de Hong Kong" para piratear las redes informáticas de los organismos gubernamentales chinos y de las empresas con un mal historial de derechos humanos en China.

Julio de 2001

Hacktivismo, una rama de cDc, publica un código de conducta para la desobediencia civil Online que se basa en la Declaración Universal de los Derechos Humanos de las Naciones Unidas y en su Pacto Internacional de Derechos Civiles y Políticos. Esta "Declaración de Hacktivismo" afirma el derecho a la "libertad de opinión y expresión" y declara la intención de la comunidad hacker de desarrollar tecnologías para desafiar la censura de Internet patrocinada por el Estado.

La declaración, que puede leerse como un rechazo a las técnicas de hacking, como el DDoS, que interfieren con la libertad de expresión, se queda en el camino mientras la nueva generación de hacktivistas busca cada vez más desconectar los sitios web gubernamentales y corporativos.

2003

Christopher Poole, de 15 años, crea el sitio web 4chan.org desde su habitación en los suburbios de Nueva York. El sitio atrae la atención principalmente por su proliferación de memes felinos humorísticos (LolCats) e hipervínculos de broma (Rickrolls) al insufrible éxito de 1987 de Rick Astley "Never Gonna Give You Up", pero con el tiempo atrae a un ejército global de hackers anónimos, muchos de ellos con mentalidad política, que intercambian consejos de codificación y eventualmente planean ciberataques.

Lo que comienza como una serie de bromas llevadas a cabo para divertirse gradualmente se convierte en una ciberguerra sistematizada o, como dice un miembro de Anonymous, en una "puta mierda ultra coordinada". Aquí nace Anonymous.

Abril de 2007

Estonia retira un monumento de guerra soviético de su capital, provocando una serie de ciberataques -en su mayoría ataques DDoS- originados en servidores rusos. Los detalles sobre la autoría de los ataques, que inhabilitan varios sitios web del gobierno estonio y perturban sustancialmente el comercio durante varias horas, siguen siendo oscuros, pero el grupo juvenil pro-Kremlin, Nashi, se atribuye la responsabilidad, aunque niega haber cumplido órdenes directas del gobierno ruso. Ya sea patrocinado por el Estado o un ejemplo especialmente virulento de hacktivismo nacionalista, el ciberataque contra Estonia supone uno de los mayores ataques DDoS de la historia.

Enero de 2008

Anonymous publica un vídeo en YouTube anunciando el Proyecto Chanology, una campaña deliberada para destruir la Iglesia de la Cienciología debido a sus "campañas de desinformación" y "supresión de la disidencia".

"Somos Anonymous. Somos legión. No perdonamos. No olvidamos. Espéranos"

Declara el grupo con una siniestra voz automatizada. Menos de un mes después, los "Anons" celebran su primera protesta física (también contra la Cienciología) simultáneamente en varios lugares del mundo, con muchos manifestantes que llevan las características máscaras de Guy Fawkes que más tarde se convertirán en símbolos icónicos del movimiento.

Noviembre de 2010

El dictador tunecino Zine el-Abidine Ben Ali bloquea el acceso a los cables del Departamento de Estado de EE.UU. filtrados por WikiLeaks que señalan la corrupción masiva en su gobierno. En respuesta, los hackers de Anonymous lanzan la "#OpTunisia", atacando los sitios web del gobierno tunecino y, en un momento dado, haciendo caer la bolsa de valores de Túnez. A medida que las protestas se extienden por toda la región en los meses siguientes, el grupo lanza una serie de "Freedom Ops" para ayudar a los activistas pro-democracia - la mayor incursión de Anonymous en la política mundial.

Diciembre de 2010

Anonymous lanza la "Operación Venganza de Assange" después de que MasterCard y Visa bloqueen los pagos al sitio web de denuncias WikiLeaks. Los Anonymous dejan fuera de juego los sitios web de los gigantes de las tarjetas de crédito y ralentizan brevemente el tráfico web de PayPal mediante una aplicación llamada Low Orbit Ion Cannon (Cañón de iones de baja órbita), que dirige cantidades masivas de tráfico a determinados sitios web.

Diciembre de 2011

AntiSec, una rama de Anonymous que está especialmente preocupada por la industria de la ciberseguridad, hackea la empresa de inteligencia privada Stratfor, con sede en Texas, dejando fuera de servicio su sitio web y obteniendo 200 GB de datos, en su mayoría correos electrónicos, que entrega a WikiLeaks. Es el mayor ataque público de "d0xing" -publicación de información privada en línea- que Anonymous ha llevado a cabo hasta la fecha.

Enero de 2012

Un grupo de hacktivistas pro-palestinos que se autodenomina "Nightmare" deja fuera de servicio los sitios web de la Bolsa de Tel Aviv y de la compañía aérea El Al. En una publicación en línea en la que se atribuyen los ataques, el grupo dice que se une al hacker saudí 0xOmar, que ya había divulgado en Internet decenas de miles de números de tarjetas de crédito de israelíes, en un movimiento de "hackers islámicos contra Israel." Al día siguiente, los piratas informáticos israelíes que se hacen llamar IDF-Team toman represalias dejando fuera de servicio la Bolsa de Valores de Arabia Saudí y la Bolsa de Valores de Abu Dhabi.

14 de febrero de 2012

Al cumplirse un año de la violenta dispersión por parte de las fuerzas armadas de Bahrein de las manifestaciones en la capital, Manama, durante las revueltas árabes, Anonymous lleva a cabo una serie de hackeos contra el gobierno de Bahrein y sus patrocinadores, especialmente el fabricante de gases lacrimógenos Combined Systems, con sede en Pensilvania. Finalmente, en febrero de 2013, el reino se ve obligado a prohibir la importación de máscaras de Guy Fawkes a su territorio, aún en ebullición.

29 de febrero de 2012

La Interpol detiene a 25 presuntos hackers de Anonymous de todo el mundo tras una operación encubierta del FBI que hizo caer a un cabecilla de Anonymous, Héctor Monsegur, conocido en Internet como "Sabu". La información que proporciona conduce a una oleada de detenciones de hacktivistas -por participar en todo, desde el hackeo de Stratfor hasta la escucha ilegal de una conferencia telefónica del FBI- lo que supone un duro golpe para Anonymous.

Marzo de 2012

Frustrado por la forma en que WikiLeaks manejó el volcado de datos de Stratfor -fue un fracaso mediático sin paliativos-, Anonymous lanza su propio clon de WikiLeaks: Par:AnoIA (Investigación Potencialmente Alarmante: Agencia de Inteligencia de Anonymous). El sitio web se basa en "envíos" robados proporcionados por la comunidad de Anonymous y publica desde correos electrónicos pirateados del Ministerio de Asuntos Exteriores de Siria hasta imágenes de vídeo del Departamento de Policía de Nueva York sobre el desalojo de los manifestantes de Occupy del Parque Zuccotti en 2011.

Abril de 2012

Anonymous dirige sus armas hacia China, derribando una serie de sitios web de empresas y gobiernos locales y etiquetándolos con el mensaje:

"Querido gobierno chino, no eres infalible, hoy las webs son hackeadas, mañana será tu vil régimen el que caiga"

Octubre de 2012

WikiLeaks pone millones de sus documentos detrás de un muro de pago, lo que provoca una feroz reprimenda de la web underground obsesionada con la libertad. La cuenta principal de Anonymous en Twitter tuitea @wikileaks: "muere en un incendio". La ruptura de Anonymous-WikiLeaks es completa.

Enero de 2013

El niño prodigio de la informática y activista de Internet, Aaron Swartz, se ahorca en su apartamento de Nueva York después de que los fiscales federales le acusaran de piratear la biblioteca digital de JSTOR, presumiblemente para liberar millones de artículos académicos de su muro de pago.

Su muerte simboliza en muchos sentidos el maltrecho estado del movimiento hacktivista y la inutilidad de su visión utópica -después de todo, Swartz robó sobre todo artículos de revistas oscuras-, pero no supone su sentencia de muerte. A las pocas semanas de la muerte de Swartz, simpatizantes hackearon el sitio web de la agencia gubernamental responsable de las políticas de sentencia de los tribunales federales, convirtiendo en un momento dado su página de inicio en una versión del juego de ordenador Asteroids.

El futuro del hacktivismo, ¿Qué está por venir?

Anonymous parece haber perdido atractivo en los últimos años. De 2011 a 2015 los casos de hacktivismo aumentaban casi constantemente. Sin embargo, los datos de la IBM X-Force han demostrado que, tras alcanzar un pico en 2015, el hacktivismo ha ido disminuyendo en los últimos años, y en 2018 se redujo en un 95% respecto a sus niveles de 2015.

No obstante, esto puede ser causado por eventos del mundo real y está aparentemente relacionado con la política offline. Según Adam Meyers, vicepresidente de Crowdstrike, el aumento de la volatilidad geopolítica ha provocado un renovado incremento del hacktivismo. De hecho, una variedad de nuevos actores más pequeños parecen haber sustituido a grandes colectivos como "Anonymous".

Así, protestas en Sudán, que condujeron a un golpe militar y a las consiguientes protestas, también estuvieron acompañadas de varios actos de hacktivismo. Seis días antes de la detención de Al-Baschir, 260 dominios sudaneses fueron objeto de ataques DDoS en un solo día.

Así pues, el hacktivismo parece producirse en "oleadas", impulsado por los acontecimientos políticos. Sólo el futuro dirá si estamos en el comienzo de una nueva ola de hacktivismo, pero los indicadores parecen estar ahí.

Tipos de Hacktivismo ¿Qué métodos usan?

Ataques de denegación de servicio

Cuando la gente utiliza la desobediencia civil para dar a conocer un problema, puede orquestar una sentada. En este tipo de protesta, debido a que docenas o cientos de personas están físicamente sentadas dentro de un área, los negocios que se llevan a cabo allí tienen que detenerse. Como la actividad comercial se ve obligada a detenerse, los activistas se ganan la atención del público.

Como ya hemos comentando antes, los hacktivistas utilizan un método similar cuando realizan un ataque DoS. Aunque no cambian el contenido de un sitio web, pueden inundar el sitio con peticiones, obstruyendo su servidor y haciéndolo inútil para los visitantes habituales.

Doxing

El Doxing consiste en hacer públicos documentos sensibles o embarazosos. A menudo, los objetivos son personas con mucho que perder si el público se entera de sus actividades privadas. Algunos ejemplos son los funcionarios del gobierno, los ejecutivos de las empresas, los militares o las fuerzas del orden. Dependiendo del tipo de documentos que se hagan públicos, el doxing puede suponer desde una situación embarazosa hasta comprometer las estrategias militares si se revelan los planes secretos.

Filtración de información

Los hacktivistas filtran información no sólo para perseguir a una organización o persona que se opone a sus creencias, sino también para generar publicidad. Cuando se publica información precisa, las agencias de noticias se apresuran a publicarla. Si una noticia da crédito a un grupo, movimiento o publicación hacktivista, como WikiLeaks, ese movimiento gana poder, reconocimiento y respeto.

Uso del software RECAP

RECAP es un software que permite a los usuarios encontrar copias de documentos a los que, de otro modo, tendrían que pagar al Tribunal Federal de los Estados Unidos para acceder. De este modo, los hacktivistas proporcionan un servicio gratuito, eliminando una barrera que consideran que no debería estar ahí en primer lugar.

Bloguear de forma anónima

A menudo, los blogueros pueden convencer a la gente de que están diciendo la verdad -además de hacer declaraciones sociales válidas- incluso sin publicar sus nombres reales. Como el bloguero es anónimo, el objetivo no puede perseguirlo. Si quieres comenzar un blog anónimo entra aquí.

Geo-bombardeo

En el geo-bombardeo, un hacktivista utiliza la función de geolocalización para que los espectadores de un vídeo sepan dónde se ha grabado. Esto se utiliza a menudo para que los espectadores puedan ver dónde están detenidos los presos políticos o los activistas de derechos humanos.

Copia de sitios web

Cuando un sitio web es censurado, los hacktivistas pueden copiar el contenido del sitio y publicarlo bajo un localizador uniforme de recursos (URL) diferente. Como la segunda URL no está bloqueada por la entidad censora, el contenido sigue estando disponible para el público.

Cambiar el código de páginas web

Los ataques DoS no afectan al contenido del sitio web objetivo, pero cuando los hacktivistas cambian el código de un sitio web, aparece un mensaje o un error para los visitantes. De este modo, pueden redefinir la imagen y el mensaje de una organización, participando en una forma de "hacking de definición" al intentar cambiar la forma en que el público percibe la empresa.

Para acceder a las credenciales del administrador del sitio, el hacker puede utilizar software de registro de teclas o sitios web falsos para robar información de inicio de sesión hasta que pueda hacerse pasar por un administrador y alterar el código.

Ejemplos de organizaciones Hacktivistas más relevantes

Muchos grupos de hacktivistas mantienen un perfil bajo. Las siguientes son algunas de las organizaciones más conocidas.

Cult of the Dead Cow (cDc)

Este grupo, también conocido como cDc Communications (Culto a la Vaca Muerta), se fundó en 1984 como un colectivo de hackers y una organización mediática. Su objetivo original era "la dominación global a través de la saturación de los medios de comunicación", pero con el tiempo evolucionó hacia un enfoque más político sobre los derechos humanos y la libre circulación de la información.

A mediados y finales de la década de 1990, el grupo se centró en la lucha contra los abusos de los derechos humanos en China. Durante esta iniciativa, un miembro del grupo que se hacía llamar Omega acuñó el término hacktivismo al comunicarse con hacktivistas chinos a través de un correo electrónico grupal.

CDc dio origen a otros dos grupos hacktivistas: Ninja Strike Force, fundado en 1996, y Hacktivismo, formado en 1999. Hacktivismo se centró en la creación de tecnología contra la censura. Adoptó una postura única contra el uso de ataques DoS, ya que consideraba que la desactivación de sitios web era contraria al principio de la libertad de expresión en línea.

Hacktivismo también publicó un código de conducta para la desobediencia civil en línea, titulado "Declaración de Hacktivismo", en el que decía que desafiaría la censura de Internet patrocinada por el Estado. A CDc y Hacktivismo se les atribuye el mérito de haber dado un giro positivo al término hacker.

Anonymous

Este grupo internacional descentralizado se ha convertido en uno de los grupos hacktivistas más conocidos debido a varios ataques de gran repercusión. Anonymous apareció por primera vez en 2003 en los foros de 4chan y saltó a la palestra en 2008 cuando atacó a la Iglesia de la Cienciología. El grupo ha adoptado como símbolo la máscara de Guy Fawkes de la novela gráfica de Alan Moore y la película V de Vendetta.

Los miembros de Anonymous no se identifican. Sin embargo, varios individuos asociados al grupo han sido detenidos por actividades ilegales. El grupo es conocido por utilizar técnicas controvertidas, como el doxing, y ha declarado la guerra a políticos, entre ellos Donald Trump y Hillary Clinton, y ha apoyado al movimiento Occupy Wall Street.

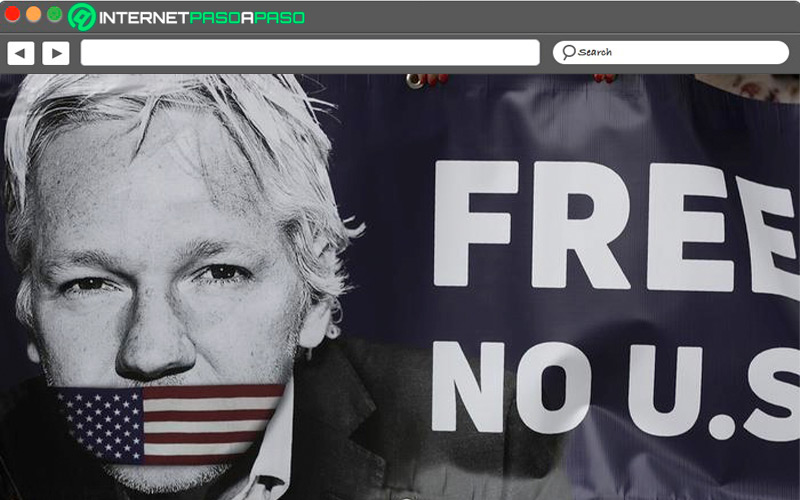

WikiLeaks

Julian Assange lanzó el sitio web de WikiLeaks en 2006 para albergar documentos filtrados, describiéndose a sí mismo como una organización de medios de comunicación online independiente y sin ánimo de lucro. Los primeros documentos notables publicados en el sitio fueron los casi 80.000 documentos sobre la guerra de Estados Unidos en Afganistán filtrados en 2010, seguidos de casi 400.000 documentos sobre la guerra de Irak.

WikiLeaks también es conocido por revelar más de 20.000 correos electrónicos y 8.000 archivos adjuntos de correos electrónicos del Comité Nacional Demócrata que fueron enviados durante la campaña presidencial estadounidense de 2016.

LulzSec

Cinco miembros de Anonymous iniciaron LulzSec en 2011. El ataque más significativo de LulzSec fue cuando derribó el sitio web de la Oficina Federal de Investigación en 2011. El ataque precipitó la detención de varios miembros de esta organización.

Ejército Electrónico Sirio

Este grupo de hacktivistas sirios también surgió en 2011 y afirma apoyar al presidente sirio Bashar al-Assad. El grupo se alojó en las redes públicas nacionales de Siria y tiene como objetivo defender la reputación del gobierno sirio y atacar los sistemas informáticos considerados una amenaza para Siria. El grupo llamó la atención en abril de 2013 cuando realizó varios ataques DDoS y de desfiguración contra organismos y empresas del gobierno de Estados Unidos, incluido un tuit falso sobre una explosión en la Casa Blanca que hirió al presidente.

Operaciones y acciones hacktivistas más destacadas

He aquí algunos ejemplos de ataques hacktivistas que se han producido a lo largo de los años:

Agresiones tras la campaña Black Lives Matter

Tras el asesinato de George Floyd, el conocido grupo hacktivista Anonymous denunció la corrupción policial. Tras los asesinatos de Tamir Rice y Michael Brown, el grupo expresó denuncias similares sobre la violencia policial. El grupo publicó en Twitter vídeos en los que se condenaba de forma inequívoca al departamento de policía de Minneapolis y se pedía su disolución:

"Revelaremos sus múltiples crímenes al público, ya que no confiamos en su institución corrupta para impartir justicia"

Este era el leitmotiv del vídeo.

Ataque a la rama ejecutiva de EE.UU

El Ejército Electrónico Sirio, que al parecer tiene vínculos con Bashar al-Assad, el presidente sirio, lanzó ataques DDoS contra el Poder Ejecutivo de Estados Unidos en 2013 para promover sus objetivos anarquistas. El Ejército ha llevado a cabo operaciones para infiltrarse en sitios web de gobiernos, medios de comunicación y organizaciones privadas empleando técnicas de spear-phishing y de hacking DDoS.

En 2016, el FBI acusó a dos miembros del SEA de conspiración criminal. El ejército penetró en instituciones gubernamentales y del sector privado en Estados Unidos para obtener contraseñas y lanzar campañas de DDoS y defacement. La organización difundió con éxito un tuit falso en el que se afirmaba que el presidente había resultado herido en una explosión en la Casa Blanca. El Dow Jones cayó 140 puntos tras hacerse público el mensaje.

El Ejército Electrónico Sirio tiene como objetivo hackear sistemas de redes informáticas de organizaciones consideradas un peligro directo para las autoridades sirias, recopilando información sobre posibles adversarios sirios.

Ataque de LulzSec a Sony Corporation

LulzSec realizó una serie de hacks contra Sony Corporation en 2011 para poner de manifiesto los laxos procedimientos de seguridad de la compañía, comprometiendo la información personal de más de un millón de usuarios de Sony. Para ello, utilizó la inyección SQL para recopilar información sensible de los usuarios, como direcciones de correo electrónico, contraseñas, fechas de nacimiento y domicilios, que se colocaron en su sitio web, lo que supuso un doxing para Sony.

Se puso en peligro la privacidad de unos 100.000 usuarios de Sony. Sony gastó al menos 600.000 dólares para recuperarse del incidente.

Gusanos contra asesinos nucleares

W.A.N.K, uno de los primeros ejemplos de hacktivismo descarado, fue ideado por los hackers de Melbourne "Electron" y "Phoenix". En el momento del incidente, un considerable sentimiento antinuclear dominaba las conversaciones en la nación. Unos días antes de un lanzamiento por parte de la NASA, los hackers intentaron desconectar la red informática DECnet mediante un gusano que infectó los dispositivos.

El ataque consistió en dos gusanos, W.A.N.K. y OILZ, que contenían vulnerabilidades que impedían el acceso a las cuentas y a los datos y restablecían las contraseñas. El gusano se aprovechaba de la débil gestión y seguridad de las contraseñas del sistema, detectando cuentas con contraseñas similares al nombre de usuario.

Repositorio filtrado de emails de Clinton

Julian Assange, director y fundador de Wikileaks, creó el sitio web para aclarar la terminología políticamente distorsionada. A lo largo de su existencia, el organismo ha revelado desde sondeos de corrupción hasta operaciones en Guantánamo. En 2016, el grupo envió un lote de correos electrónicos incautados al Comité Nacional Demócrata (DNC) por hackers rusos denominados GRU.

El objetivo de Wikileaks es salvaguardar la libertad de expresión y la difusión de los medios de comunicación. Sugiere que la transparencia conduce a una sociedad más escrutada y con menos corrupción. La organización divulgó muchos correos electrónicos del Comité Nacional Demócrata, en particular entre Hillary Clinton y su director de campaña, sospechosos de haber sido pirateados por los rusos para ayudar a la campaña de Donald Trump. Tras la filtración, el Departamento de Justicia acusó a 12 hackers rusos por el incidente.

Ataque al Partido Laborista del Reino Unido

El grupo hacktivista Lizard Squad atacó recientemente al Partido Laborista del Reino Unido durante las elecciones generales del país en diciembre de 2019. El ataque DDoS impulsado por una red de bots tuvo como objetivo a Jeremy Corbyn, el líder del partido en ese momento, así como el sitio web del partido.

El grupo también prometió lanzar más ataques tanto a los sitios web del gobierno como a los del partido laborista. En el pasado ha reivindicado la responsabilidad de ataques contra Sony, Microsoft Xbox e incluso Taylor Swift. Se ha informado de que el grupo ha recurrido a la delincuencia por motivos financieros en el ínterin, construyendo y alquilando su red de bots a través de un servicio de DDoS por encargo.