La tecnología sigue avanzando sin parar y aunque esto es excelente para el desarrollo de la sociedad, también tiene sus consecuencias, porque así como avanza permitiendo lograr resultados increíbles, también lamentablemente gracias a todos estos avances han nacido los hacker. Quienes además han ido perfeccionando sus métodos de espionaje con el pasar de los años.

Uno de esto nuevos métodos es conocido con el nombre de SIMjacker. Un método que fue descubierto por los expertos de Adaptive Mobile Security, y que se basa en un ataque a los teléfonos móviles. Este ataque lo realizan con la ayuda de un ordenador normal y un módem USB.

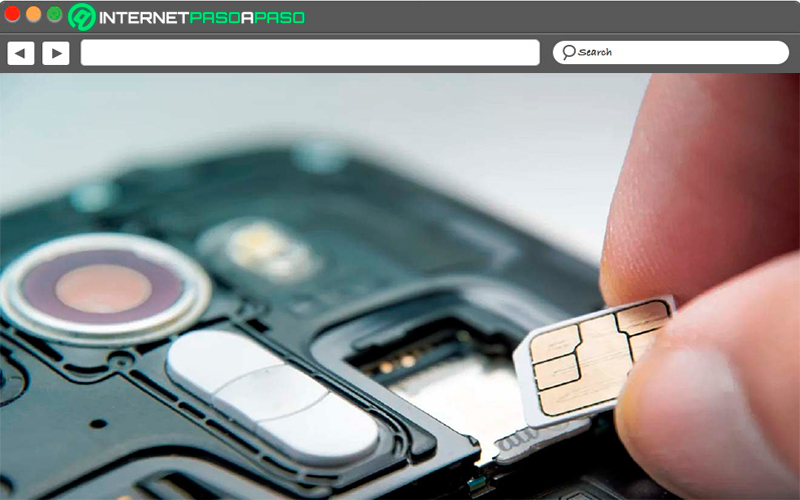

Por lo tanto, no se necesita de ningún tipo de equipo especial para lograrlo, como sucede con otros métodos de espionaje que comúnmente se utilizan. En donde sí se requiere de equipos especiales y una que otra licencia. Pero con SIMjacker esto ya no es necesario, porque simplemente se aprovechan de la vulnerabilidad que fue encontrada en las tarjetas SIM, que utilizan los dispositivos móviles.

¿Qué es un SIMJacker y para qué sirve este método?

SIMJacker, no es más que un ataque que fue creado gracias a la vulnerabilidad que se descubrió en las en las tarjetas SIM. Vulnerabilidad que se debe a que una parte del software de estas tarjetas, tienen un agujero de seguridad que le permite a un atacante remoto poder hackear tu móvil para espiarte, con tan solo enviar un SMS. Y lo que beneficia aún más este ataque es que es súper sencillo pues solo necesitan adquirir un módem GSM que cuesta aproximadamente 10 euros, y enviar mensajes (SMS).

El caso de “SIMJacker” fue descubierto en el mes de septiembre del año 2019. Para este momento se descubrió que el ataque estaba afectando los teléfonos móviles de muchas personas alrededor del mundo y que esto se debía a que las tarjetas SIM que estos comúnmente usan, poseen una vulnerabilidad que está relacionada con una parte de su software y que se conoce como S@T Browser o SIMalliance Toolbox Browser.

Siendo S@T Browser, la parte del software que les permite a los operadores realizar muchas de sus funciones y además, este contiene todas las instrucciones que le indican al terminal cuando se tiene que enviar un mensaje corto, ejecutar algún comando, realizar llamadas, ingresar al navegador o utilizar los datos. Con este ataque, prácticamente se secuestra la tarjeta SIM del usuario a través de un mensaje que permite conocer la ubicación y el ID del dispositivo. Y una vez obtengan estos datos el sistema devuelve otro mensaje al atacante, con la información solicitada.

¿Cuáles son los principales riesgos de ser atacado mediante mi SIMcard?

SIMjacker, es un ataque que empieza a través de un mensaje de texto que contiene una especie de código “spyware”. Y este es posible gracias a que aún muchas operadoras siguen trabajando con S@T Browser, una parte del sistema operativo que utilizan aún las tarjetas SIM en muchos países del mundo, a pesar de que es bastante antiguo. Sin embargo nunca se pensó que llegaran a aprovecharse de esta vulnerabilidad y mucho menos que se pudiera generar tanto daño con tan solo enviar un mensaje SMS.

Pues aunque parezca algo increíble, con tan solo recibir un mensaje SMS el atacante es capaz de obtener la ubicación del dispositivo y su IMEI. Y con estos datos, puede fácilmente utilizar la identidad del usuario que está registrado como dueño de esa tarjeta SIM, para realizar llamadas, enviar estafas de números premium por SMS, ingresar a enlaces maliciosos desde el navegador del usuario, reproducir sonidos en el teléfono móvil, desconectar la tarjeta y obtener la información total del dispositivo.

Y lo peor de todo, es que estos ubican a sus víctimas a través de coordenadas que les indican que suscriptores se encuentren a menos de cien metros. Y una vez son detectados, los usuarios no son capaces de percatarse de que su tarjeta SIM está siendo manipulada, pues estos no detectan el momento en que el SMS preparado ingresa a su móvil, ni mucho menos cuando es enviada la respuesta con los datos que el atacante necesita para llevar a cabo su manipulación.

¿Cómo funcionan los ataques SIMJacker? Principales métodos para atacar

Los ataques de SIMjacker, funcionan gracias a un fallo que presentan algunos de los modelos de tarjetas SIM que son utilizadas por los dispositivos móviles actualmente, a pesar de que este modelo de SIM trabaja con tecnología que ya está obsoleta. Y básicamente gracias a eso es que estos modelos de tarjetas SIM permiten que a través de un mensaje de texto se pueda hackear el teléfono móvil y que por supuesto el atacante acceda a la información de la geolización de la víctima.

Para lograr su cometido, los atacantes utilizan la interfaz que es utilizada por las operadoras. Interfaz a través de la cual los operadores móviles se comunican con la tarjeta SIM que se encuentra dentro de los dispositivos móviles que se encuentran afiliados a sus servicios. Y aunque se pensaba que esta interfaz no podía ser vulnerada SIMjacker nos ha demostrado que sí.

Y que a través de este ataque se pueden enviar comandos que son capaces de rastrear la ubicación del dispositivo, además que pueden obtener el código de identificación IMEI de los teléfonos móviles. SIMjacker se ha convertido en un caso bastante crítico, porque los usuarios no son capaces de detectar esta invasión a su privacidad, permitiendo entonces que manipulen su información y que realicen operaciones con su identidad.

Consejos para mantenerte protegido de ataques SIMJacker en tu móvil

Lamentablemente, todas las personas están expuestas a sufrir un ataque malicioso que sea desarrollado por hackers. A pesar de que las operadoras móviles deberían brindar a sus usuarios toda la seguridad necesaria para evitar que este tipo de eventos ocurran. Pero lamentablemente no es lo que está sucediendo, por lo tanto, debemos estar preparados y seguir una serie de consejos que nos ayudarán a proteger nuestro dispositivo móvil de ataques como SIMjacker.

Utiliza una contraseña de seguridad

Se cree que es mucho más sencillo acceder a su teléfono móvil si no tienen una contraseña de seguridad, y ciertamente lo es. Pero por ahorrarse un poco de tiempo, dejan toda su información expuesta para que cualquier persona que tome su teléfono celular tenga acceso a ella. Y todos estamos claros que la información que almacenamos actualmente en nuestro celular es fundamental y valiosa para nuestro día a día. Así que porqué dejarla desprotegida, sólo por ahorrarnos dos segundos.

Lo mejor que puedes hacer entonces, es utilizar una medida de protección que impida que cualquier persona acceda a tu información. Y la mejor opción que se encuentra actualmente, es el uso del lector de huella dactilar, este se ha convertido en el método de protección más seguro para los dispositivos móviles. Si tu dispositivo no posee esta opción de seguridad, puedes apostar a la contraseña numérica o al patrón de desbloqueo.

Bloque las App más delicadas

Actualmente, existen una serie de aplicaciones que permiten realizar un bloqueo adicional al del teléfono en general. Este bloqueo adicional consiste en un bloqueo de seguridad para cada una de las aplicaciones que nosotros consideremos necesarias, de igual forma este bloqueo puede ser a través de la huella dactilar, de una contraseña numérica o de un patrón de desbloqueo.

Utilizar la navegación oculta

Los dispositivos móviles, también nos permiten utilizar la navegación oculta, así que no dudes en utilizarla. Porque gracias a este tipo de navegación, el dispositivo no almacenará en su historial las búsquedas que realices en la web.

Las aplicaciones antirrobo

Este tipo de aplicación es de gran ayuda, ya que en el momento que pase un evento no deseado, esta permitirá localizar el dispositivo móvil a través del sistema de posicionamiento global GPS. Y además de ello podremos acceder a su base de datos desde la web.

Las redes Wi-Fi públicas

Cuando nos conectamos a una red de Wi-Fi pública, somos presa fácil para cualquier hacker. Así que lo más recomendable es que no nos conectemos a este tipo de redes, porque al hacerlo estamos permitiendo que nuestro tráfico de datos pase por delante de los ojos de muchos, permitiendo tal vez que accedan a nuestra información privada.

No descargues cualquier tipo de App

Cuando descargamos una aplicación, debemos cerciorarnos antes de su confiabilidad. Pues el mundo de la web está lleno de virus y de aplicaciones malintencionadas, que solo buscan dañar nuestra información y en muchas ocasiones nuestra integridad.

Actualiza tu dispositivo

Mantén al día todas las actualizaciones de software de tu dispositivo, ya que en cada una de ellas existe una nueva medida de protección que favorecerá tu equipo.

Realizar copias de seguridad

Realizar copias de seguridad con frecuencia es bastante bueno y para eso se debe elegir varios tipos de soportes. Uno de ellos es el soporte físico, que se realiza a través de DVD o en un disco duro externo. O través de una copia de seguridad en la nube, en Google Drive, Dropbox o uno similar.

Los permisos de las App

Por último, encontramos los permisos que se le concede a cada una de las aplicaciones instaladas en el equipo. Actualmente cada vez que se decide instalar una App en el dispositivo móvil esta solicita una serie de permisos para poder acceder a las funciones del dispositivo y así poder funcionar correctamente.

Sin embargo, es importante ser muy cuidadosos con esto y saber a qué aplicación se les está concediendo los permisos y sobre todo para qué necesita esa aplicación el permiso. Por lo general con las Apps oficiales no ocurre ningún tipo de problema, pero si es una App desconocida es importante evaluar si es factible los permisos que está solicitando, para evitar así problemas a futuro.