Actualmente los niveles de seguridad informática de las empresas y compañías a nivel mundial se han visto muy afectados, por lo que han tomado la decisión de aumentar todos estos niveles con el objetivo de poder brindar unas respuestas de seguridad satisfactoria ante cualquier tipo de amenaza.

Para poder estar al tanto de toda esta información es necesario aplicar lo que es el test de penetración. Esto se debe a que la mayoría de los auditores tienen como preocupación principal poder obtener información sobre el sistema operativo que tiene el ordenador o grupo de ordenadores que se está auditando. Para que se pueda obtener todos estos datos es necesario aplicar la técnica de OS Fingerprinting.

Esta técnica tiene como finalidad principal analizar las huellas que deja cada uno de los sistemas operativos en sus conexiones de red, ten en cuenta que no existen dos personas con la misma huella dactilar, lo mismo sucede en estos equipos tecnológicos. Es por ello que aquí te vamos a explicar un poco más sobre esta técnica y cómo puedes comenzar a protegerte de ella.

¿Qué es un ataque de huella de sistema operativo y cómo funciona?

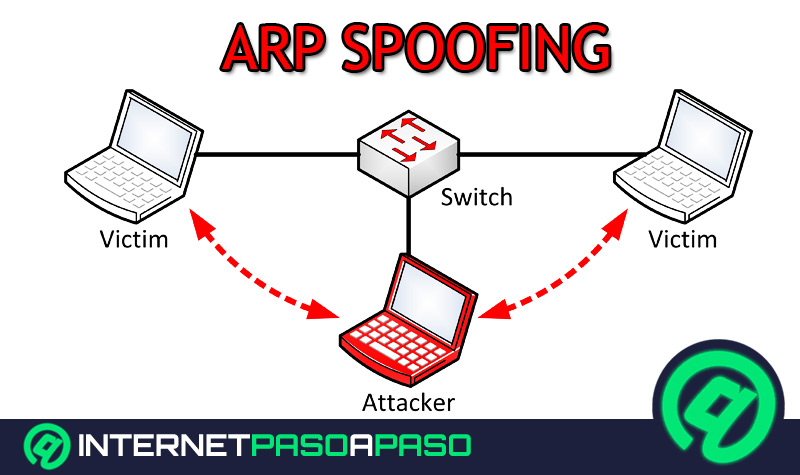

Para poder frenar estos tipos de ataques en los sistemas informáticos es muy importante poder saber de qué tratan y cuál es su función principal. Es así como el OS Fingerprinting es un proceso encargado de la recopilación de información que le permite a los usuarios poder identificar el sistema operativo que está utilizando el ordenador objetivo.

De esta manera, el OS fingerprinting está basado principalmente en que cada uno de los sistemas operativos responde de forma diferente a los distintos paquetes malformados. De esta forma utilizan herramienta que les permite poder comparar cada una de las respuesta con una base de datos con referencias conocidas, por lo que es posible poder identificar el SO que maneja cada una de las máquinas.

También es importante mencionar que este tipo de ataque es también conocido como huellas digitales. Aquí sucede lo mismo que con las huellas humanas, estas son completamente únicas, es decir, que ningún aparato tecnológico puede tener la misma huella que otro. Incluso en las huellas digitales son mucho más únicas que el ADN.

Por lo tanto, toda esta técnica ha sido utilizada como una buena opción para conseguir un análisis y recolección no muy costoso de qué tipos de SO tienen los equipos objetivos, ya que esto permitirá identificarlos uno a uno.

¿Cuáles son los diferentes tipos de ataques de OS Finger Printing que existen?

Hay que mencionar que este tipo de ataque de OS Fingerprinting tiene dos tipos, uno de ellos es el activo y el otro el pasivo, cada uno de ellos tiene su propio método de ataque.

Es así como a continuación te vamos a enseñar en qué consiste cada uno de ellos:

OS Fingerprinting activo

Este método conocido como el activo está encargado en hacer que cada uno de los sistemas operativos responda de manera diferente a una gran variedad de paquetes que han sido malformados. Para ello se encarga de utilizar diferentes herramientas que permitan comparar cada una de las respuestas con una base de datos en específica.

Esta base de datos es utilizada como una referencia conocida que permite identificar cual es el SO que está utilizando cada uno de los ordenadores objetivos. Para este tipo de ataque es muy común utilizar herramientas como Nmap, la cual es utilizada por la mayoría de los atacantes debido a que presenta un alto índice de efectividad.

OS Fingerprinting pasivo

Este método consiste en ser pasivo, esto quiere decir que a diferencia del activo este no actúa directamente sobre el sistema operativo del equipo objetivo, sino que actúa es en el análisis de los paquetes que son enviados por el propio sistema objetivo a través de una técnica conocida como sniffing.

Todo esto permite comparar cada uno de esos paquetes con la base de datos que se tiene como referencia de todos los diferentes paquetes de los sistemas operativos, tal cual como sucede en el método anterior. Por lo tanto, esto permite que se puedan identificar

Principales diferencias

Tanto el método activo como el pasivo tienen diferentes aspectos a favor y en contra de cada uno de ellos, en el caso del OS activo resulta ser un método mucho más directo y confiable que aquel que se realiza con el pasivo. Esto se debe a que existe una interacción directamente con el SO objetivo. Sin embargo, tiene una contra, y es que al momento de la interacción se suele generar tráfico de red en el objetivo, lo que puede llegar a generar algunas sospechas.

Mientras que en el OS Fingerprinting pasivo este suele ser mucho más silencioso en ese aspecto por lo que no generará ningún tipo de tráfico y las sospecha no se harán presente. En este caso solo se encarga de interceptar aquellos paquetes de la red del sistema operativo objetivo. Pero al igual que el activo tiene su contra, y es que termina siendo más complejo al momento de obtener un conjunto de paquetes que permitan realizar la distinción del SO.

Aprende cómo protegerte de los ataques de OS Finger Printing

Teniendo en cuenta que en los ordenadores informáticos se puede llegar a tener una gran cantidad de datos e información muy importante, es fundamental poder conocer y tener en cuenta todas las medidas de protección que se pueden emplear para evitar recibir cualquiera de estos ataques que pueden resultar mortales para muchos.

Por lo tanto la protección contra la entrada de huellas digitales para los ataques se puede conseguir principalmente al momento de limitar lo que es el tráfico de un sistema defensivo. A todo esto se le debe incluir lo que son los bloqueos de marcas de tiempo del saliente ICMP, el bloque de máscaras de direcciones, el tráfico de control en mensajes, y el bloqueo de respuestas de eco ICMP.

También se puede hacer uso de una herramienta de seguridad que pueda estar alerta de cualquier huella digital potencial, estas pueden coincidir con otra máquina que tenga una configuración Fingerprinting. También se puede aplicar lo que es el bloqueo o restricción de los TCP para la toma de huellas dactilares / IP proporcionan una protección contra los escáneres de vulnerabilidades que buscan estudiar cada una de las máquinas objetivos.

De esta manera, el bloqueo de los mensajes ICMP se convierte en una serie de defensas más que necesarias para una protección completa contra los ataques. También se puede hacer uso de una herramienta de depuración que permita confundir los datos de las huellas dactilares de TCP / IP. Estas herramientas están disponible para casi todos los SO como lo son Windows, FreeBSD, Linux, entre otros.