Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

Los hackers existen y a pesar de no ser tan violentos físicamente como los piratas, pueden serlo emocionalmente. En esta década muchos se habían olvidado de ellos hasta que hicieron una aparición maestra robando fotos privadas e íntimas de decenas de actrices famosas, dejando sus desnudos cuerpos expuestos a los ojos de millones de internautas que se encargaron de viralizarlas.

Si bien es poco probable que alguien quiera una foto tuya, si puede que algún individuo intente hackearte para simplemente dañar tu imagen públicamente compartiendo contenido en tus redes sociales a tu nombre, robar tus datos bancarios para estafarte u obtener información que le permita chantajearte. Estas son cosas a las que todos estamos expuestos y aunque quien quiera hacerlo debe tener conocimientos suficientes, no es menos cierto que si se lo propone podrá conseguirlo.

Como nos preocupamos por tu seguridad, en este post te mencionamos cuales son los métodos más utilizados por los Hackers para descifrar contraseñas de redes sociales, correos electrónicos y hasta de tu WiFi. Al final de este post serás todo un experto en el tema e incluso podrás intentar varios de ellos, lo cual esperamos que sea con fines de aprender a protegerte y no para dañar a nadie más. Sin más que decir, comenzamos.

¿Cuáles son los métodos que usan los hackers (malos) para descifrar todo tipo de cuentas y contraseñas?

A pesar de los esfuerzos de las compañías en aumentar la seguridad de sus softwares, últimamente las amenazas de seguridad se han multiplicado, volviéndose a la vez más difíciles de evitar y haciéndonos cada día más débiles ante estos ataques.

Si usas bancos y pagos online, correos como Gmail, Facebook, Twitter u otras redes sociales, eres uno de los objetivos que buscan estos criminales a diario y la mejor forma de cuidarte es saber los métodos que utilizan para poder evitarlos, por eso te los explicamos a continuación.

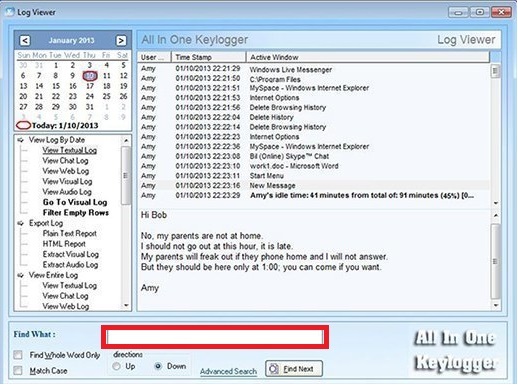

Keylogging

El keylogging, que hacen los denominados keyloggers, se basa en un programa o dispositivo pequeño que se encarga de capturar y almacenar todo lo que se copie o escriba en un ordenador. Los "hackers" de primer nivel pueden usarlo porque sólo requiere instalar de forma simple el programa.

El sistema keylogging es bastante efectivo, aunque un poco tedioso al momento de recopilar y estudiar la información obtenida tomando en cuenta la cantidad de cosas que escribe una persona a diario en redes sociales o trabajos, sólo para obtener los datos de inicio de sesión de correos/ redes sociales o bancas electrónicas. Sin embargo, permite hacer una simple búsqueda con términos como el siguiente “@ + .” para arrojar los correos introducidos y la contraseña como palabra siguiente. Para evitar que esto te suceda debes estar pendiente de tu bandeja de sistema.

En el "Administrador de tareas" de Windows, busca la pestaña "Procesos o Servicios". Deberá salir información de tus usos, si notas algo fuera de lo normal o sospechoso, realiza una búsqueda web con el nombre del proceso en cuestión y así saber exactamente que es.

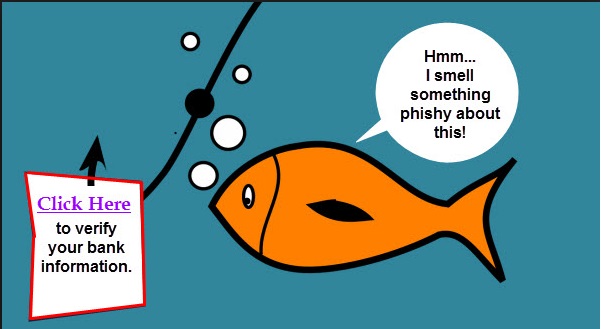

Phishing

El phishing es una de las técnicas de robo de identidades virtuales más populares, por su alta efectividad. El procedimiento es fácil y económico, no se requieren pesados softwares o ordenadores modernos. Básicamente se crea un medio, ya sea una falsa aplicación, un falso mensaje o un falso correo en el cual el usuario inicia sesión o proporciona los datos de su cuenta, según sea el caso.

Es muy usado en sistemas de bancos y es difícil percibirlo porque al "iniciar sesión" el servidor que aloja la página falsa envía una imagen del panel dentro de la banco como normalmente lo haría. Por supuesto el atacante recibe un archivo de texto con esta información y así puede entrar a la cuenta cuando lo desee.

Para evitarlo, debes estar muy pendiente a la barra de direcciones en tu navegador y verificar que sea correcta formal y no tenga ningún tipo de error.

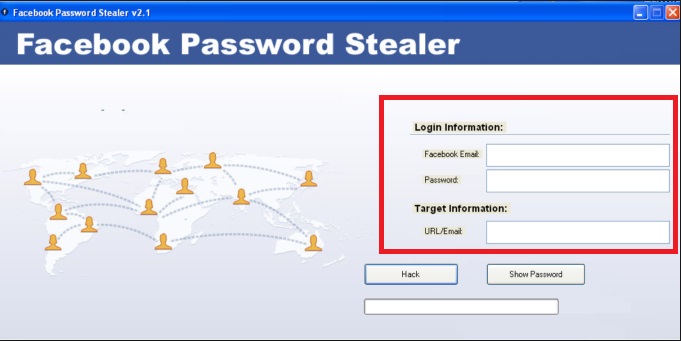

Stealers

Los famosos stealers, son aplicaciones automatizadas que roban datos sensibles como contraseñas almacenadas en la memoria del navegador. Aunque no sean muy efectivos existen muchas opciones entre las que un perpetrador puede elegir y así tener una interfaz para programar comandos que irán tomando la información y registrándola en un sistema al cual es posible acceder en cualquier momento.

Para evitarlo se pueden usar sistemas de contraseñas maestras con ayuda de Keepass, Login Control o cualquier otro programa parecido.

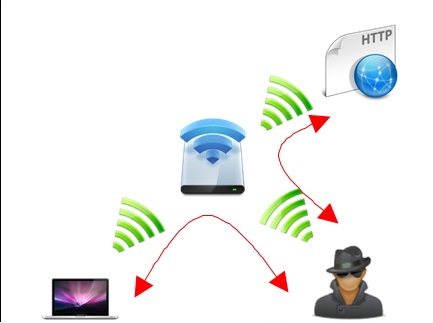

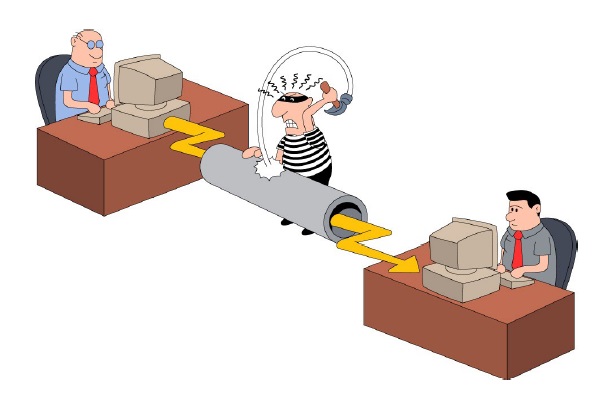

Sidejacking

Aprovechando a quienes estén conectados a una determinada red WiFi, sea pública o privada, el maleante realiza un secuestro de sesión normal a través de la red. La única forma de mantenernos sin peligro de esto es evitar redes WiFi desconocidas o usar Firesheep para comprobar que nadie esté usando un sistema de secuestro en dicho WiFi.

Virus, Spyware, Troyanos y Gusanos

Los más conocidos y usados son los archivos maliciosos que suelen ir unidos a lo que descargas en internet, sea música, documentos, libros o programas. Si descargas algo de forma gratuita debes tener en cuenta que la facilidad con la que accediste a ellos puede estar cubierta de problemas graves e infecciones que harán daño a tu pc.

Existen muchos tipos de archivos que al descargarlos se pueden alojar en tu ordenador, cada uno le proporcionará detalles de tu información distintos a quien lo haya implantado, así que asegúrate de descargar en sitios seguros y confiables.

Mediante Teléfonos

Aunque las famosas billeteras virtuales en los smartphones solucionan problemas cotidianos, también son una forma por la cual es fácil robar información y dinero. Existen muchos programas como Mobile Cpu que puede grabar la información escrita en el móvil, incluyendo las contraseñas de las redes sociales y los bancos.

Hijacking

Las cookies de los navegadores sirven para autentificar la identidad de un usuario, recuperar parte de la información y la interacción del mismo en cada web para personalizar la experiencia.Sin embargo, esto da pie al secuestro de sesión o sesión hijacking.

Se realiza en redes LAN usando torneos de juegos, cibercafes, redes laborales o de instituciones.Alguien puede usar aplicaciones de sniffing o técnicas de ARP spoofing que realizan una búsqueda de referencias de las cookies de acceso a los sitios que no utilizan HTTPS, de esta forma acceden a la cuenta de forma sencilla. Para evitarlos, usa protocolos de protección HTTPS y otros al iniciar sesión en cualquier red o comunidad y elimina las cookies con regularidad.

Lista de programas y aplicaciones para hackear y hackear contraseñas

La batalla de ciberseguridad tiene varios años. Con las nuevas tecnologías y modernismo, lo más usado actualmente son las herramientas que se pueden alojar en diversos sistemas operativos y de manejo sencillo. Se han desarrollado una gran cantidad de programas y aplicaciones distintas para descifrar claves de acceso en distintas plataformas. A continuación podrás conocerlas.

Brutus

Es un programa en línea que permite conocer todo tipo de contraseñas. Esta disponible en Windows y funciona con HTTP a través de una autenticación básica de formularios HTML/CGI, FTP, POP3, SMB, Telnet y otros. Tiene muchos años funcionando aunque su última actualización fue en el 2000.

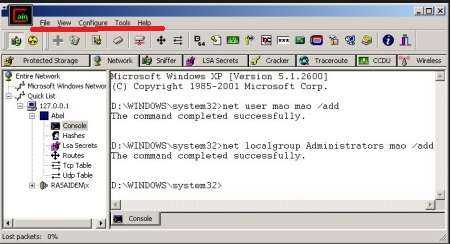

Cain and Abel

Más en Seguridad informática

- ¿Cuáles son las principales vulnerabilidades de los sistemas operativos? Lista 2024

- ¿Cuáles son los mejores antivirus gratuitos para instalar en PC Windows 10 y estar protegidos? Lista 2024

- ¿Cuáles son los datos de usuario y contraseña por defecto para entrar en cualquier router?

- ¿Cómo compartir carpetas y archivos de Google Drive con contraseña para proteger tus documentos? Guía paso a paso

- Niveles de seguridad de LOPD ¿Cuáles son y cómo cumplirlos según esta Ley Orgánica?

SÍGUENOS EN 👉 YOUTUBE TV

Cain y Abel, según la traducción es un programa popular en el descifrado de contraseñas. Funciona de forma eficiente en sistemas operativos Microsoft, lo que permite es recuperar o desencriptar las contraseñas usando alfabetización de red, codifica la contraseña, recupera claves WiFi, graba conversaciones, realiza criptoanálisis, revela cuadros de contraseña, analiza protocolos de enrutamiento y descubre claves en la memoria caché.

Es principalmente usado por profesionales, ya sea en uso de investigación y análisis forense, aunque también hay quienes lo usas de forma maliciosa.

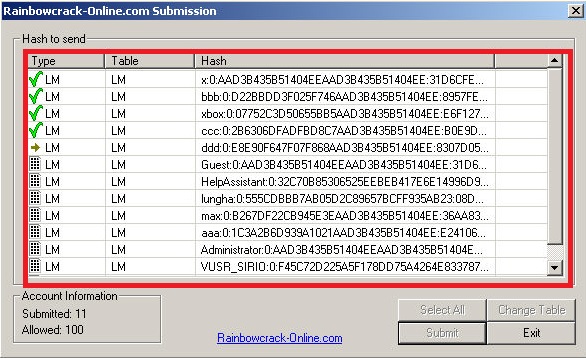

RainbowCrack

Este programa reduce el tiempo que se requiere para descifrar las contraseñas usando mesas de pre computadoras llamas tablas de arcoiris. Es posiblemente el más difícil de utilizar ya que requiere de conocimientos sumamente técnicos para poder hacer un trabajo eficiente, pero quien sepa utilizarlo podrá descifrar prácticamente cualquier contraseña que le plazca.

Está disponible para sistema operativo Windows y Linux. Justamente en este último es donde resulta más efectivo ya que es un sistema operativo de código abierto que puede ser modificado a placer por el usuario para hacerlo especialmente potente utilizando RainbowCrack.

John the Ripper

Bastante conocido y rápido en funcionamiento. Esté software de Unix, Windows, DOS, BeOS y OpenVMS permite la detección de contraseñas débiles. Además posee una versión profesional para mayores funciones. Es una herramienta especialmente diseñada por hackers para ser utilizada por otros sin ninguna buena intención de por medio.

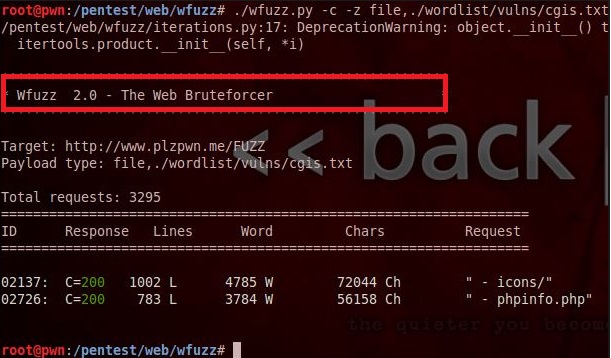

Wfuzz

Creado para los ataques de fuerza bruta. Lo que puede hacer este programa es buscar recursos no vinculados como directorios, servlets, scripts y otros, así como formulas con los parámetros de usuario y contraseña para mayor facilidad a la hora de analizar los resultados. Usa bruteforce GET y POST para controlar inyecciones SQL, XSS, LDAP y otras.

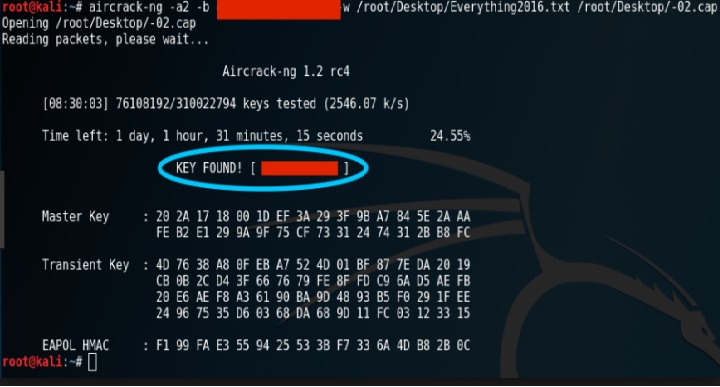

Aircrack ng

Aircrack es un programa creado hace varios años que analiza paquetes de cifrado inalámbrico para descubrir contraseñas a través de craqueo con algoritmos. Implementa un ataque FMS estándar y además optimiza con ataques Korek y PTW, por todo esto es un método bastante potente, eficiente y rápido si lo comparamos con herramientas de crackeo WEP. Está disponible para Windows y Linux.

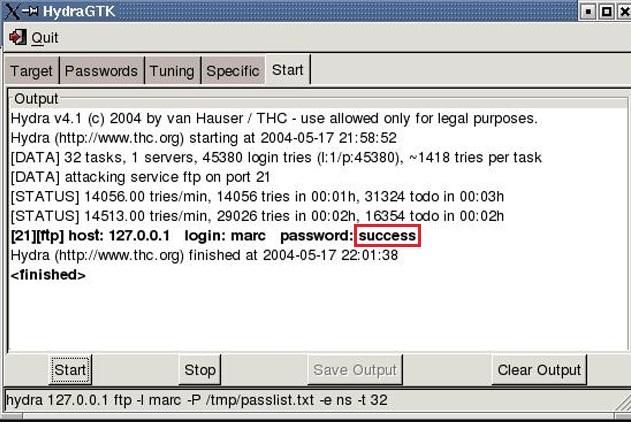

Thc Hydra

Su funcionamiento se destaca por realizar ataques veloces con hasta 3 protocolos en conjunto, entre los cuales están, Telnet, FTP, HTTP, HTTPS, SMB y otros. Permite adicionar módulos y modificar las características de ataque para mayor potencia. Está disponible en todos los sistemas operativos incluidos BSD Libre, Solaris, OS, Linux y Windows, además es compatible con la mayoría de los protocolos de red existentes.

Consejos para evitar que descifren tus contraseñas

Ahora que conoces todas las formas comunes por las cuales alguien puede entrar a tu pc o a tus plataformas haciendo uso de tus datos, aunque también existen muchos métodos que aún no conocemos. Por eso, debes protegerte muy bien.

Si en tu vida fuera de internet tienes cuidado a la hora de ir al banco o hacer cualquier cosa, de igual modo debes hacerlo en la red no puedes olvidar que hay millones de personas que quieren hacer daño, pero te preguntarás ¿Cómo protegerte en la red?.

Afortunadamente existen muchas acciones que puedes empezar a implementar para aumentar tu seguridad. Es indispensable que para cada red social realices cosas para estar un poco más seguro, por eso te detallamos exactamente lo que debes hacer para estar seguro en cada sitio de internet.

De Facebook

Debido a los ataques y robos de cuentas comunes, la plataforma ha diseñado sus propios métodos internos de seguridad, para que quien desee pueda usarlos y evitar ser la próxima víctima. Facebook usa métodos de autenticación para asegurarte que siempre seas tu el que inicia sesión en tu cuenta, son muchos y puedes activar alguno o todos según lo requieras

- Códigos de mensajes de texto (SMS) del teléfono celular.

- Códigos de seguridad del generador de códigos.

- Tocar la clave de seguridad en un dispositivo compatible.

- Códigos de seguridad de una aplicación de terceros.

- Aprobación tu intento de iniciar sesión desde un dispositivo reconocido.

- Códigos de recuperación impresos.

Para activar alguno debes dirigirte a la "Configuración de la cuenta" y una vez allí, al apartado de "Seguridad". Te encontrarás con cada una de las opciones y verás información de su uso.

Del WiFi

Aparte de robar tu información, si alguien usa tu WiFi sin autorización puede ocasionar problemas en tu conexión y poner pesada la red, por eso realiza las siguientes acciones y asegúrate que nadie pueda conectarse sin que lo apruebes.

- Oculta la red: cuando alguien desde su dispositivo busca las redes disponibles aunque la tuya tenga contraseña, aparecerá en el listado y podrán usar programas para descifrarla. Lo mejor que puede hacer es volver tu red invisible. Para esto entra a la configuración del Router y en la sección de Información básica donde se encuentra el nombre busca la casilla para ocultarlo. No habrá problemas si tu mismo deseas conectar otro equipo en el futuro porque entrando a la configuración nuevamente puedes añadirla.

- Cambia el nombre: por precaución enseguida que instales un router, dentro de la configuración debes cambiar su nombre predeterminado, ya que, normalmente posee información del fabricante lo que le da mayor facilidad a quienes quieren saber tu contraseña.

- Cambia la contraseña: Al igual que el nombre, los routers vienen con contraseñas por defecto dependiendo de la marca, aunque en general la mayoría poseen las mismas. Así que lo mejor será cambiar esto como medida básica. Puedes hacerlo en el panel de configuración, en el apartado WLAN.

- Cambia la contraseña del router: tu internet tiene dos contraseñas, la del WiFi y la de la configuración del router, no te confundas. Debes cambiar las dos y de preferencia que sean diferentes. En la del router debes tener aún más cuidado de que no la puedan averiguar porque para entrar al panel basta con hacer una búsqueda de dirección ip en internet, si consiguen los datos de acceso podrán cambiar desde la contraseña del WiFi hasta los dispositivos que tengan acceso y la potencia.

De tu correo electrónico

La mayoría usa el correo para todo, desde recibir información de trabajo y hasta tenerlo sincronizado con el resto de las redes sociales, así que si tienen acceso a tu bandeja de emails, tendrán acceso a prácticamente toda tu vida. Tu puedes evitar esto, llevando a cabo los procedimientos sencillos que te mostramos a continuación.

- No abras correos extraños, que provengan de remitentes sospechosos o fuera de lo normal

- No clickees los enlaces en correos desconocidos, especialmente si se ven poco confiables

- No proporciones información confidencial, si te llega un correo diciendo que es el banco, es un farsante, los bancos nunca hacen esto así que ignóralo y evita que roben tus datos.

- Habilita el filtro anti-spam.

- Usa varias cuentas, destina cada una a un uso para evitar que tu email donde te llegan cosas bancarias e importantes esté en mano de bloggers o en páginas de internet donde te darán información de algo.

- Utiliza una buena contraseña, no uses nada fácil de adivinar, elige muchos caracteres en mayúsculas, minúsculas, símbolos y números. Para no olvidarla puedes guardarla en un programa de contraseñas o anotar en una libreta segura.

- Accede sólo desde tus equipos, evita entrar desde cybers, cafés o computadores de desconocidos, no sabes qué programa pueden tener y si están guardando tu información.

- Trata de no usar redes WiFi públicas y gratis, algún maleante puede estar usándola también y robando datos de quienes se conectan, ten cuidado con eso.

- Utilizar el envío en copia oculta (CCO) al enviar a varios destinatarios, de esta forma se protegen las direcciones.

![¿Cuáles son las mejores herramientas de seguridad para estar protegidos en MacOS? Lista [year]](https://internetpasoapaso.com/wp-content/uploads/¿Cuáles-son-las-mejores-herramientas-de-seguridad-para-estar-protegidos-en-MacOS-Lista-year.jpg)

lpgbpro 9838

Hola buenas que necesito ayuda y usted parece bastante experimentado bueno que lo que quiero decir es que hace unos días estaba jugando tranquilo a un juego llamado fortnite y alguien cambio la contraseña de mi cuenta y busco la manera de saber que contraseña me puso porque me robó mi cuenta, lo bueno es que solo necesito e la contraseña porque el correo me lo se porfavor respóndeme

Super

Nombre

ERROR: por favor, escribe un comentario.