Los archivos torrent, y los clientes necesarios para interpretarlos, son, en la actualidad, el modo más fiable, sofisticado y, en ocasiones, seguro, de intercambio de información a través de las redes P2P o Peer to Peer.

Estos nos permiten recomponer todo tipo de archivos que los usuarios tengan en sus equipos y estén compartiendo en la red, de manera que podamos descargarlos para disfrutarlos nosotros.

Debido a su creciente uso, su utilidad y sus interrogantes en cuanto a la legalidad, los derechos de autor, la ética y otros puntos a considerar, resulta interesante saber qué son exactamente estos archivos, en qué consisten, cómo se utilizan y qué nos ofrecen, y eso es lo que veremos a continuación.

¿Qué es un archivo Torrent y para qué sirve? Definición

Un torrent es un archivo con capacidad de almacenaje de metadatos susceptibles de ser usados por un cliente del protocolo BitTorrent. Este contiene información sobre un archivo de destino (URLs de trackers diversos), es decir, nos muestra cómo es un archivo X pero no cuenta con su contenido como tal.

Lo que incluye es la localización de las partes de aquel contenido que nosotros deseamos conseguir. También podemos encontrar, en algunos de ellos, metadatos adicionales, denominados "propuestas de mejora".

La estructura, codificada sí o sí con UTF-8 (codificación Unicode e ISO) pasa por incluir:

- Announce: Es la URL del tracker.

- Info: Un diccionario versátil con claves independientes.

- Name: Se sugiere un directorio para guardar el contenido que se descargue.

- Piece length: Es el peso, en bytes, de cada pieza.

- Pieces: Listado de hash que tiene cada pieza (los hash hacen que las modificaciones sean detectadas, sirviendo para evitarlas).

- Length: Peso, en bytes, del archivo una vez compartido.

- Files: Listado de diccionarios, uno por archivo (contenido multiarchivo, evidentemente). Cada cual cuenta, a su vez, con:

- Path: Listado de cadenas de los nombres de los subdirectorios, siendo el final el que dé el nombre verdadero al archivo.

- Length: Una vez más, el número de bytes del archivo.

Después, nos topamos con otras claves opcionales como son:

- Announce-list: Representará listados de rastreadores alternativos.

- Creation date: Es la fecha en la que se creó el torrent (formato UNIX).

- Comment: Es libre y permite informar de lo que se desee.

- Created by: Cómo y quién creo el .torrent.

- Private: Indicará si es posible la búsqueda de pares manteniendo al margen los rastreadores indicados.

Su funcionamiento incluye, de hecho, la división del contenido original en piezas o fragmentos informativos que se colocan en diferentes hosts, sin limitación. Ello posibilita, entre otras cosas, la rápida descarga de contenido de mucho peso.

Un usuario, que será un cliente en la red, hace una demanda de un contenido, se analiza la información del torrent para saber dónde están los pedazos del original y recomponerlo tras su descarga.

¿Qué es el protocolo BitTorrent y cómo funciona? Definición

Este es un protocolo de los varios que se establecen para posibilitar y mantener una comunicación en redes P2P. Resulta ser de los más comunes y se basa en la transferencia de archivos (de gran tamaño) por recomposición de sus partes, alojadas en hosts diferentes. Este protocolo aparece en el año 2001 y ha sido recientemente adquirido, debido a su éxito, por 140 millones de dólares.

Son muchos los clientes (softwares) que se basan en él y, a su vez, se puede utilizar en SO variados. Esto aumentó cuando se produjo el cierre de la conocida web Megaupload, cambiándose la manera usual en la que se produce la descarga y(o el intercambio de archivos.

Este protocolo trabaja con archivos .torrent, siendo su método de funcionamiento el que ya hemos visto: creación de un archivo original, creación del .torrent, distribución convencional de este, uso de nodos para tener disponibilidad en clientes BitTorrent (semillas), demanda del contenido por parte de un usuario (ejecución del .torrent desde su cliente), creación de nodo por parte de este nuevo usuario receptor, intercambio de las partes con la semilla y, teniéndolas, con otros usuarios que pasarán a ser receptores.

Un aspecto interesante resulta ser la posibilidad de continuar la descarga por donde la dejamos, haciéndola en varias sesiones. Ello se debe precisamente a ese funcionamiento de descarga de partes. El cliente va ordenando las que consigues y detectando las que faltan, de manera que simplemente debe buscar las que no se encuentran en tu equipo para continuar, sin que tú pierdas nada.

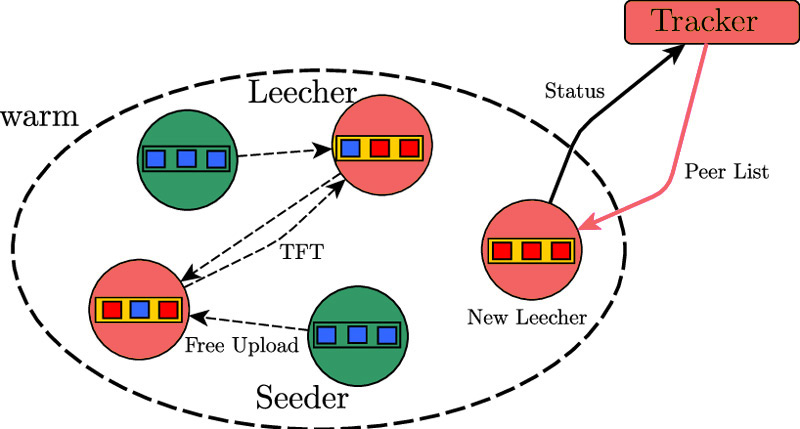

Estructura de una red BitTorrent

Lo mejor de este tipo de red que se encuentra en BitTorrent es que su estructura es bastante sencilla. Esta incluye:

- Peers: Cada uno de los usuarios que conforman la red.

- Leechers: Traducidos como "sanguijuelas", son los usuarios que están mamando de un archivo pero que no lo tienen por completo, esto es, se encuentran realizando la descarga. Despectivamente se le da esta denominación a aquel usuario insolidario que descarga contenido pero evita que el resto de usuarios lo descargue de su equipo, inhabilitándolo.

- Seeders (semillas): Son los usuarios que cuentan con el archivo y de los que, por tanto, se descarga.

- Trackers: Es el servidor (rastreador) que, aun sin formar parte del proceso comunicativo de manera implícita, posibilita la conexión de los pares. Es con este recurso que se permite conocer quiénes tienen el archivo.

- Swarm: Se denomina como "enjambre" al conjunto de usuarios que el servidor busca.

- Archivo metainfo: Este es estático.

Lo primero que resulta esencial es preparar el servidor:

- El primer paso es, si no se está realizando ya, ejecutar un rastreador.

- El siguiente será hacer lo propio con un servidor web convencional.

- Es necesario que en este se haga una asociación entre la extensión .torrent, que es la que se utilizará en los archivos, y la aplicación en cuestión.

- Ahora habrá que generar los archivos .torrent a partir del contenido que será dado y de la URL del rastreador.

- Una vez generado, habrá que colocarlo en el servidor.

- Tras ello, será necesario incluirlo, enlazado, en un sitio web al que el usuario acceda.

- Finalmente, será momento de iniciar el downloader del archivo completo, denominado "de origen".

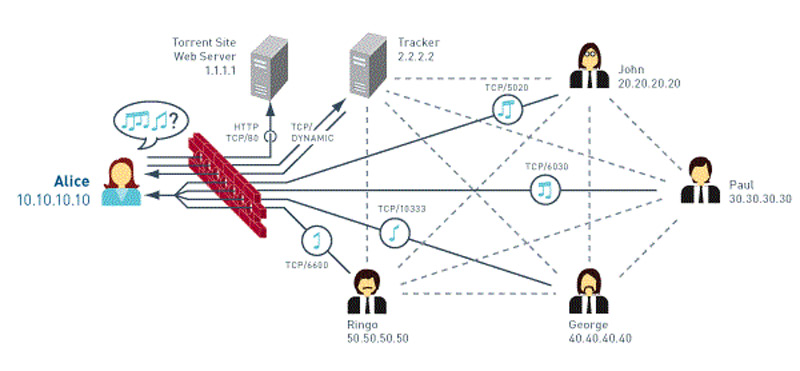

El funcionamiento del servicio se da de la siguiente manera:

- Un primer usuario se hace con un archivo .torrent de un servidor web (el que se ha incluido, desde servidores, en el anterior paso 6).

- Este archivo dispone de la información de interés.

- También se incluye la dirección del rastreador al que nos conectaremos para permitir la unión a la red.

- Se abre el archivo haciendo uso de un programa cliente capaz de interpretar la información que contiene. Estos se basan en el protocolo BitTorrent aunque algunos han optado por incluir mejoras para este.

- Una conexión HTTP permite la comunicación entre el rastreador y el par.

- Esta consiste en un despliegue de pares y semillas que cuentan con el archivo o sus partes y a los cuales nos podemos agarrar para descargarlo.

- A su vez, este rastreador coge información del nuevo par conectado para tenerla disponible para el resto.

- Conociendo la información, el par busca las partes del archivo deseado, comunicándose con otros.

- Solicitado, comienza el proceso de descarga en el equipo del usuario que acaba de unirse a la red y ha solicitado la búsqueda del contenido.

Para que esto ocurra, se tiene en cuenta que primero se descargarán las piezas más raras del archivo. Ello se determina mediante un algoritmo que trabaja con el número de copias que existe de las piezas según conjuntos de pares, determinando el siguiente par del que chuparemos el contenido.

Ventajas

Los aspectos positivos de BitTorrent y puntos que se pueden añadir para mejorarlo son:

- Contenido real: La ventaja principal que tenemos al utilizar este método es asegurarnos un contenido real, que es lo que promete ser, y no otro tipo de archivo o incluso un malware. Este ha sido siempre un gran problema de otros protocolos de redes P2P que permitían que el usuario descargase continuamente, por desconocimiento, archivos corruptos o falsos.

- Extensión DHT: Un nodo conserva cierta información de sus compañeros cercanos. De esta manera, aunque uno caiga, entre los demás se dispondrá de gran parte de su información, que podrá ser descargada aun cuando este esté fuera de funcionamiento. Es, en cierto modo, descentralizar parte del protocolo.

- Sembrado web: Además del modelo de descarga de semillas de otros usuarios, se dispone de, al menos, un archivo completo del que se podrán realizar las descargas.

- Supersiembra: Este método permite que la primera semilla de un archivo se desfragmente en un número menor de estas, de manera que existan menos partes que encontrar, reconocer y descargar y, por tanto, se disponga del contenido de una manera más rápida. Del lado contrario, las piezas no se pueden descargar en conjunto sino que cualquier usuario que se haga con una debe compartirla primero para que el usuario que tiene el archivo completo le pase la siguiente; de esta manera, se fomenta la participación de todos al tiempo que se impulsa la transferencia de contenido nuevo.

- Gran cantidad de opciones: La proliferación de esta forma de transferencia de archivos ha hecho que se multipliquen los sitios web que incluyen enlazado a los .torrent así como incluso han aparecido buscadores especializados para buscar (valga la redundancia) este tipo de archivos.

- Bloqueo de IPs corruptas: Se queda un registro de los bloques que cada IP pone a disposición de los demás. Cuando una de ellas envía demasiado contenido corrupto esta es bloqueada, de manera que siempre se tiene el sistema más o menos limpio de usuarios nocivos.

- Reducción del impacto de la distribución de contenido pesado: Se le atribuye el hecho de haber propiciado considerablemente esta reducción, dejando respirar a los servidores.

- Nodos móviles: El hecho de desmembrar los contenidos hace que dispositivos móviles también puedan hacer las veces de nodo, compartiendo, al menos, pequeños fragmentos.

Desventajas

Por otro lado, tenemos algunos puntos que hacen o podrían llegar a hacer que la experiencia del usuario no fuese todo lo positiva que se busca:

- Protocolo de modelo económico: Este hace que sea posible que un usuario descargue y descargue sin compartir nada o apenas nada (sólo durante el tiempo que permanece conectado para descargar lo que le interesa). Otra consecuencia es la posibilidad de crear identificadores falsos de un mismo par que se dedica a atacar, sirviéndosele datos solamente a él. Desgraciadamente, este protocolo no se encuentra en las mejores condiciones para tratar con clientes maliciosos, aunque algunos aspectos sí se han ido mejorando en la medida de lo posible.

- Actuación insolidaria: Es muy común, como ya hemos mencionado, el usuario que se mueve solamente por interés propio y que, una vez descarga el archivo de su interés, capa el acceso al contenido de que dispone y desaparece, alejándose de la tasa de descarga/subida deseada para mantener el sistema. Así, el contenido nuevo se difunde con rapidez los primeros días pero puede incluso llegar a morir si cae en manos de usuarios que no suelen conectarse a la red a menudo. Esta actitud ya se está corrigiendo con algoritmos y gracias a la incorporación de rastreadores privados, que registran estadísticas de tráfico y expulsan a quienes se alejen, en positivo, del valor 1 para la tasa mencionada.

- Rastreadores privados: Sin embargo, este nuevo recurso también resulta contar con un aspecto negativo, y es el consumo de tráfico total, que hace que incluso actúe de cuello de botella. Otros son la imposibilidad de conexión de nuevos pares si el rastreador cae o la formación de islas desorganizadas.

- Maleficiente para archivos pequeños: No resulta, en absoluto, un método adecuado para transferir archivos de pequeño tamaño por comparativa con el gran ancho de banda utilizado.

- Búsqueda de contenido: Los clientes no posibilitan la búsqueda de contenido; es necesario recurrir a sitios web externos donde se crean granjas de archivos .torrent.

![Las mejores combinaciones del teclado que no conocías y pueden cambiar tu vida en Windows y MacOS [year]](https://internetpasoapaso.com/wp-content/uploads/Mejores-combinaciones-del-teclado-que-no-conocías-y-pueden-cambiar-tu-vida-en-Windows-y-MacOS.jpg)