Hoy en día, la seguridad al momento de navegar en la red, es uno de los elementos más importantes. Ya que, cada vez son más los hackers o ciberdelincuentes que hacen uso de un sinfín de artimañas para obtener información sensible de los usuarios y con ello, cumplir sus cometidos sin previo consentimiento.

Como consecuencia, a pesar de que es prácticamente imposible mantener el 100% de tu privacidad bajo control al momento de acceder a Internet, existe la posibilidad de cifrar tus datos para así resguardar tu actividad, la información que intercambias y todo lo que publicas. Sin embargo, muchos desconocen ese concepto.

Por lo tanto, es muy significativo saber de qué se trata cifrar o encriptar datos, desde el punto de vista informático. Al igual que, diferenciar todos los tipos de cifrado de datos que hay, para así saber cuál es mejor utilizar. Por lo que, a través de este post, queremos explicarte en qué consiste y cómo funciona la encriptación de información en Internet.

¿Qué es cifrar o encriptar datos en informática?

A nivel informático, cifrar o encriptar datos consiste en ejecutar un algoritmo aplicado a una o varias contraseñas, para así transformar la información en cuestión en una cadena de letras, números y símbolos sin sentido. Por lo cual, es un procedimiento que causa la ilegibilidad de los datos de cualquier archivo y, en consecuencia, este se vuelve inservible para un usuario no autorizado al querer ingresar en él.

De tal manera, cifrar una información se traduce en ocultar el contenido de un mensaje a simple vista. Esto, con el objetivo de que haga falta una interacción específica para poder revelar dicho contenido. Tomando en cuenta que, pueden ser datos, archivos, mensajes o cualquier tipo de información que se maneje en Internet y/o sea enviada por medio de un dispositivo a la red.

Así, el cifrado de datos se cataloga como un óptimo sistema de seguridad que, normalmente, se emplea para proteger información de importancia que puede ser guardada o enviada por medio de Internet para cualquier trámite. Motivo por el que, también es capaz de resguardar datos personales o números de tarjetas de crédito. Ahora bien, en vista de que es la forma más especial que hay para impedir que un tercero lea la información de un sistema informático con fines malintencionados o logre robarla.

Se considera un método de seguridad esencial tanto para usuarios individuales como también para corporaciones. Ya que, en cualquier caso, es relevante garantizar la inviolabilidad de la información personal o privada enviada entre servidores y navegadores web. Gracias a todas estas particularidades, la criptografía o encriptación de datos en informática provee notables ventajas que vale la pena tener en cuenta.

Por ello, a continuación, mencionamos las más transcendentales de todas:

- Protege la privacidad de los usuarios en la red.

- Permite obtener comunicaciones mucho más seguras y garantiza la confidencialidad de los mensajes.

- Evita ataques cibernéticos, tales como: robo de identidad, fraudes bancarios, secuestro o pérdida de dispositivos con información sensible, etc.

¿Cuáles son los diferentes tipos de cifrado de datos y cómo saber cuál utilizar?

Si bien es cierto, existen diferentes tipos de cifrados en Internet. Pero, aunque son un sistema muy empleado por las aplicaciones que se utilizan hoy en día regularmente, los usuarios suelen desconocer cuales son y no siempre entienden cómo funcionan. En consecuencia, es relevante saber que clases de cifrado o encriptación de datos se manejan en la actualidad y, según sus características o ventajas, discernir cual se tiene que emplear al momento de navegar en la red o para este tipo de utilizaciones.

Así, aquí procedemos a presentarte dicha información de interés clasificada de la siguiente manera:

Según sus claves

Principalmente, los tipos de cifrado de datos se clasifican dependiendo de sus claves y las tareas a cumplir, es decir, en criptografía simétrica y criptografía asimétrica.

A continuación, te explicamos en que consisten:

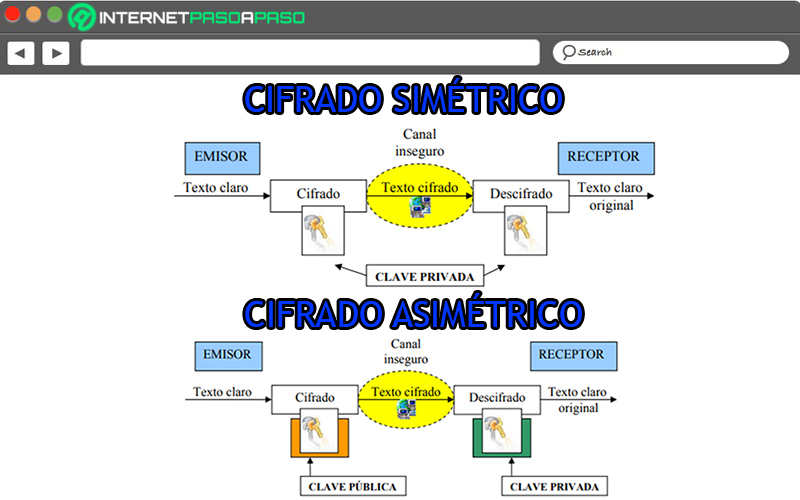

Cifrado simétrico

Básicamente, se trata de un sistema de seguridad que usa la misma clave para cifrar y descifrar el mensaje; la cual, tendrá que conocer tanto el emisor como también el receptor, previamente. De esa forma, un claro ejemplo de clave simétrica es la máquina Enigma del ejército alemán en la que habían configuraciones de claves nuevas para cada día.

Por ello, el cifrado simétrico enfatiza que no todas las encriptaciones se tienen que efectuar por medio de un programa de ordenador. Es decir que, cada usuario puede crear un código por sí mismo. Ya sea, utilizando el siguiente fundamento “a=1, b=2, z=3” para reemplazar las letras y números por su homólogo codificado para así, obtener un cifrado original.

Cifrado asimétrico

Se estima como una forma fácil y segura que, generalmente, se emplea para encriptar los datos que recibirás. Razón por la que, se realiza de manera electrónica y se basa en el uso de dos claves, a diferencia del cifrado simétrico.

Dichas claves son:

- La clave pública que se puede difundir a todas las personas que deseen enviarte cualquier tipo de información de manera cifrada.

- La clave privada que, como su nombre lo indica, no debe ser revelada a nadie. Así, es una contraseña que únicamente manejará una persona.

Gracias a ello, aunque cualquier usuario logre cifrar los datos con la clave pública, solo pueden ser leídos por aquel que tiene la clave privada. Esto significa que, la parte receptora será la única que cuenta con acceso a la clave de descifrado que permite ver y leer los mensajes. Además, se utilizan algoritmos complejos para generar ambas claves y gracias a eso, son altamente resistentes a los ataques por parte de ciberdelincuentes.

Comparación

| CARACTERÍSTICAS |

CIFRADO SIMÉTRICO |

CIFRADO ASIMÉTRICO |

|

Número de claves |

A medida que aumentan los usuarios, incrementará el número de claves. | Solamente se requiere un par de claves por usuario para que cada uno pueda cifrar mensajes para todos los demás. |

|

Velocidad |

Es muy rápido y ágil. Por eso, permite cifrar gran cantidad de datos y ahorrar tiempo simultáneamente. | Es mucho más lento y, por eso, no es la mejor opción si se requiere de un óptimo rendimiento. |

|

Seguridad |

En realidad, es poco seguro porque el hecho de comunicar la clave, aporta vulnerabilidad. | Más seguro que el simétrico, porque cuenta con la libertad de emitir claves públicas, mientras que la privada permanece con el usuario. |

En definitiva, si el factor más importante no radica en la velocidad o rendimiento, se recomienda utilizar el cifrado asimétrico por sus excelentes aportes para el usuario. Pero, si solo te importa cifrar muchos datos en poco tiempo, será aconsejable usar el cifrado simétrico.

Según sus algoritmos

Otra clasificación de los tipos de encriptación de datos, depende de la forma en la que operan los algoritmos de cifrado o descifrado.

Así como en el caso anterior, existe dos clases y son:

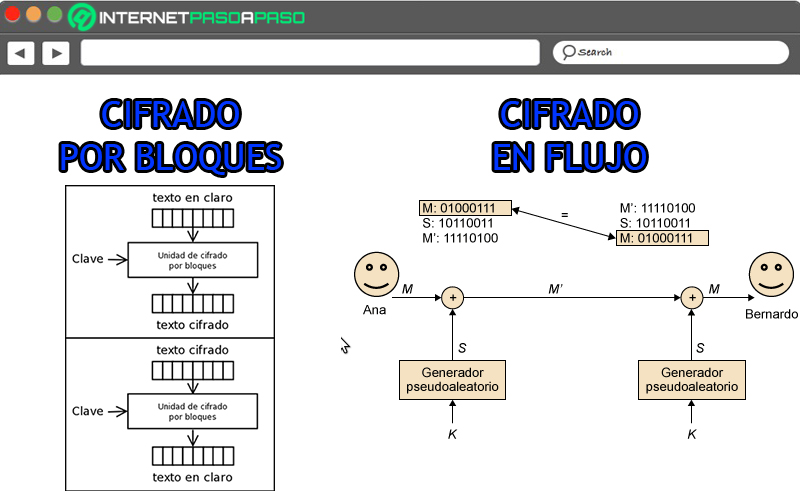

Cifrado por bloques

Tal y como su nombre lo indica, es un cifrado que se hace bloque a bloque. Para ello, primero que todo, se debe descomponer el mensaje en conjuntos que tengan la misma longitud. Después, cada bloque en cuestión se tendrá que ir transformando en un bloqueo del mensaje cifrado por medio de una secuencia de operaciones.

Por lo general, para conseguir cada mensaje cifrado, las operaciones realizadas son la sustitución y la permutación de elementos. Cabe distinguir que, el cifrado por bloques también se puede subdividir en clave simétrica y clave asimétrica. No obstante, en la mayoría de los casos, solo existen algoritmos de clave simétrica para esta clase de sistema de encriptado.

Cifrado en flujo

Es un tipo de cifrado que se realiza bit a bit y está basado en el empleo de claves muy largas, las cuales son usadas para cifrar y descifrar los datos en cuestión. Dichas contraseñas, puede crearse a través de un generador de claves pseudoaleatorias o RKG que compone una secuencia binaria pseudoaleatoria mediante una clave de inicialización K.

Además, también pueden ser claves predeterminadas por libretas de un solo uso. Por otro lado, es preciso apuntar que, en el cifrado en flujo es necesario mantener en secreto el cifrador como también la contraseña a usar.

Según sus propiedades

Aparte de las dos clasificaciones expuestas anteriormente, también se pueden agrupar o distinguir algunos tipos de cifrado en torno a sus propiedades o características fundamentales.

A continuación, mencionamos los más reconocidos:

Cifrado basado en identidad

También conocido como “IBC”, este consiste en un tipo de criptografía que se caracteriza por el empleo de atributos de identidad de los usuarios o de cadenas de caracteres identificativos. Ya sean números de teléfono, nombres de dominio, direcciones IP, direcciones de correo electrónico, etc.

Entonces, por medio de dichas cadenas identificativas, es posible encriptar y verificar las firmas sin necesidad de utilizar certificados digitales de PKI. De esa forma, los mensajes podrán ser protegidos por los mismos usuarios, antes de que estos interactúen con cualquier entidad. Es preciso resaltar que, la mayoría de los esquemas basados en identidad que son verdaderamente eficientes, se fundamentan en funciones matemáticas llamadas también “mapas no degenerativos bilineales”.

Cifrado con clave aislada

Se refiere a un sistema de seguridad que, tiene como objetivo principal, minimizar el daño generado después de un ataque que ha comprometido la clave privada de un método criptográfico. Para ello, comenzará por dividir el tiempo en periodos y las claves secretas se almacenarán de manera posiblemente insegura, pero será actualizada para cada periodo.

Por su parte, para actualizar las claves, se efectúa una interacción con un dispositivo protegido físicamente que mantendrá una contraseña secreta maestra fija entre cada periodo. Asimismo, todos los cálculos son realizados en el sistema inseguro y la clave pública se establecerá para todas las fases en cuestión. Así, aunque la misma se mantendrá expuesta, la seguridad del sistema permanecerá si la clave actual no ha sido descifrada y mientras se cambie la clave con más frecuencia, el sistema será más seguro.

Cifrado seguro hacia adelante

Es un sistema de cifrado que tiene como idea fundamental, contar con una clave pública estática que no se modifica y también tener un procedimiento que cambie la clave secreta, por sí solo, cada vez que concluye un determinado periodo de tiempo.

De tal modo, puede garantizar que los mensajes que utilizan contraseñas secretas antiguas se mantendrán seguros, a pesar de que haya sido violada la seguridad de la clave actual. Por su parte, con respecto al proceso de cálculo de la clave secreta, acotamos que solamente debe ser en un solo sentido. Puesto que, será más sencillo calcular o permutar la clave siguiente a partir de la anterior. De allí, el hecho de que las claves preliminares no sean quebrantadas, aún y cuando se descubra la clave secreta actual.

Cifrado negable

Este es un tipo de cifrado que permite negar, de forma convincente, que todos los datos se encuentran cifrados o que tiene la capacidad de descifrarlos. Así, a pesar de que la negación sea falsa, no podrá ser comprobada por parte del atacante o hacker sin el consentimiento del usuario y, por eso, no se atreverá a descifrar la información en cuestión seguramente.

En tal sentido, el cifrado negable permite a los usuarios, descifrar el texto cifrado y generar un texto simple diferente que hace la función de señuelo, en caso de ser necesario. Por lo que, aún y cuando el ciberdelincuente tenga las condiciones necesarias para forzar la producción de un texto simple, no podrá revelar diferencia alguna diferente entre el verdadero y el alternativo. Por lo tanto, es una técnica que sirve para desmejorar la confianza del victimario y sembrar dudas en él con el fin de que no cometa el ataque.