Lo Último en IP@P

- Stellar Data Recovery revoluciona la recuperación de archivos perdidos en discos duros externos

- Goblin Mine: La Estrategia Económica Detrás del Juego de Minería que está Fascinando a Todos

- Estos son los nuevos Cargadores UGREEN: potencia y portabilidad en dos versiones que no te puedes perder

- UGREEN Nexode Pro: El Cargador Ultradelgado que revoluciona la carga de dispositivos móviles

- La computación en la nube está transformando los juegos Online y estas son sus grandes ventajas

La privacidad Online se ha convertido desde hace varios años en una cuestión de estado para los usuarios regulares de Internet. Proteger nuestra información personal es muy importante, especialmente cuando entre ella se encuentran datos cruciales de nuestro trabajo.

En el caso de los periodistas, el caso es mucho más delicado y la protección de la información tiene una importancia de vida o muerte. No solo por el hecho de que esta puede revelar datos controvertidos sobre un hecho noticioso, sino también por las constantes amenazas que actualmente acechan a la libertad de prensa.

Si eres periodista, debes tomarte más en serio tu labor de difundir la verdad, y más importante aún, protegerla por encima de todo. Por eso hoy te enseñaremos todo lo que debes saber sobre la privacidad en Internet para profesionales del periodismo a nivel mundial.

Prensa vs Instituciones; una guerra por la libertad de expresión

A lo largo de la historia, el periodismo ha sido visto como un enemigo directo de la política y las instituciones. Durante la mayor parte del siglo pasado los periodistas se enfrentaron a la censura, en una época en la que las dictaduras ponían mordazas a la libertad de expresión.

Con la llegada del siglo XXI se creyó que esto cambiaría, pero más allá de eso lo que hizo fue evolucionar. Si bien ya no hay tantas dictaduras, vemos como gabinetes de gobierno en Estados Unidos prohíben el acceso a las conferencias de prensa que siempre fueron libres, o como organismos gubernamentales en Venezuela incluso se niegan a proporcionar datos reales sobre la situación del país.

Esto además nos deja claro que, sin importar la ideología, los políticos siempre serán "enemigos" naturales de los periodistas, ya que tanto en Estados Unidos como en Venezuela, quizás los países más representativos de las ideologías capitalista y comunista de occidente, aplican indistintamente medidas para torpedear el trabajo periodístico y tergiversar la verdad.

Victimizarse tampoco es una solución, ya que estas medidas se han apoyado en ciertos fallos puntuales de periodistas que precisamente no supieron proteger sus datos, y ocurrieron filtraciones de información crucial para casos muy delicados. Es por ello que la mejor arma en este escenario es ser lo más profesionales posibles, algo en lo que la privacidad de nuestra información profesional juega un papel trascendental.

Privacidad de la información periodística ¿Por qué es tan importante?

Normalmente somos muy celosos con nuestro derecho a la privacidad, pero en el ámbito profesional esto toma un tono mucho más serio, ya que la información que maneja un periodista no solo afecta su vida, sino precisamente la privacidad de otra u otras personas.

Armar un caso de investigación periodístico es una labor de varias etapas, que se van desarrollando lentamente y durante las cuales se van recolectando evidencias y datos importantes hasta completar el caso completo. Si en este tiempo algún tipo de información se filtra, todo el proceso se vendría abajo, en especial si la misma no ha sido confirmada y resulta ser falso.

Si bien todo periodista tiene derecho a dar su fe de errata, la imagen de un profesional cuyo nombre se ve involucrada en un caso de calumnias suele quedar muy manchada, y no solo la suya sino la de todo el medio de comunicación para el que trabaja e incluso llega a salpicar al gremio entero.

Según el Código Penal de España, para un periodista que incurra en estas conductas irregulares incluso se le podría adjudicar una fuerte pena con cárcel incluida, siempre que se demuestre que el mismo tenía conocimiento de la falsedad de los datos, y no que fuera manipulado por su fuente para dar una noticia falsa.

En cualquier caso, todos estos problemas se pueden evitar con facilidad si el profesional tiene hábitos de seguridad fuertes que garanticen la protección de los datos que recaba en cada uno de sus casos. Dándole así una importancia crucial a la privacidad para periodistas, en especial cuando esta se encuentra online.

¿Cuáles son los aspectos más importantes de la privacidad de un periodista?

Si bien Internet ha cambiado completamente la manera en la que los periodistas de todo el mundo hacen su trabajo, facilitándolo en ciertos aspectos, las prioridades en cuanto a privacidad para un periodista siguen siendo las mismas de toda la vida, con la diferencia de que ahora tendrá que aplicar nuevos métodos para garantizarla.

Protección de la fuente

La protección de la fuente es sin duda una de las preocupaciones principales de cualquier periodista, ya que esto podría hacer que su trabajo tenga valor o no lo tenga. Una persona que nos facilita información de peso en un caso, debe tener todas las garantías de que su identidad estará completamente anónima y que su vida no se verá afectada por la información que está facilitando.

Esto es especialmente importante en casos de corrupción, narcotráfico o delincuencia organizada, donde revelar el nombre de la fuente podría comprometer directamente su vida y la de sus familiares.

Verificación de los datos

Los periodistas nos topamos con más de un obstaculo para realizar nuestro trabajo. El mundo está lleno de casos de "fuentes falsas" que trabajan para crear desinformación y ofrecen información equivocada para sabotear casos de suma importancia. Esto no solo pasa en la política, sino también en casi todos los sectores.

Por muchos años y muy confiable que sea una fuente, una periodista siempre debe verificar todos y cada uno de los datos que llegan a sus manos por medio de quien sea. De esta manera proteges tu trabajo y te garantizas que todo lo que hayas hecho bien no se vendrá abajo por causa de un dato injurioso.

Codificación de la información

Anteriormente los periodistas utilizábamos libretas para realizar anotaciones y estas generalmente se hacían en clave, para que nadie que no fuera el periodista pudiera entenderlas si caían en manos equivocadas. De hecho, incluso actualmente los periodistas de la "vieja escuela" siguen aplicando estos mecanismos.

Actualmente con la llegada de los dispositivos inteligentes y las soluciones de almacenamiento en la nube y otras tecnologías, se crean nuevas maneras de codificar la información para que nadie que no seamos nosotros mismos pueda siquiera llegar a visualizarla.

Herramientas de trabajo

Internet ofrece a los periodistas una amplia gama de herramientas para facilitar su trabajo. En estas herramientas suelen quedar muchos datos sobre nuestro trabajo, incluyendo datos de contacto con fuentes o pistas sobre nuevos casos a desarrollar.

Por ello al momento de elegir aplicaciones y programas online para realizar nuestro trabajo, es importante utilizar aquellas que nos ofrezcan el mayor nivel de privacidad posible, garantizando que ningún tercero pueda entrar en ellas o vulnerar su seguridad de alguna manera.

Anonimato

Ser 100% anónimo en Internet es casi una utopía, prácticamente imposible, pero al menos podemos llegar a un punto en el que para ser descubiertos debemos ser rastreados por un verdadero genio de la informática. Por ello todo lo que ayude a mantener nuestro anonimato online es un plus que estamos obligados a realizar.

Los VPN pueden asegurarnos que nuestra dirección IP no podrá ser descubierta, de tal modo que no se conozca en qué portales web hemos navegado recientemente. Además, también es importante eliminar constantemente nuestro historial de navegación, así como utilizar un navegador como Tor que nos de mayores garantías que Google Chrome o Mozilla.

Almacenamiento de la información

Las grabadoras analógicas y los apuntes han quedado en el pasado y es un hecho que más del 80% del gremio de periodistas a nivel mundial utilizan la tecnología para almacenar su información. En ese sentido, existen múltiples métodos que un funcionario de prensa puede aplicar para proteger su investigación.

Esencialmente existen tres métodos para almacenar información actualmente, y todas tienen sus puntos fuertes. Para un periodista es importante considerar las tres:

- Almacenamiento local: este método es el más utilizado por todos los usuarios de Internet, y se compone por los discos físicos de tu ordenador de trabajo principal. En él siempre estarán los datos más importantes de la investigación para que puedas acceder constantemente sin muchas molestias.

- Discos externos: los sistemas de almacenamiento externos consisten en un disco físico en el que se guarda la información a modo de respaldo para recuperarla en caso de que se pierda del disco principal. Para esto suelen utilizarse memorias USB extraíbles y dispositivos similares.

- Servidores o la nube: el almacenamiento en la nube es uno de los más seguros ya que no hay forma física de acceder a la información, y esta se encuentra almacenada en servidores digitales. Es una forma eficiente de hacer copias de seguridad y sobre todo de poder acceder a los datos desde cualquier dispositivo.

Consejos para proteger la identidad de tus fuentes más importantes

La protección de la fuente es la máxima prioridad de todo periodista. Este es un proceso complejo que incluso comienza mucho antes de siquiera determinar quién será tu informante, ya que debes armar ciertos mecanismos para que este te contacte con las garantías de que su anonimato se mantendrá intacto.

Idear canales seguros para establecer el contacto

En un caso muy polémico no esperes que las respuestas lleguen a ti por sí solas. Debes seguir tu olfato y escudriñar hasta que las cosas salgan a la luz, así es como funciona este trabajo. Una vez destapes suficientes ollas, habrán personas interesadas en contrate su versión de la historia y para ello debes dejarles un camino seguro para que te contacten sin ser descubiertos.

Telegram es una de las aplicaciones de mensajería más seguras que existen, con complejos métodos de cifrado para proteger la privacidad de sus usuarios. De hecho, se han enfrentado a entidades estadounidenses para no revelar información de estos y han ganado.

Otra manera segura es utilizan correos electrónicos temporales, ya que estos son eliminados después de ciertos días y todo lo que se hable por ellos en ese tiempo desaparecerá también.

Secreto profesional periodístico

El secreto profesional es un derecho a la privacidad y a la protección de la información y la manera en la que esta se consigue, que un periodista tiene sobre su trabajo. Nadie, absolutamente nadie en el mundo puede exigirte que reveles abiertamente los datos personales de tus informantes, incluso si se insinúa que la información que estos te revelan sea falsa.

Este derecho no es exclusivo de los periodistas, también ocurre con los psicólogos, que tampoco pueden revelar las confesiones de sus pacientes, aunque estos declaren haber cometido un delito, así como también en los curas y obispos católicos.

Interpreta la información de manera imparcial

Un error que muchos periodistas cometen es que al momento de recibir información crucial de una fuente sobre un caso, se centran únicamente en ver los puntos que favorecen a su investigación. Es importante mantener siempre la lucidez y analizar lo que significa cada dato y cómo afecta la interpretación general de todo.

Un error de interpretación es grave, ya que también podría ser argumentado como injuria, lo que echaría todo el trabajo abajo y haría que todo el riesgo que tu fuente corrió para informarte del tema se perderá.

Elige bien el medio de comunicación

Antaño, un medio de comunicación estaba en responsabilidad de garantizar una protección total de los datos proporcionados por sus periodistas en un caso de investigación. Sin embargo, el papel de los diarios se ha distorsionado considerablemente. Internet ha permitido que cualquier con un ordenador en su casa pueda fundar un "Diario digital".

Muchos de estos diarios digitales son vistos más como un modelo de negocio que como un verdadero canal para defender la verdad y darla a conocer al público, por lo que no entienden el verdadero significado de proteger una fuente, ya que su objetivo es hacer dinero y vender publicidad, y si para eso tienen que vender su alma al diablo pues encantados.

Esto pone a los periodistas en un auténtico campo minado en el que un error podría divulgar todos los secretos de su trabajo. Por ello, al momento de hacer una denuncia los periodistas utilizan sus medios independientes o cuentas en redes sociales para dar a conocer la verdad, en lugar de confiar la información a cualquier medio de comunicación moderno.

Asegura tu teléfono móvil

Edward Snowden es un nombre que leerás mucho en este artículo. Es un ex empleado de la NSA que desarrolló un dispositivo para los iPhone que detecta cualquier vulnerabilidad y fugas de información de estos. El nombre de este es Introspection Engine. El anuncio de este hardware que será de código abierto se dió a conocer en 2017, y se espera que esté listo para inicios de 2020.

Lo que hace esta herramienta es que realiza una análisis meticuloso de todo el sistema y detecta si se está ejecutando alguna aplicación que transmita datos por GPS, Bluetooth y otras funciones que puedan significar un riesgo para los datos del móvil.

Métodos para verificar datos cruciales y descartar calumnias y "fake news"

A estas alturas ya sabes cómo apañarse para conseguir una fuente y garantizar su anonimato pero ¿Qué garantías tienes de que la información que te están proporcionando sea cierta? He aquí cuando comienza el verdadero reto de un trabajo de investigación, especialmente cuando es uno de envergadura y mucha polémica.

Analiza bien las intenciones de tu fuente

Lo principal cuando tienes una fuente es evaluar sus intenciones, y especialmente interpretar la información que te está suministrando para confirmar que no esté incluyendo juicios personales sino información pura y dura. Es normal encontrarse con personajes que tratan de utilizar a los periodistas suministrando datos falsos para controlar así la opinión pública, así que debes protegerte de esto siempre.

Contrasta la información

No podrás armar un caso con solo una fuente, necesitarás varias de ellas para crear una explicación sólida y fundamentada de los hechos tal cual son. Contrastar la información de una y otra es importante para encontrar incongruencias en la versión de alguna de ellas. La regla de oro en los medios de comunicación de antaño era que ninguna información sería considerada verdad sin antes se confirmada por dos o más fuentes de peso.

Esto no solo debe hacerse con un trabajo de investigación, sino con cualquier hecho noticioso o información que se desee informar al público. De modo que ya sea que estés investigando malversación de fondos en tu gobierno local, o haciendo un reportaje sobre el cancer de mama, contrastar toda la información que llega a tus manos es importante.

Interpretación de los datos y la teoría del rumor

Allport y Postman son dos de los comunicólogos más importantes de nuestra historia. Ambos desarrollaron lo que hoy se conoce como teoría del rumor. Esta nos introduce en la idea de que más del 50% de los temas de conversación que manejamos son datos no confirmados a los que denominó rumores.

Ambos nos dejan claro y demuestran que las personas solemos compartir mucha información sin siquiera verificarla, y lo que es peor, tendemos a añadir un toque personal al momento de difundirla. Sin embargo, a pesar de que la gran mayoría de los rumores son mentira, también nos dan a entender que muchos de ellos son verdades, y es ahí donde comienza el trabajo del periodista.

Allport y Postman también nos dan una serie de características que debe cumplir el rumor para convertirse en una verdad social a pesar de que en realidad sea una mentira, pero también nos dejan una guía para descartar rumores y verificar la verdad:

- ¿Qué hechos rodean al rumor? Es importante preguntarse eso ya que toda acción acarrea una reacción, de modo que si algo está pasando, es posible que las consecuencias de esos actos ya están comenzando.Por ejemplo, si escuchas en tu vecindario que tus vecinos piensan separarse comienza un rumor, entonces si al visitarlos notas que están felices y todo va bien, posiblemente el rumor sea solo un chisme. En cambio, si por el contrario sientes tensión entre ellos y has presenciado algunas discusiones fuertes, posiblemente este rumor sea una realidad. Este es un ejemplo vago pero que explica perfectamente a lo que nos referimos en este punto.

- ¿Qué tan volátil es? una de las características del rumor es que es muy cambiante, ya que cada uno de los que lo transmiten suelen añadir cierto criterio propio, que hace que al final se creen distintas versiones de un mismo hecho. Esta es una clave para saber cuando un rumor es una verdad absoluta, ya que cuando es así suele mantenerse una versión sólida de la historia.

Pasos para ser anónimo y no dejar rastro en nuestro trabajo periodístico de investigación en Internet

La privacidad en Internet es un tema que genera debate constantemente en la sociedad actual, y viendo cómo compañías como Google recolectan información de todos y cada uno de sus usuarios, es cada vez más importante protegerla. Para un periodista de investigación el tema cobra más relevancia todavía.

Poder ser completamente anónimos en Internet es para muchos imposible, pero existen diferentes métodos para mantener el anonimato hasta cierto punto.

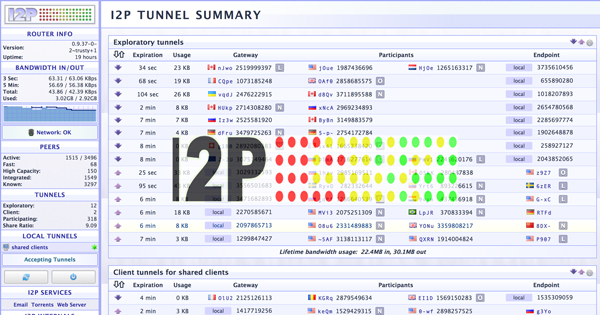

I2P

I2P o Proyecto de la Internet Invisible, es una tecnología emergente lanzada al público en 2014 que consiste en una red que garantice el completo anonimato. Es muy conocida por ser una alternativa fiable a Tor, otro poryecto del que les hablaremos más adelante.

Más en Privacidad

- Internet libre y abierto ¿Sólo una utopía o verdaderamente Internet puede llegar a ser 100% libre e incensurable?

- Dark Web ¿Qué es, cómo funciona y cómo entrar en la Internet oscura de forma segura?

- ¿Cómo borrar el historial de tu cuenta de Netflix para que nadie sepa las series y películas que ves? Guía paso a paso

- ¿Cómo crear una web con dominio .onion y registrarla en la Deep Web de forma más segura y privada? Guía paso a paso

- ¿Cómo mejorar tu privacidad en Internet y proteger tus datos Online? Guía paso a paso

SÍGUENOS EN 👉 YOUTUBE TV

I2P consiste en un software que crea un túnel en todas las comunicaciones de tu ordenador con internet, similar a lo que hace una VPN, pero con notables diferencias.

Cuando instalas el programa comienzas a formar parte de la red y al momento de realizar una solicitud a un servidor, este desvía la petición hacia un nodo, que se identifica como "Nodo de entrada A", y este a su vez la redirecciona a otro "Nodo de salida B", que es el que finalmente realiza la solicitud al servidor DNS de turno.

Esto hace que sea imposible conocer el origen de la solicitud, ya que se tendría que verificar todos y cada uno de los nodos de la red, y aún encontrándose, la dirección IP de este estará encriptada y no podrá ser conocida ni siquiera por los mismos miembros de la red.

Esto último la convierte en una mejor alternativa que Tor Browser, que también utiliza un sistema por capas pero en el que la dirección IP de los nodos puede ser conocida por los otros miembros e incluso rastreada. Por tal motivo, hemos decidido mencionar I2P antes que este.

Si quieres unirte a al proyecto de la Internet Invisible, simplemente debes descargar su programa, instalarlo en tu ordenador y activarlo. Es ligero y no afectará la velocidad de tu Internet.

Descargar I2P Windows

Descargar I2P MacOS

Tor

No podemos dejar de mencionar la red Tor. Esta es una tecnología que crea una red de capas para mantener anónima la IP del usuario cuando se conecta a Internet. Lo que hace es similar a la anterior, con la diferencia de que en ella es mucho más difícil si quiera rastrear nodo de origen pues la solicitud rebota en centenares y miles de ellos.

Este último la hace perjudicial para la velocidad de tu Internet, que se verá afectada, pero es mucho más confiable en los que a eficiencia se refiere. El único inconveniente que ven sus detractores es el hecho de que los miembros de la red si pueden conocer la IP de los demás.

Sin embargo, este problema se soluciona con el hecho de que nada garantiza que la IP de la que recibe tu nodo la información sea la original. Es decir, esta podría ser una de las tantas en las que rebotó antes de llegar a ti, y no podrás conocer nada de dicha solicitud que no sea el nodo desde el que te la enviaron y el nodo al cual la enviaste.

Edward Snowden utilizó esta red para comunicarse con los periodistas a los que hace casi 6 años les compartió una serie de secretos de la NSA en los que se confirmaba que la Agencia de Seguridad Nacional estadounidense espiaba a todo el mundo utilizando los smartphone y determinadas aplicaciones mobile.

Para estar en la red Tor simplemente debes descargar e instalar el navegador Tor Browser, el cual cuenta con una interfaz muy sencilla de entender.

Descargar Tor Windows

Descargar Tor MacOS

Descargar Tor Linux

Haz clic en el enlace y simplemente debes elegir el sistema operativo correspondiente a tu equipo, y posteriormente instala el programa sin problemas.

Proyecto Snowden

El nombre de Snowden está profundamente ligado a la privacidad digital para periodistas. Este exfuncionario de la NSA se hartó de ver cómo ante sus narices la Agencia de Seguridad Nacional de Estados Unidos espiaba descaradamente a todo el mundo, violando su derecho innato a la privacidad. Entonces filtro toda esta información a la prensa.

Desde ese día se convirtió en uno de los principales enemigos de los Estados Unidos, pero no se amilana y cada vez que puede saca algo interesante. En 2017 anunció que estaba desarrollando herramientas de la más alta tecnología para garantizar la privacidad del trabajo de los periodistas de investigación.

Entre las diversas herramientas que tiene Snowden en mente podemos identificar a Sunder, que permite cifrar datos importantes cuya clave puede ser otorgada a un grupo de personas que serán los únicos que podrán acceder a ella. Esta está pensada para que los equipos de investigación periodística pueda mejorar la seguridad de los datos y compartirlos entre ellos sin miedo.

Además, también está pensando en una nueva versión de Jitsi que permita realizar videoconferencias de una maenra completamente anónima. Del mismo modo, mencionó a SecureDrop, que es un navegador especialmente desarrollado para periodistas y será utilizado en principio por los miembros de la organización WikiLeaks.

Todas estas herramientas son completamente gratis, y serán lanzadas al público tan pronto se compruebe que son completamente seguras.

Consejos para proteger tus dispositivos de almacenamiento de información

Los dispositivos de almacenamiento son el pan de cada día de cualquier periodista de almacenamiento, y es en ellos donde guardará los datos más importantes de su caso. Por tal motivo se deben tomar ciertas medidas de seguridad para conseguir el objetivo de estar 100% seguros en Internet:

Cifra tus hardware

El cifrado de hardware es la primera línea de defensa entre los hackers y la información más importante de un caso. Actualmente, es un tema que causa muchos dolores de cabeza pues la NSA tiene a toda una división de profesionales del más alto nivel encontrando maneras de descifrar los cifrados más complejos.

Snowden habló en 2017 de una serie de programas que él mismo utiliza para mantenerse oculto de la NSA. Uno de ellos es la red Tor que ya te presentamos más arriba, pero no era el único. Entre ellos también mencionó a un potente software de cifrado cuyo método era un auténtico dolor de cabeza para la misma NSA.

El programa mencionado por el genio informático es TrueCrypt, de código abierto y completamente gratuito. Este tiene un funcionamiento sencillo, pues lo que hace es establecer una contraseña para acceder a los datos en cualquier disco SSD o memoria flash USB.

Sin embargo, es importante tener en mente otras opciones ya que TrueCrypt dejó de actualizarse en 2014, justo después de que Snowden los mencionara en sus papeles. Actualmente continúa siendo el programa con mejor cifrado, pero al no actualizarse es cuestión de tiempo para que surjan ciertas vulnerabilidades.

Otras opciones que tienes para cifrar tus dispositivos de almacenamiento son BitLocker y GNU Privacy Guard, ambos de código abierto también y con un método de cifrado treméndamente fuerte.

Siempre respalda todo

No sólo debes cuidarte de que la información sea robada, sino también que esta se estropee. Snowden denunció en múltiples oportunidades que entidades como la NSA utilizaban diferentes virus informáticos muy potentes que tienen la capacidad de estropear cualquier hardware. Por tal motivo nunca tengas los datos importantes en un solo lugar.

El sitio más seguro actualmente para almacenar información es la nube. Además, otras opciones que tiene son las memorias flash USB e incluso discos CD Rom en los que puedas guardar ciertos datos importantes. De esta manera tendrás toda una red segura en la que se encuentra la información más importante de tu caso.

Cifrar correo electrónico

Puede que no lo sepas pero no hay nada más inseguro y poco privado que un correo electrónico. Actualmente, estos son transmitidos en formato de texto claro, lo que significa que no hay ninguna tecnología que se les aplique para ocultar su contenido.

Esto quiere decir que cualquiera con suficientes permisos, como el sysadmin de tu proveedor de correo electrónico, o con la habilidad suficiente para otorgarlos a él mismo, puede leer todas y cada una de las letras que escribes en tus mensajes de email. Esto siempre ha sido así y es una de las mayores preocupaciones de Snowden.

Afortunadamente existen métodos que nos permitirán cifrar las comunicaciones de nuestro correo electrónico. Uno de estos es GNU Privacy Guard, que crea un robusto túnel de cifrado que nos permitirá tener la certeza de que nadie más que nosotros y nuestro destinatario leerán los correos que escribamos.

Esteganografía

La esteganografía es una serie de técnicas utilizadas para cifrar mensajes dentro de otros mensajes. Es decir, es escribir un texto que en su contenido contiene otro mensaje. Es una técnica muy antigua que se utilizaba en las primeras guerras de la historia humana, y se popularizó durante la guerra fría de USA vs URSS.

La esteganografía es algo que tendrás que aprender tarde o temprano en un mundo en el que ya nada es seguro cuando se habla de Internet. Debes idear un métodos que solo tu y tu equipo de trabajo conozcan a la perfección y que nadie más pueda descifrar, y tomando medidas extremas, será importante que todo lo que se escriba sobre el caso sea con esta técnica antes de publicarse, manteniendo la integridad de las pruebas más comprometedoras.

Lista de las mejores herramientas para mejorar la privacidad de tus datos en Internet recomendadas por Snowden

Cerramos esta mega guía para periodistas con una lista de herramientas recomendadas por el mismo Snowden que cualquier periodista de investigación debería comenzar a utilizar para el beneficio de su trabajo y su propia seguridad:

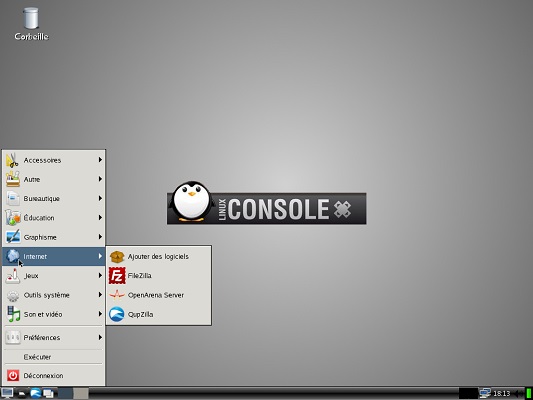

Tail Linux

Esta es una distribución del sistema operativo Linux que deberías comenzar a utilizar desde ahora mismo en tus equipos de trabajo. Esta ha sido programada de tal manera que nadie pueda hackearla, identificando las vulnerabilidades más importantes del sistema y corrigiéndolas para que ningún programa malicioso se aproveche de ellas.

Es completamente gratis y de código abierto, por lo que si tienes conocimientos amplios de informática incluso podrás hacer tus propios retoques al SO.

Secure Drop

Se trata de una aplicación que permite la comunicación segura entre periodistas gracias a las bondades de la red Tor. Esta es una de las primeras apps que hacen uso de esta tecnología para cifrar comunicaciones y Snowden la recomienda ampliamente por encima de muchas otras herramientas.

Descargar Secure Drop Windows

OTR

Esta es una app de mensajería instantánea como Whatsapp que permite la comunicación entre periodistas por chats. Tiene un cifrado muy fuerte y la propia NSA la cataloga como una de las tecnologías que más problemas le da al momento de atacar.

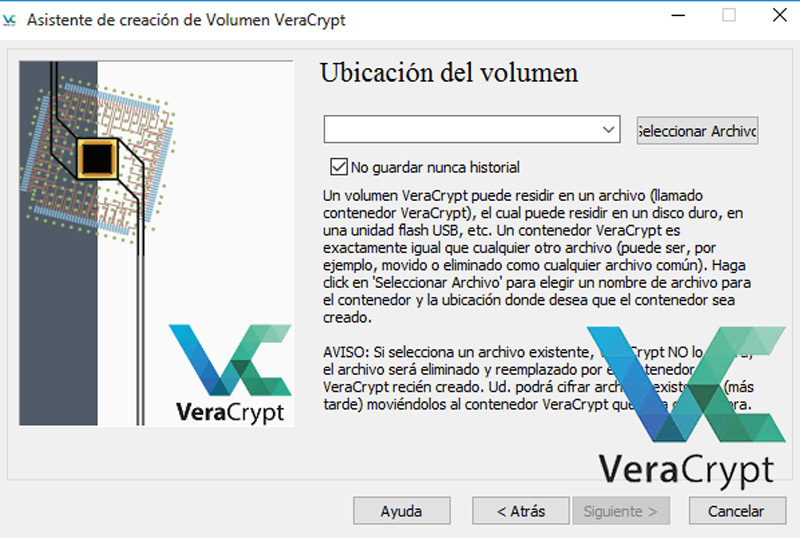

VeraCrypt

Esta es para los usuarios la mejor alternativa posible al TrueCrypt que recomendó Snowden en 2014, la cual cuenta con un potente método de cifrado para proteger nuestros dispositivos de almacenamiento, siendo estos muy difíciles de descifrar para violar la privacidad del usuario. También es opensource y completamente gratis.