Para nadie es un secreto que, las tecnologías del presente han aumentado la facilidad y la inmediatez de las relaciones interpersonales. Lo cual, no siempre es beneficioso para los usuarios, ya que tendrán la capacidad de ponerse en contacto con personas desconocidas y por eso, son el blanco perfecto de las diversas amenazas existentes en la red.

En tal sentido, actualmente, es muy común leer o escuchar ciertos términos como “ingeniería social” o “phishing”, los cuales están plenamente vinculados con estafas y robo de datos. Por consiguiente, pueden ocasionar pérdidas económicas, una menor productividad y un mayor consumo de recursos de las redes corporativas.

Es por eso que, se hace verdaderamente esencial saber de qué se trata este tipo de fraude presente en Internet, con el objetivo de prevenir cualquier riesgo en la medida de lo posible. Por eso, procedemos a explicarte en que consiste el phishing y cuales con todas las formas de suplantación de identidad que ahora se manejan.

¿Qué es el Phishing y cómo funciona este tipo de ataque informático?

Básicamente, el phishing se define como una técnica de estafa que se efectúa por medio de algún tipo de ingeniería social. Por lo que, de forma tradicional, consiste en el envío de correos electrónicos que provienen de fuentes aparentemente confiables con el fin de intentar engañar al destinatario para que este acceda al mismo, siga sus instrucciones y revele sus datos confidenciales.

Esto significa que, es una práctica digital que tiene como objetivo principal, obtener información personal, privada o íntima, de forma ilícita, a partir de la manipulación de los usuarios. Pues, utilizando herramientas de ingeniería social, los ciberdelincuentes logran que la persona afectada revele datos sensibles para así poder realizar algún tipo de fraude a posteriori.

Ahora bien, con respecto a su funcionamiento, resaltamos que es un acto llevado a cabo por parte de un criminal conocido como “phisher” que se hace pasar por una marca personal, empresa u organización reconocida para adquirir la información deseada de forma fraudulenta (robando o suplantando direcciones email). Por lo que, la práctica de este tipo de ataque suele iniciar con la recepción de un mensaje directo o correo electrónico.

De tal manera, una vez la victima opte por abrir dicho mensaje, el mismo contendrá enlaces a un sitio web en el que se solicitan los datos personales, imitando al portal de la empresa legitima. Con ello, apenas la persona introduzca esa información, los ciberdelincuentes estarán listos para cometer el fraude de inmediato y, como consecuencia, el usuario afectado perderá el acceso a su correo electrónico o conseguirá perdidas económicas sustanciales.

Debido a los métodos y herramientas que utilizan todos los “phisher”, es verdaderamente complicado reconocer que se trata de un mensaje recibido por parte de ciberdelincuentes, ya que su apariencia puede ser muy profesional. Sin embargo, en caso de que existan incoherencias, errores o fallos de ortografía, es un gran indicio para saber que no se trata de un email fidedigno y con ello, evitarás realizar cualquier motivo desfavorable.

Lista de todos los tipos de ataques de suplantación de identidad que existen con ejemplos

Aunque, de manera genérica, se puede afirmar que todas las prácticas de phishing o suplantación de identidad se encuentran vinculadas a la ingeniería social, en realidad se distinguen varios tipos de ataques que roban información confidencial.

Para conocer más acerca de ellos, te invitamos a leer el siguiente listado:

Spear Phishing

Se considera el tipo de ataque de suplantación de identidad más habitual y consiste en una estafa ejecutada por medio de correo electrónico o redes sociales a personas, empresas u organizaciones específicas. Es decir que, se trata de una amenaza mucho más personalizada porque incluye la identificación de la víctima, su posición, su teléfono, etc.

De tal modo, se caracteriza por ser una clase de phishing que únicamente va dirigida a un reducido número de personas con cierto perfil dentro de una empresa o compañía, considerando que, normalmente es dirigido al eslabón más débil. Así, su principal fin es robar datos con fines maliciosos e instalar malware en el equipo de la víctima.

URL Phishing

Otra de las técnicas más populares de phishing, consiste en aquella que se ocupa de engañar al usuario a través de una dirección URL perteneciente a un sitio malicioso que, a plena vista, parece la de un sitio web confiable. Por lo general, este tipo de engaño logra que la víctima ingrese de forma inadvertida a esa web usando caracteres Unicode parecidos al enlace original.

Cabe acotar que, el URL phishing es más efectivo en dispositivos móviles, especialmente, en aquellos con pantallas pequeñas o una resolución baja. Ahora bien, un claro ejemplo de ello, es esta URL “http://www.google.com@members.tripod.com” que aparenta ser un sitio web disponible en Google, pero en realidad se encarga de enviar al navegador a la página en cuestión, la cual está preparada para solicitar la información personal del usuario y efectuar la suplantación de identidad.

Phishing-Card

Básicamente, se asemeja al phishing tradicional, ya que consiste en la emisión masiva de correos electrónicos a diferentes usuarios. Pero, en este caso y como factor distintivo, solamente se enfocan en simular la identidad de una organización bancaria de confianza.

Así, una vez el usuario opta por acceder a enlaces correspondientes a dominios maliciosos, los ciberdelincuentes tendrán todo preparado para solicitar los datos de alguna de sus tarjetas de su banco, ya sea crédito o débito. A partir de este engaño, procederán a realizar compras online o sacar dinero de sus cuentas vía online, causando pérdidas económicas notables.

Phishing Email

Se trata de aquel tipo de ataque conocido también como “correo electrónico phishing” y se define como una técnica de engaño digital que consiste en tergiversar a los usuarios para robar su información confidencial. Así, dependiendo de las metas de los ciberdelincuentes, optarán por solicitar datos íntimos, claves de acceso o información bancaria.

Tal y como hemos señalado a lo largo del post, este tipo de phishing se centra en añadir enlaces o archivos adjuntos en los emails que envían, para trasladar a la víctima al sitio web desde donde realizan las fechorías. El cual, puede ser una copia del original y así, logran engañar a los usuarios más confiados.

Phishing Gmail

Durante los últimos años, se ha evidenciado el aumento de ataques phishing a cuentas de Gmail, es decir que, en este caso, los ciberdelincuentes no se enfocan en imitar a sitios bancarios para obtener un beneficio económico, por ejemplo. Sino que, es una amenaza que únicamente está dirigida al reconocido servicio de correo electrónico gratuito de Google.

Esto, debido a su gran popularidad y con el objetivo de tomar el control de una cuenta de Gmail para así, contar con el acceso a otros servicios que maneja el usuario. Puesto que, en la mayoría de los casos, los internautas emplean una cuenta de Gmail para darse de alta en otras plataformas o recuperar contraseñas. Por eso, son el blanco perfecto de muchos phishers que apuestan por esta nueva técnica.

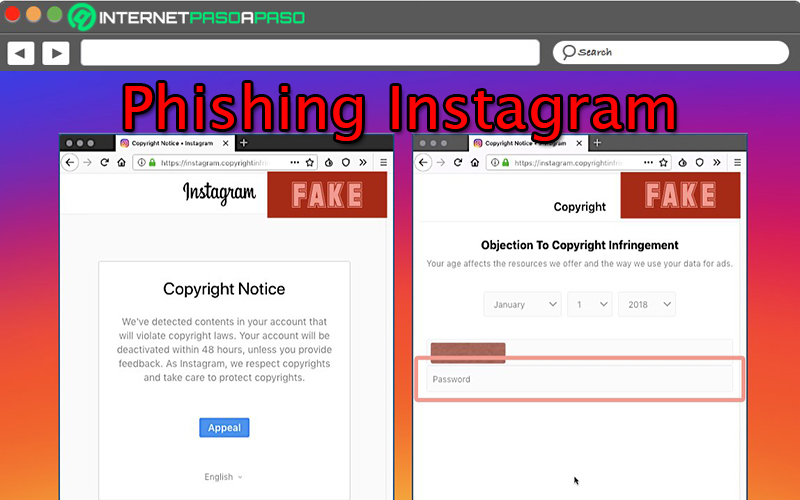

Phishing Instagram

Así como Gmail se ha convertido en una plataforma potencial para realizar prácticas de phishing, Instagram es el nuevo objetivo de esta clase de delincuentes digitales. Por lo que, en la actualidad, se han producido secuestros masivos de cuentas de Instagram con correos phishing.

De tal manera, los victimarios proceder a enviar un correo electrónico en apariencia oficial (con el logo y la cabecera de Instagram) y emiten una información basada en el siguiente mensaje “Tu cuenta quedará permanentemente eliminada por violación de derechos de autor”. Pero, en realidad es un engaño para que el usuario acceda un enlace con “más información” en donde tendrá que introducir sus credenciales de la red social y con eso, logran su cometido para poder ingresar a robar información.

Phishing Facebook

Facebook es otra de las plataformas sociales en la que más ataques de phishing se están produciendo, últimamente. Por lo que, se ha convertido en un sitio online útil para los criminales digitales que diseñan este tipo de estafas.

Las cuales, se basan en la suplantación de la imagen de una persona o servicio registrado en Facebook, para engañar a otros usuarios y poder robar sus datos confidenciales. En ese sentido, los phishers se encargan de intervenir alguna cuenta vulnerable activa en la red social, para proceder a alterar sus datos de perfil (es decir, su nombre y foto). Hecho esto, escriben mensajes a todos sus contactos haciéndose pasar por Facebook, con la finalidad de obtener información personal y hasta números de tarjetas de crédito.

Phishing PayPal

Por si fuera poco, existe una nueva campaña de phishing que intenta suplantar la identidad de PayPal, por medio de correos electrónicos. De tal forma, el ataque inicia con un email en el cual se informa acerca de una supuesta actividad inusual en la cuenta de un usuario y allí, proveen un enlace que el propietario debe usar para comprobar su identidad.

Después, cuando la víctima haga clic en el enlace en cuestión, será redirigido a una página web que, aunque se parece visualmente al sitio oficial de PayPal, en realidad es una imitación del mismo. Así, desde allí, le pedirán que asegure su cuenta e ingrese sus datos personales, con el fin de “evitar accesos no autorizados”. Hecho eso, el criminal habrá obtenido todo lo necesario para hacer realidad su estafa digital.

Phishing Amazon

Desde principios del año 2020, las autoridades policiales de España han alertado a la sociedad sobre un nuevo tipo de ataque phishing que están recibiendo muchos internautas y se refiere a un aparente correo electrónico emitido por Amazon que solicita el inicio de sesión de los usuarios en dicho portal online, “por seguridad”. Sin embargo, solo se trata de un engaño por parte de un grupo de ciberdelincuentes que apuestan por esta nueva técnica.

De tal manera, si el usuario víctima se confía y facilita la información personal en cuestión, en realidad no habrá iniciado sesión en la aplicación, sino que solo habrá entregado sus datos al atacante. Incluso, algunos phishers se enfocan en obtener información sobre tu tarjeta bancaria con el motivo de que “todo vuelva a funcionar correctamente” y así, poder emprender sustanciales estafas económicas.

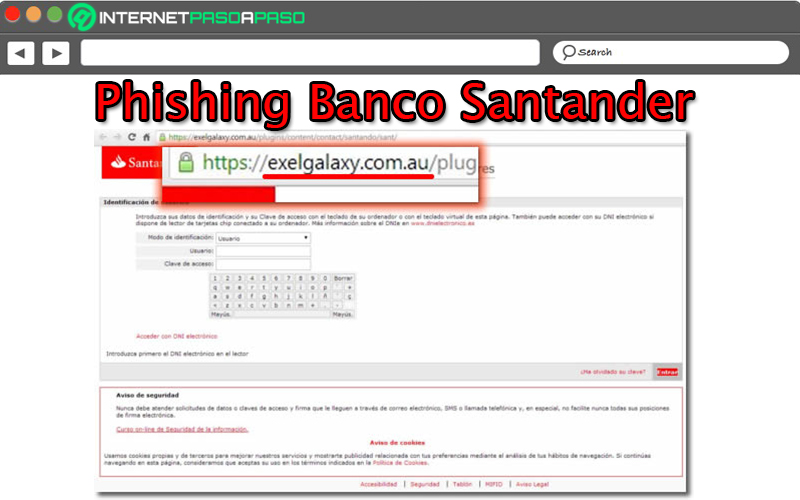

Phishing Banco Santander

También ha surgido otra poderosa campaña de phishing que suplanta la identidad del famoso Banco Santander. La cual, como en casi todos los casos de este tipo, comienza con la recepción de un correo electrónico masivo que tiene como remitente a esta entidad bancaria. Pero, aunque parece una acción legitima, en realidad la cabecera de su email permite comprobar que no es confiable del todo.

No obstante, es muy probable que el cliente sea poco detallista y no encuentre ese tipo de fallo, por lo que optará por acceder con total normalidad e ingresar a la dirección URL proporcionada; la cual simplemente se trata de una plataforma online controlada por los hackers en cuestión. Así, en primera pantalla, solicitan el documento de identidad y la clave de acceso; con ello, los phishers pasan a requerir los datos de la tarjeta sin comprobación alguna de su legitimidad.

Smishing

Esta es una acción fraudulenta muy similar al phishing tradicional, pero con el único distintivo es que se origina por medio de mensajes de texto, ya sean vía SMS o por servicio de mensajería instantánea como WhatsApp. Es decir que, se basa en una técnica de phishing que está relacionada con el uso de otro canal digital, en especial, los teléfonos móviles.

En este caso, los delincuentes digitales se hacen pasar por entidades reconocidas e informan que la víctima ha ganado un premio o bien, se hacen pasar por un banco para notificar que se ha realizado una compra sospechosa con su tarjeta de crédito. De esta manera, solicitan que se comunique a un número falso y desde ahí, piden información confidencial para “retirar su premio” o “cancelar la compra” y en realidad no es así.

Vishing

Hace referencia a otra variante del phishing común que, aunque también se produce vía telefónica, no opera igual que el “Smishing”. Ya que, en lugar de enviar mensajes de texto, se fundamenta en realizar llamadas telefónicas para comunicarse con la víctima y obtener cualquier información privada. Tomando en cuenta que, generalmente, se relaciona con otro ataque para lograr una mayor credibilidad y engañar a las personas eficazmente.

Ahora bien, ese tipo de fraude digital, en la mayoría de los casos, se emprende cuando el delincuente cibernético ya ha producido su ataque a través de las herramientas del phishing tradicional, pero necesita validar alguna operación a través de una clave SMS. Por lo que, optan por llamar por teléfono a la víctima (como un aparente trabajador de la organización o empresa) y, de forma alarmante con técnicas de ingeniería social, solicitan dichos códigos para autorizar la transacción.