Para los usuarios es favorable estar conectados a Internet dentro de su empresa para realizar una óptima gestión de la misma. Sin embargo, esto puede generar ciertos riesgos a los que, con normalidad, están expuestas las redes y entre ellos, se encuentra el famoso “ARP Spoofing”.

En tal sentido, a pesar del equipamiento de seguridad de los entornos empresariales, los ataques siempre están presentes porque hasta pueden provenir del interior. Por lo que, se considera que el principal talón de Aquiles de la cadena de seguridad, es la red local LAN. Pues, si un hacker decide infiltrarse en la red interna, tendrá todas las puertas abiertas para interceptar el tráfico de datos.

Es por ello que, con frecuencia, los delincuentes informáticos se benefician de la alta vulnerabilidad que presenta el protocolo ARP utilizado en redes Ethernet basadas en IPv4 para resolver direcciones IP en direcciones Mac. De allí, se ha producido el envenenamiento de ARP y para conocer más de que se trata, te recomendamos seguir leyendo este post.

¿Qué es un ataque de envenenamiento de ARP y para qué sirve en informática?

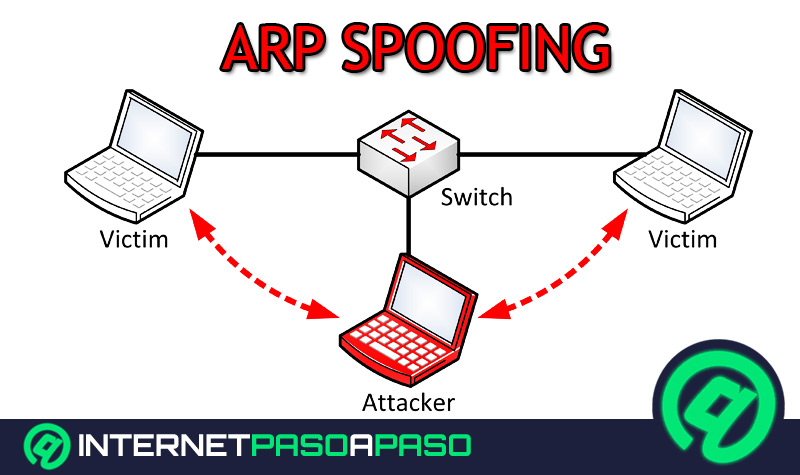

A nivel informático, el ARP Spoofing o envenenamiento de tablas ARP, se define como una poderosa técnica de hacking empleada para infiltrarse en una red con el fin de que un determinado atacante pueda escudriñar todos y cada uno de los paquetes de datos que pasan por la red de área local y así, controlarla hasta modificar el tráfico o detenerlo, incluso.

Por lo cual, también consiste en un ataque en el que un hacker envía mensajes falsificados ARP a una LAN. De esa manera, el ciberdelincuente logra vincular su dirección MAC con la dirección IP de un servidor o equipo legítimo de la red. Como resultado, comenzará a recibir cualquier información que ingrese por medio de la dirección IP para así, tomar el control del tráfico de datos en cuestión.

Por tal razón, un ataque de envenenamiento de ARP puede tener graves efectos para las empresas al ser víctimas del robo de datos sensibles, como: nombres de usuario, contraseñas, cookies, conversaciones VoIP, mensajes de correo y mensajería instantánea, por ejemplo. Todo esto, sin ningún tipo de consentimiento y bajo un engaño que le permitirá espiar, registrar o manipular el tráfico de datos por completo.

Ahora bien, un ARP Spoofing sirve, específicamente, para enviar mensajes ARP falsos o falsificados a la Ethernet. Ya que, su principal objetivo radica en asociar la dirección MAC del hacker con la dirección IP del otro nodo atacado, para que así, la información no llegue a su destino real, en primera instancia. Sino que, el delincuente será quien reenviará el tráfico a la puerta de enlace predeterminada o modificará los datos, según su tipo de ataque (pasivo o activo, respectivamente).

¿Cómo saber si somos víctimas de un envenenamiento de ARP o ARP Spoofing?

En vista de que los ataques de este tipo son uno de los más utilizados, hoy en día y tienen la capacidad de hacer creer a las víctimas que el hacker es el router de la red local, son difíciles de detectar. Ya que, el atacante se ocupa de manipular la información a su antojo de la manera más silenciosa y hasta se aprovecha de eso para secuestrar o modificar el tráfico. Para saber si eres víctima de un envenenamiento de ARP, lo más recomendable es apoyarse en ciertas herramientas que cuentan con las utilidades necesarias para ello.

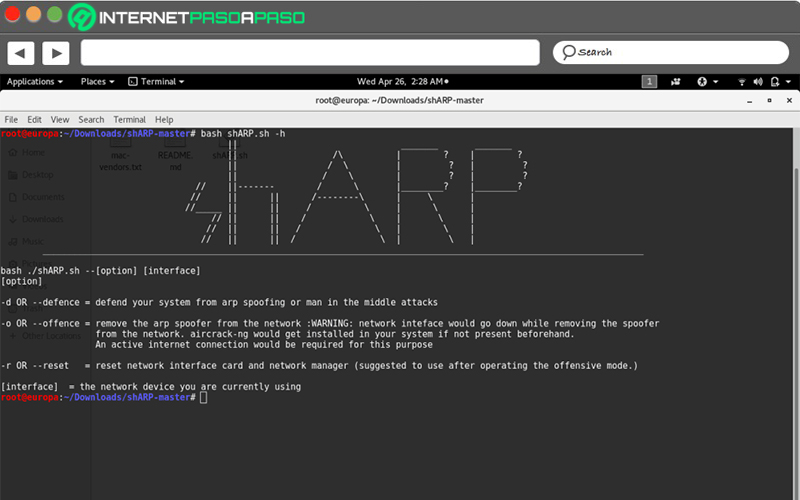

Así, una de las soluciones más famosas, es conocida como “shARP” y se define como una herramienta que es capaz de descubrir la presencia de un tercero en una red privada de forma activa. De tal modo, shARP es un programa que se encuentra escrito en bash y, por lo general, presenta compatibilidad con la mayoría de sistemas operativos basados en Linux.

Ahora bien, este software se caracteriza por contar con dos modos de funcionamiento que son:

- Modo defensivo: Se ocupa de proteger al usuario final del ataque ARP Spoofing a través de la desconexión de la red del mismo. Con ello, alertará a las personas de lo que está sucediendo por medio de altavoces en el sistema. Así, en pocas palabras, lo desconectará de la red para auto protegerlo automáticamente.

- Modo ofensivo: En este modo, el programa shARP además de desconectar de la red el sistema de la víctima, también se encarga de enviar paquetes de desautenticación al hacker que este protagonizando el ataque. Por lo cual, le prohibirá realizar futuras irrupciones, mientras el programa se encuentre instalado en el equipo.

Adicionalmente, existen otras tácticas por medio de las cuales se pueden obtener indicios acerca de la presencia de un ataque de tipo ARP Spoofing. Una de ellas, consiste en usar el protocolo “RARP” o “ARP inverso” que te permite consultar tu dirección IP correspondiente, por medio de una dirección MAC. Por lo que, si dicha consulta devuelve más de una IP, significa que la dirección MAC ha sido clonada.

¿Cuáles son las principales herramientas utilizadas para realizar ataques de este tipo?

A pesar de que parece contradictorio, lo cierto es que varios de los programas más utilizados para efectuar ataques de ARP, se encuentran disponibles para el público con total normalidad. Los cuales, por lo general, son considerados herramientas de seguridad para evaluar el estado de las redes propias de cada usuario y protegerlas contra los patrones de ataques más comunes.

En ese sentido, para conocer más acerca de las principales herramientas que existen para hacer ataques de envenenamiento ARP, aquí te mencionamos los softwares más manejados para ello, haciendo énfasis en sus características más relevantes:

Arpoison

Sin duda, es uno de los programas más utilizados para construir paquetes ARP personalizados que brindan la posibilidad de ejecutar ataques de envenenamiento de cachés o similares, específicamente. Tomando en cuenta que, su mayor ventaja radica en la posibilidad de ajustar el número de paquetes a inspeccionar y el lapso de tiempo entre ellos.

Sumado a eso, cuenta con la capacidad de estudiar otros parámetros de importancia con el objetivo de que el número de paquetes y el rango de tiempo entre ellos, se ajusten mejor a la red en la que el hacker desea acceder. Además, el mismo delincuente podrá definir la dirección remitente y de destino, libremente. Cabe acotar que, también es una herramienta empleada en el marco del análisis de redes y se encuentra bajo licencia GNU.

Cain&Abel

En principio, fue desarrollado como un software de recuperación de contraseñas. Pero, gracias a que proporciona las utilidades necesarias para interceptar redes y descifrar claves, en la actualidad, es una herramienta utilizada para ejecutar ataques de envenenamiento ARP. Puesto que, cuenta con funciones de spoofing con las que logra internar o capturar el tráfico de IP en redes locales rápidamente, a partir de su versión 2.5.

Aparte de ello, desde la versión 4.0, Cain&Abel también tiene soporte para el adaptador AirPcap y por eso, admite la lectura pasiva del tráfico de datos en redes WLAN, por lo que es mucho más potente para realizar este tipo de ataques cibernéticos. Valorando que, por si fuera poco, también añadió la capacidad de atacar redes inalámbricas protegidas por WPA, por medio de su versión 4.9.1.

Ettercap

Básicamente, este programa se ha catalogado como una óptima herramienta para automatizar, con excelentes resultados, ataques de ARP y también acciones como sniffing, recolección de contraseñas, etc. Incluso, muestra la capacidad de atacar conexiones protegidas por SSH o SSL y manipular datos interceptados, por lo que es una gran ayuda para los delincuentes informáticos.

Ahora bien, es preciso destacar que, este software es compatible con Mac OS X, Linux y en Windows, se puede instalar a través de algunos ajustes extras. Así, principalmente, la herramienta era proporcionada como un software de seguridad para hacer pruebas de productos de ese tipo. No obstante, además de lo anterior, también es usado para ejecutar ataques “man in the middle”.

NetCut

De manera específica, es un programa ofrecido como una utilidad de administración de redes. Sin embargo, en vista de que los webmasters se ocupan de gestionar tu red sobre la base de ARP, es una herramienta que puede realizar ataques de ARP Spoofing completamente satisfactorios. Teniendo en cuenta que, NetCut logra identificar a todos los dispositivos conectados en la red y expone sus direcciones MAC de inmediato.

Así, con respecto a su funcionamiento, el programa permite desconectar cualquier dispositivo de la red, con tan solo hacer un simple clic en su dirección dentro del listado emitido. Adicionalmente, es un software que se emplea para realizar ataques DoS, mientras el atacante se localice en la misma red que el atacado porque de lo contrario, no es admisible.

SwitchSniffer

Se refiere a un programa que usa la técnica ARP Poison para explorar una red LAN completa en búsqueda de host y en vista de que puede acceder a la misma sin levantar sospechas porque los host objetivos no lo perciben, también logra modificar el tráfico del paquete de datos fácilmente. De ese modo, puede concluir el ataque en cuestión.

No obstante, es una de las herramientas menos utilizadas al momento de ejecutar ataques de envenenamiento ARP. Debido a que, es un programa shareware, por lo que el usuario solo podrá evaluar el producto gratuitamente con limitaciones en su tiempo de uso. Además, requiere la instalación de dos toolbars y contiene publicidad intrusiva, por lo general.

ARP0c/WCI

Esta se define como una herramienta gratuita, compatible con Windows y Linux que se caracteriza por emplear el envenenamiento de tablas ARP con el objetivo de obstaculizar conexiones en una red local privada fácilmente. Para poder efectuarlo, el programa lo que hace es enviar paquetes de respuesta falsificados, es decir que, los modifica y deriva el tráfico de datos hacia el sistema de destino.

Por otro lado, se destaca que, su gran potencia se debe a que cuenta con un “bridging engine” integrado que es el encargado de reenviar la información al sistema de destino real, sin que la víctima sospeche movimientos extraños. Además, los paquetes originales no emitidos de forma local, son exportados al router correspondiente y así, el ataque “man in the middle” salta desapercibido.

Consejos para evitar ser víctima de un ataque de ARP Spoofing

En vista de que no es tan sencillo detectar que estas siendo víctima de un ataque de ARP Spoofing, lo más apropiado es evitar que esto ocurra. Para lo cual, puedes tomar en cuenta ciertas medidas que te ayudarán a protegerte de esta gran amenaza que cada vez se desarrolla aún más.

A continuación, especificamos las recomendaciones más importantes:

Realiza ciertos ajustes en el sistema operativo

Afortunadamente, existe la posibilidad de indicar al sistema operativo que la información en la caché ARP es estática y, por consiguiente, no tiene que ser actualizada con la información proveniente de la red local. Lo cual, se hace por medio de la configuración del sistema. De esa manera, podrás prevenir el ataque a primera instancia. No obstante, es valioso resaltar que, puede resultar problemático en aquellas redes donde se actualicen regularmente los sistemas conectados a la red en cuestión.

Usa protocolos de red criptográficos

Si bien es cierto, los protocolos de comunicaciones seguras tienen la capacidad de reforzar la prevención de ataques ARP Spoofing, abiertamente, a través del cifrado de los datos antes de la transmisión y/o emisión de los mismos. Al igual que, por medio de la autenticación cuando se reciben. Algunos de dichos protocolos, son los siguientes: Transport Layer Security (TLS), Secure Shell (SSH), HTTP seguro (HTTPS) y otros más.

Puedes subdividir la red mediante conmutadores de capa 3

Otra forma adecuada de protegerte en contra del abuso de tablas ARP, se fundamenta en subdividir la red a partir de conmutadores de capa 3, para que las peticiones de difusión incontroladas solamente influyan en los sistemas dentro de un segmento. Así, los que llegan a otros segmentos, serán estudiados minuciosamente por el conmutador.

En consecuencia, si dicho conmutador trabaja a nivel de la red o capa 3, comparará siempre la dirección MAC y dirección IP con registros anteriores, para poder garantizar la mayor seguridad posible. De modo que, si localiza ciertas incongruencias, el mismo conmutador hará saltar la alarma y podrá prevenir futuros ataques de esa clase. No obstante, estos hardware son muy costosos.

Otros consejos relevantes…

- Emplear herramientas que permiten saber si una tarjeta de red en una subred se encuentra en modo promiscuo. De esa forma, permite descubrir la existencia de un ataque de envenenamiento ARP.

- Utilizar switch de gama alta, los cuales cuentan con funcionalidades específicas para evitar este tipo de riesgos. Teniendo en consideración que, es esencial configurarlos de manera adecuada para mantener una asociación IP-MAC apropiada entre ellos.

- Por medio de los switch de gama alta, también se recomienda hacer una segmentación adecuada de las subredes con los Routers y redes virtuales. Por supuesto, si el mismo posee esa utilidad.